네트워크 상태 보기 netstat [옵션]

Netstat는 Linux 시스템에서 네트워크 상태 정보를 표시하는 데 사용되는 명령줄 도구로, 네트워크 연결, 라우팅 테이블, 연결 데이터 통계 및 기타 정보를 표시할 수 있습니다.

사용

옵션

-a: 청취 및 비청취 포트를 포함한 모든 옵션을 표시합니다.

-t: tcp 관련 옵션만 표시합니다.

-u: UDP 관련 옵션만 표시합니다.

-n: 별칭 표시를 거부하고 주소를 숫자로 변환합니다.

-l: 수신 중인 소켓만 나열합니다.

-p: 관련 링크를 설정하는 프로그램 이름을 표시합니다.

-r: 라우팅 정보 및 라우팅 테이블을 표시합니다.

-e: 사용자 등의 확장 정보를 표시합니다.

-s: 각 프로토콜을 기반으로 한 통계입니다.

-c [초 수]: 고정된 시간마다 netstat 명령을 실행합니다.

결과를 필터링하기 위해 grep 및 파이프 기호와 동시에 사용할 수 있습니다.

예

방화벽 관리 방화벽

방화벽이 뭐야?

방화벽은 네트워크 방화벽을 관리하는 도구로, 네트워크 패킷 필터링, NAT(Network Address Translation) 등의 기능을 제어할 수 있습니다. 방화벽은 시스템의 보안을 보호하기 위한 규칙을 구성하여 시스템에 들어오고 나가는 네트워크 데이터 패킷을 처리하는 방법을 결정합니다.

방화벽의 주요 기능은 다음과 같습니다.

- 패킷 필터링: 방화벽은 네트워크 액세스를 제어하는 규칙에 따라 시스템에 들어오고 나가는 데이터 패킷을 필터링할 수 있습니다. 필터링은 소스 IP 주소, 대상 IP 주소, 포트 번호 및 기타 조건을 기반으로 수행될 수 있습니다.

- NAT(네트워크 주소 변환): 방화벽은 내부 개인 IP 주소를 공용 IP 주소로 변환하여 외부 네트워크에 액세스할 수 있습니다. NAT는 공유 인터넷 액세스, 포트 전달 및 기타 기능을 구현하는 데 사용될 수 있습니다.

- 영역 관리: 방화벽은 다양한 보안 영역(영역) 정의를 지원하며 각 영역은 서로 다른 보안 수준과 규칙을 가질 수 있습니다. 네트워크 연결 유형(예: 유선, 무선, VPN 등)에 따라 서로 다른 영역에 인터페이스를 할당할 수 있으며 각 영역에 해당하는 방화벽 규칙을 구성할 수 있습니다.

- 서비스 관리: 방화벽은 네트워크 서비스를 관리하고 특정 서비스에 대한 액세스를 허용하거나 거부할 수 있습니다. 특정 프로토콜, 포트 번호 및 서비스 이름을 허용하거나 거부하도록 규칙을 구성할 수 있습니다.

- 로깅: 방화벽은 네트워크 액세스 로그를 기록하여 네트워크 트래픽의 모니터링 및 감사를 용이하게 할 수 있습니다. 특정 네트워크 활동이나 비정상적인 트래픽을 기록하도록 규칙을 구성할 수 있습니다.

방화벽 다운로드

냠 설치 -y 방화벽

sudo apt-get 설치 방화벽

방화벽 사용

켜기/끄기/시작 켜기/시작 끄기/상태 확인

systemctl 시작/중지/활성화/비활성화/상태 방화벽

관리 화재 예방

systemctl status 방화벽d 방화벽 상태 보기

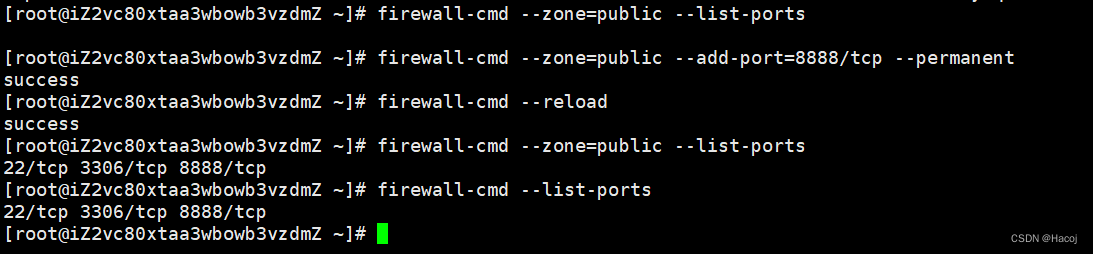

Firewall-cmd --permanent --add-port=3306/tcp 영구적으로(--permanent) 추가(--add-port) 3306 포트 tcp 프로토콜(3306/tcp)

Firewall-cmd --reload 다시 로드하여 변경 사항이 적용되도록 합니다.

Firewall-cmd --permanent --remove-port=3306/tcp 영구적으로(--permanent) 제거(--remove-port) 3306 포트 tcp 프로토콜(3306/tcp)

Firewall-cmd --zone=public --query-port=3306/tcp 보기 포트 3306, 프로토콜은 tcp, 보안 영역은 공개입니다.

Firewall-cmd --list-ports 열려 있는 모든 포트 보기

Firewall-cmd --zone=public --list-ports 공개된 보안 영역에서 열려 있는 모든 포트를 봅니다.

예

추가적인 이해

Linux 방화벽의 몇 가지 공통 영역:

public : 기본 영역으로 대부분의 경우 네트워크 보안 설정에 사용됩니다. 여기에는 구성된 모든 네트워크 인터페이스가 포함되어 있으며 방화벽 규칙을 사용하여 네트워크에 들어오고 나가는 패킷을 제한합니다.

home : 이 영역은 보다 엄격한 네트워크 보안 설정을 제공하며 일반적으로 가정 또는 소규모 기업 네트워크 환경에서 사용됩니다. 내부 네트워크에 대한 외부 액세스를 제한하기 위해 보다 구체적인 방화벽 규칙을 정의할 수 있습니다.

dmz : DMZ(Demilitarized Zone)는 일반적으로 내부 네트워크와 외부 네트워크를 격리하는 데 사용되는 격리 구역입니다. 방화벽에서 DMZ 영역은 내부 네트워크의 나머지 부분을 격리된 상태로 유지하면서 특정 서비스나 포트에 대한 외부 액세스를 허용하는 안전한 방법을 제공합니다.

work : 업무 환경에 적합한 네트워크 보안 설정을 제공하는 영역입니다. 내부 네트워크 내의 특정 서비스나 애플리케이션에 대한 외부 액세스를 제한하는 규칙을 정의할 수 있습니다.

external : 이 영역은 일반적으로 인터넷에 연결할 때 외부 네트워크 인터페이스를 보호하는 데 사용됩니다. 내부 네트워크에 대한 외부 액세스를 제한하기 위해 보다 엄격한 방화벽 규칙을 정의할 수 있습니다.

내부 : 이 영역은 내부 네트워크 인터페이스를 보호하는 데 사용되며 일반적으로 내부 네트워크의 다른 장치나 컴퓨터를 연결하는 데 사용됩니다. 내부 네트워크에 대한 외부 액세스를 제한하기 위해 적절한 방화벽 규칙을 정의할 수 있습니다.

Firewall-cmd --list-all-zones는 모든 영역을 볼 수 있습니다.

일반적으로 public을 사용하십시오.