2019년 5월 9일 - - -

실험과의 IPsec VPN 소개

의 IPsec VPN은

IPsec을 VPN 연결이 세 가지 단계가 필요합니다 설정 :

1, 흐름 트리거의 IPsec

트래픽을 보호하기 위해 (일치, 허가)를 정의하는 확장 된 ACL을 사용할 필요

합니까 어떻게?

access-list 100 permit ip 172.16.10.0 0.0.0.255 10.10.33.0 0.0.0.255

do show running-config | include access-list #查看access-list

그는 추가 :

표준 ACL의

목록 번호 : 99

만 패킷의 소스 주소와 일치 할 수 있습니다

확장 된 ACL의

목록 번호 : 100-199

패킷 정밀한 매칭 데이터 패킷에 기초하여

(소스 어드레스, 목적지 어드레스, 프로토콜, 포트)

2 관리 연결

IKE의

방법은 (1)에서 관리 연결의 사용을 협상

암호화 알고리즘 (DES, 3DES, AES)

암호화 ISAKMP 정책 1

암호화 AES

무결성 (인증) 알고리즘 (해시 알고리즘은 MD5 \ 샬 그 \ SHA-2)

해시 SHA256

인증 장치, 방법의 유형 (인증 키 키 공유 - 전 사전 공유)

인증 사전 공유

DH 키 그룹

그룹. 5

DHL 768 비트

DH2 1024 비트

DH5 1536 비트를

...

주기 관리 연결

수명 (3600)

(2) DH 키 공유 알고리즘에 의해

(3) 피어가 서로를 인증 할

命令:

crypto isakmp key 0 cisco address 200.0.20.2

show running | incl crypto

3, 데이터 연결 수립

AH의

무결성

ESP의

무결성을

암호화

작업은 :

방 (1) 피어 트래픽 보호를 정의 할 필요가있는

ACL을

(2) 데이터 보안을 보호하기 위해 사용되는 프로토콜을 정의

아

ESP를

(. 3) 전송 모드의 정의

터널,

(4) 마을 녹색 정의하고 키 사이클 데이터 연결을 방법을 새로

흐름 또는 기간

ESP-AES 암호화 IPsec을 변환 세트 ESP-SHA-HMAC xhset

이름이 암호화의 IPsec 설정 송신 세트 변환 [파라미터 1] [2 파라미터 [변수 3]

암호화지도 구성

인터페이스 호출, 전술 한 작업 매개 변수 암호화지도 (암호화 된지도)와 연관라는 이름의

암호화지도에서, 그것은 다음과 같은 세 가지 질문에 대답 할 필요가있다

(1) 보호 무엇

은 ACL

(2) 어떻게 보호 할 수있는

전송 세트

(3 ) 자 보호

와 피어 (피어를 사용)

일반적으로 만 암호화 맵 라우터의 인터페이스에 해당 할 수 있지만, 상이한 일련 번호 구비 다 지점 접속 달성

명령 안내 :

crypto map 名称 序列号 ipsec-isakmp

crypto map xhmap 113 ipsec-isakmp

set peer 对端地址

set peer 200.0.30.2

set transform-set 传输集的名称

set transform-set xhset

match address 引用的ACL

match address 113

把Crypto Map 调用到接口

举例:

interface fa0/0

crypto map xhmap

crypto map map的名称

실험

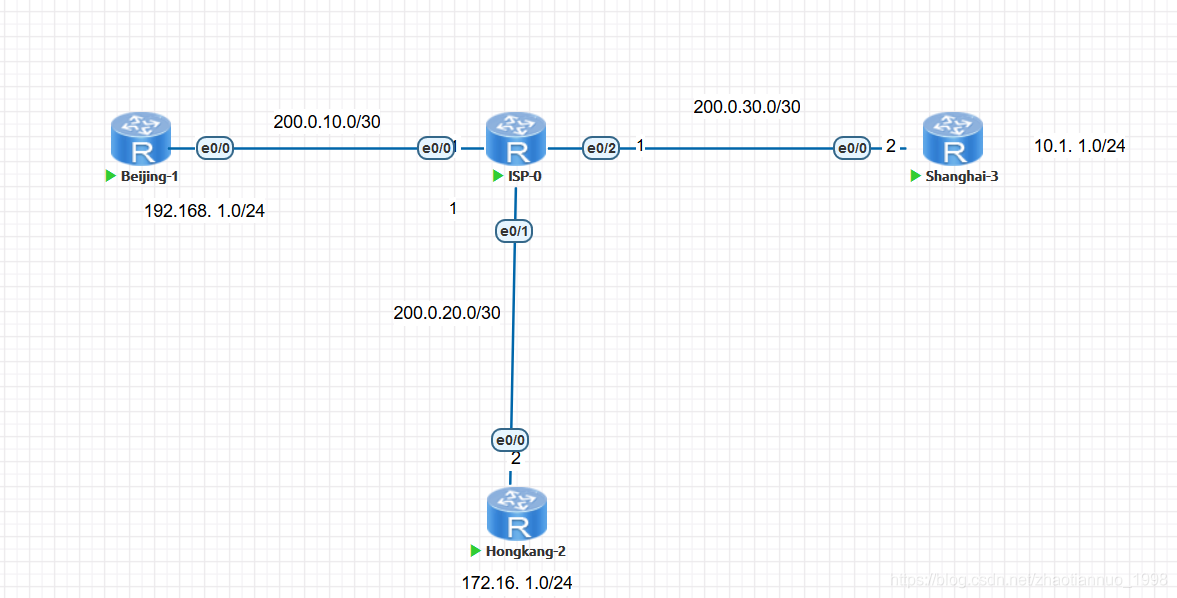

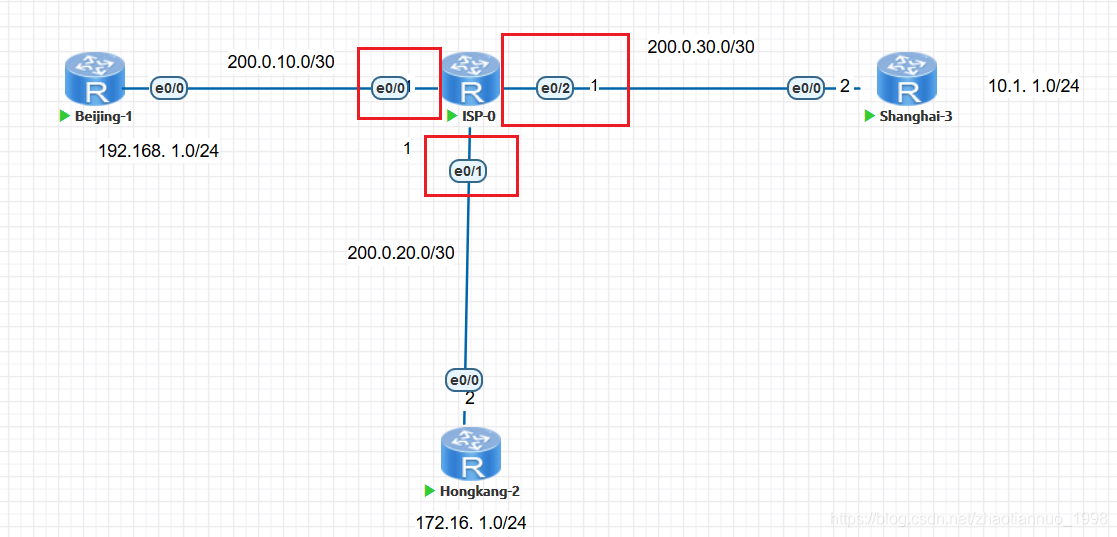

실험 토폴로지

이 문서의 실험적인 소프트웨어 도구 "EVE-NG 시뮬레이터"

라우터의 초기 구성을 시작할 첫

no ip domain lookup -- 不进行域名解析

line console 0 --进入到控制台接口

exec-timeout 0 0 --永不超时

logging synchronous --日志消息同步:避免弹出的消息打断正在输入的命令

show ip interface brief --查看接口的IP地址

write --保存配置

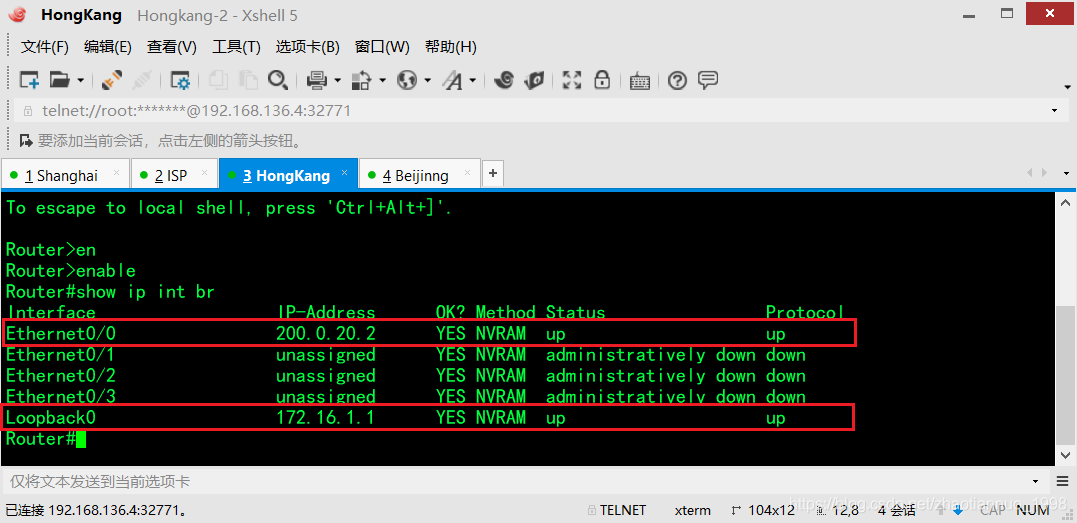

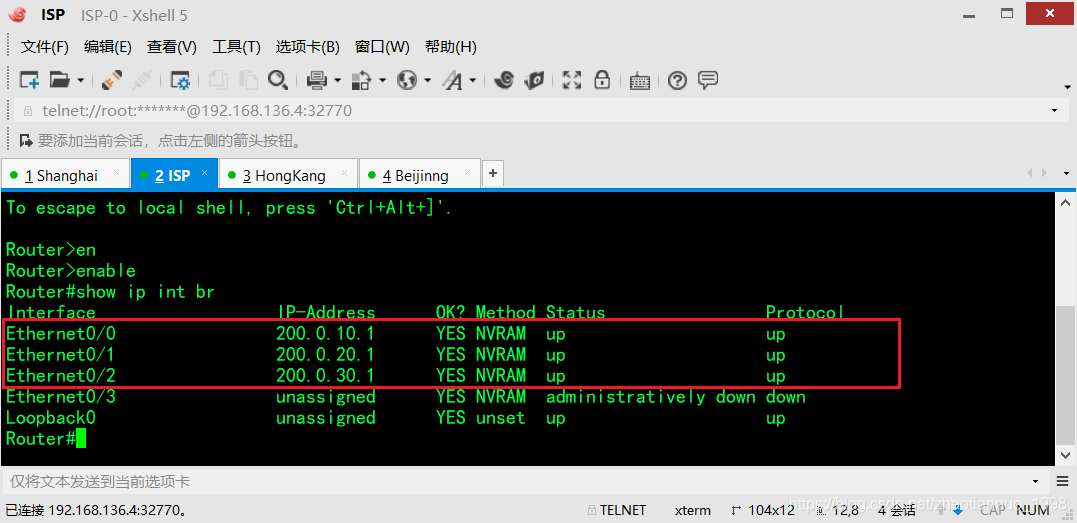

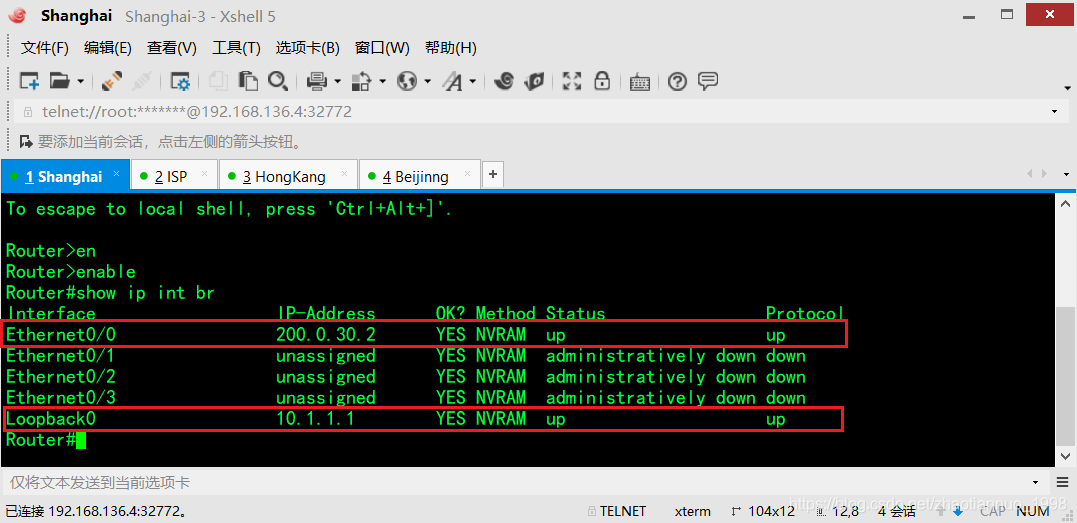

해당 인터페이스에 상기 토폴로지, 추가 IP의 기본 구성

필요한 명령

enable --进入特权模式

conf terminal --进入全局配置模式

interface ethernet 0/0 --进入以太网接口 0/0

ip address IP地址 255.255.255.0 --添加IP地址

no shutdown --开启端口

interface loopback 0 --进入回环接口,模拟子网

ip address IP地址 255.255.255.0 --添加IP地址

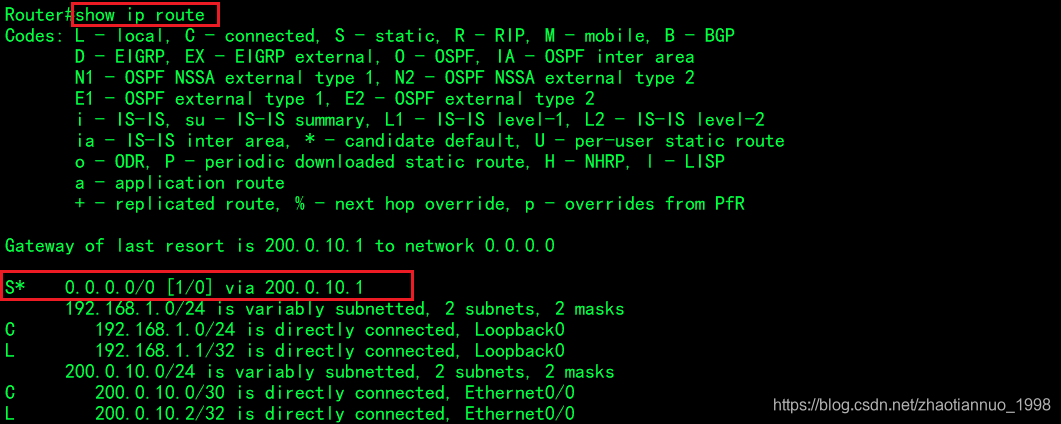

이제, ISP뿐만 아니라, 모두가 ISP의에 대한 기본 경로 추가

명령을 :

ip route 0.0.0.0 0.0.0.0 200.0.10.1

ip route 0.0.0.0 0.0.0.0 200.0.20.1

ip route 0.0.0.0 0.0.0.0 200.0.30.1

注:IP地址为ISP与自己相连接的接口的IP地址 ,也是下一跳IP地址

write 保存

예를 들어 베이징을 복용 설명하기

1,의 흐름을 보호하기 위해

172.16.1.0 - 베이징, 홍콩 1 2 192.168.1.0

베이징 1 상하이 192.168.1.0 -10.1.1.0 3

2, 지점 암호화

베이징 - 홍콩 200.0.10.2 - 200.0.20.2

베이징 - 상하이 200.0.10.2을 - 200.0.30.2

첫 번째 단계는, 트리거 IPsec 트래픽

access-list 112 permit ip 192.168.1.0 0.0.0.255 172.16.1.0 0.0.0.255

access-list 113 permit ip 192.168.1.0 0.0.0.255 10.1.1.0 0.0.0.255

두 번째 단계는, 링크 관리를 수립

1 관리가 협상 링크에 의해 확립 된 방식

의 암호화 알고리즘 (DES, 3DES, AES)

암호화 ISAKMP 정책 1

암호화 AES의

무결성 (인증) 알고리즘 (해시 알고리즘, MD5 \ SHA1 \ SHA-2)

해시 SHA256

장치 인증 유형 모드 (인증서 키 키 공유 - 전 사전 공유)

인증 사전 공유

DH 키 그룹

그룹 (5)

라이프 사이클 관리 연결

수명 3600을

구성 확인

표시 암호화 ISAKMP는 정책을 설계

2 DH 알고리즘에 의해 공유 된 키 정보

3, 피어 (peer)를 서로 검증의 신원

명령

crypto isakmp key cisco address 200.0.20.2

crypto isakmp key cisco address 200.0.30.2

查看配置

show running | incl crypto

第三步 、建立数据连接

任务:

定义对等体间需要保护何种流量

ACL

定义用来保护数据的安全协议

AH

ESP

定义传输模式

Tunnel隧道

定义数据连接的生村周期以及密钥刷新的方式

流量或时间的长度

crypto ipsec transform-set xhset esp-aes esp-sha-hmac

crypto ipsec transform-set 传输集的名称 [参数1][参数2][参数3]

点到多点

配置Crypto map

通过Crypto Map (加密映射图)关联上述任务参数,并命名,以调用到接口下

在Crypto Map 中,需要回答如下三个问题

定义保护什么

ACL

如何保护

传输集

谁来保护

和peer(对等体)

通常路由器的接口上只对应一个crypto map ,

但是可以通过设置不同的序列号来实现点到多点的访问

北京—香港的crypto map

crypto map 名称 序列号 ipsec-isakmp

crypto map xhmap 112 ipsec-isakmp

set peer 对端地址

set peer 200.0.20.2

set transform-set 传输集的名称

set transform-set xhset

match address 引用的ACL

match address 112

北京—上海

crypto map 名称 序列号 ipsec-isakmp

crypto map xhmap 103 ipsec-isakmp

set peer 对端地址

set peer 200.0.30.2

set transform-set 传输集的名称

set transform-set xhset

match address 引用的ACL

match address 113

把Crypto Map 调用到接口

interface e0/0

crypto map map的名称

crypto map xhmap

show ip access-lists

소개의 방식으로, 승산기는

상기 캔에 대응하는 위치에 페이스트를 복사, 이러한 파일이 제공된다.

링크 : https://pan.baidu.com/s/1cjIN_cSHQbq3MjH8ti8B_w

추출 코드 : cm7f

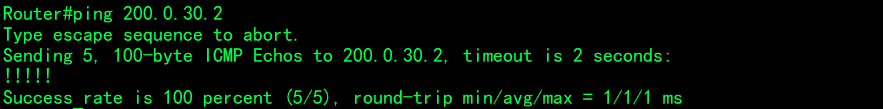

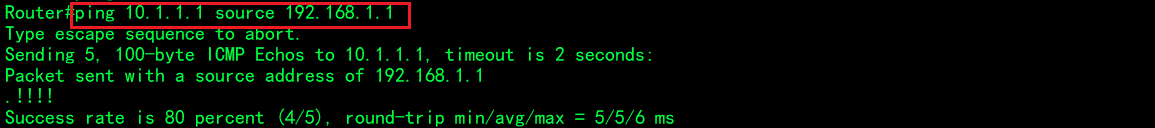

효과 궁극적으로

회사의 세 부분 : 가상, 개인 안전하고 신뢰할 수있는 전송을 달성하기 위해

마지막으로, VPN 검증에 대해, 우리의 주요 구성을 확인을 , 동일한 문제가 있는지

VPN을 검증

1、show crypto isakmp policy

查看管理链接阶段的策略

2、show crypto isakmp sa

sa---安全联盟

查看IKE SA

3、show crypto ipsec transform-set

查看传输集

4、show crypto ipsec security-association lifetime

查看ipsec sa的生存周期

5、show crypto ipsec sa

查看ipsec sa

IKE udp/500 端口

spi安全索引参数

6、show crypto map

查看加密映射图

OK, 질문이, 코멘트 (∩_∩) O ~ O의 교환을 환영합니다