каталог

SSDT просмотреть таблицу с ShadowSSDT таблицы.

Таблица Диан SSDT

1. Что такое таблица SSDT

SSDT таблица обслуживания системы, мы называем Ring3 многие функции вызовите SSDT таблицу

Шаг 2. Просмотр

1. Используя й команду

Предпосылка необходимо загрузить хороший знак.

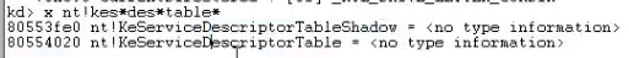

x nt!kes*des*table*

KeServiceDescriptorTableShadow является ShadowSSDT таблицы

KeServiceDescriptorTable является SSDT стола.

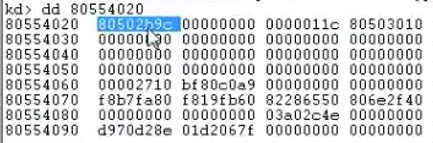

2. Проверьте значение адреса

Используйте команду дд для просмотра внутри значений адреса следующим образом.

Во- первых, выбранное положение можно увидеть. Это SSDT начальный адрес таблицы. * За 0x11C

это номер таблицы

Мы можем использовать DDS команду для просмотра таблицы.

Dds команды , чтобы увидеть лекцию о Windbg команды отладчика

dds Address L11C Эта команда означает , что адрес отображается адрес , который указывает на значение , отображаемое в четырех байтах.

Показанный ниже:

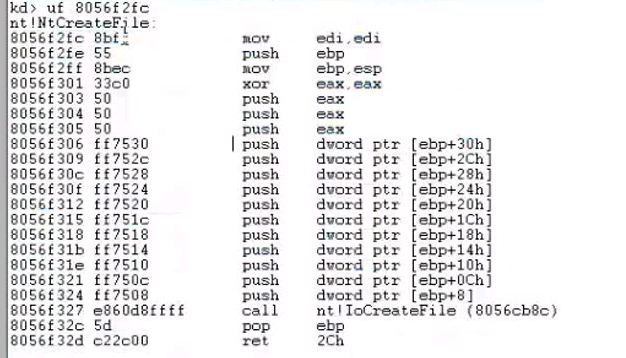

Если вы видите символы имеют имя функции , которая обращается эти последние точки

Вы можете использовать UF разобрать функцию всех сборки

Два Диан ShadowSSDT стол

1. Что такое ShadowSSDT таблица

Весь GUI ring3 призовет к столу.

2. Как просмотреть.

Система процесс не загружается ShadowSSDT таблицы. Таким образом, мы должны переключиться, чтобы вызвать процесс GUI пространство зрения.

1.在系统中运行 mspaint 画图工具

2.在windbg中中断.

3.输入命令.查看系统所有简要信息

!process 0 0 4.找到mspaint的EPROCESS结构.切换到这个进程上下文

.process /p EPROCESSADDRESS5.使用x命令查找ShadowsSSDT

x nt!*kes*des*table*如下:

6.查看shodowSSDT

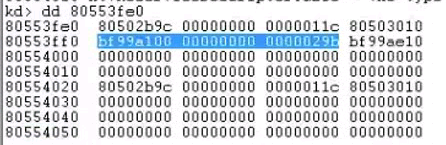

shodowSSDT 跟SSDT挨着.上面查看SSDT的时候 shodowSSDT没有加载

所以没有.所以现在看一看下.如上图. 有起始地址.跟大小.

不管是SSDT还是shodowSSDT表.都是有这个表的大小.

在32位下.函数地址是4个字节. 所以用表的大小 / 4 = 函数个数.

这个表中的函数都是做绘图用的.

三丶工具介绍

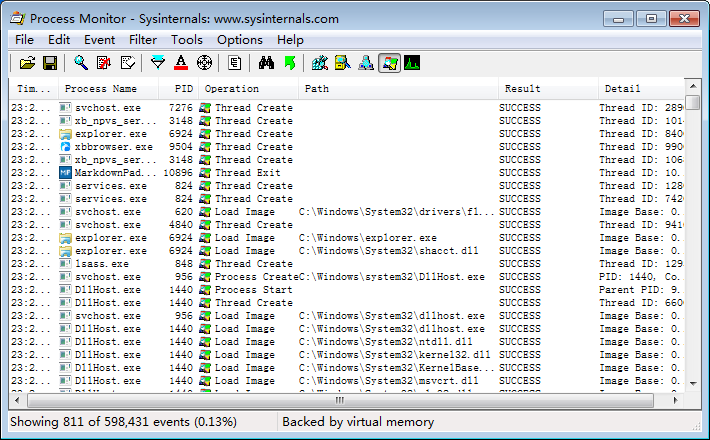

Process Monitor

工具是进程监控工具.可以监视所有进程活动.

现在的火绒剑也是可以.

如下图;

微软下载地址:

https://docs.microsoft.com/zh-cn/sysinternals/downloads/procmon

工具界面

可以设置过滤器.进行过滤.比如我只想看进程创建.如何操作.

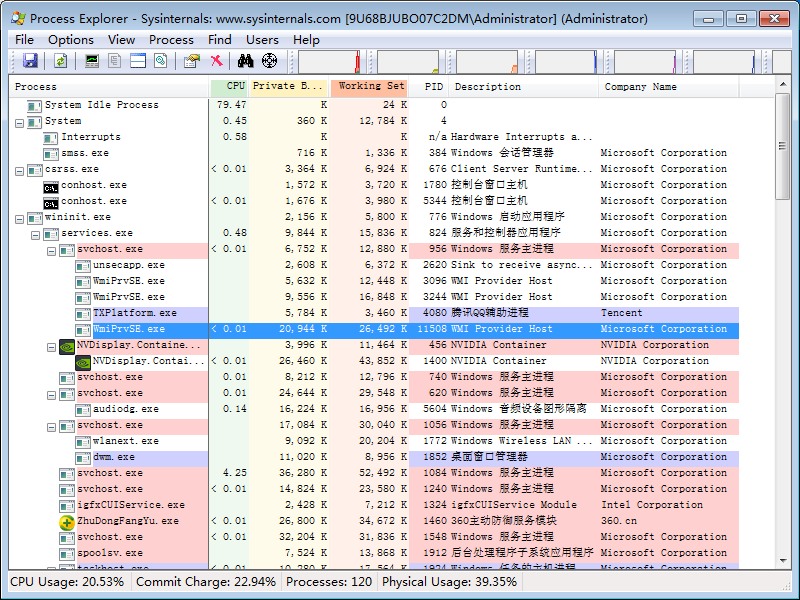

Process Explorer

微软下载地址:

https://docs.microsoft.com/zh-cn/sysinternals/downloads/process-explorer

这个工具则可以实时查看进程.并且可以挂起进程.等操作进程.