Сетевой брандмауэр

NAT (трансляция сетевых адресов) трансляция сетевых адресов, делятся на SNAT, DNAT и PNAT

SNAT: просить NAT заменяет адрес источника пакета, ответ пакета адрес назначения В качестве альтернативы, также SNAT

DNAT: Когда сайт внутри внешних пользователей сети для доступа к локальной сети, шлюз получает адресные в запросе пакете и пакете запроса

Адрес и порт адрес и заменить порт LAN, сайт локальной сети после приема пакета запроса Ответное сообщение

Для шлюза, то шлюз в ответ на адрес источника пакета заменяется на внешний адрес, и отправляет пакет обратно пользователю экстранет

PNAT: для HTTP сервисов, например, порт пользователей экстранет доступа к услугам сети запросов HTTP 80, и в рамках сетевой службы HTTPD

Сервисные работы на нестандартном порту 8080, который называется PNAT также известный как перенаправление портов

Требования к окружающей среде: три хостов

Маршрутизатор действует как хозяин повернулся ip_forward

эхо net.ipv4.ip_forward >> /etc/sysctl.conf

Sysctl -p

Сетевая установка конфигурации фиг,

SNAT:

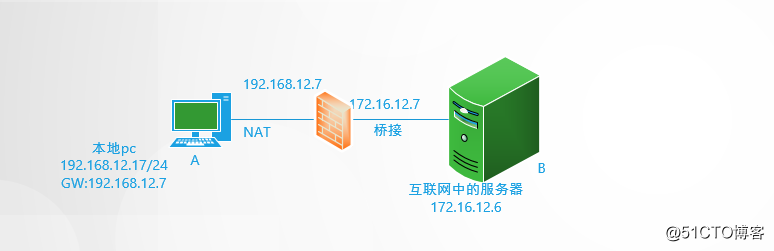

Предположим, NAT, левая часть соединена с сетевой картой, шлюз локальной сети общего пользования не настроен ip172.16.12.7,172.16.12.6

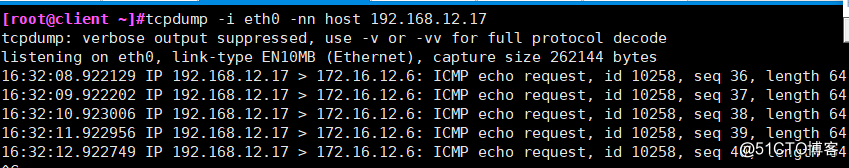

Непосредственно в локальном компьютере пинг 172.16.12.6 нелогично, потому что пакет данных достигает B, B и вид не на том же сегменте сети, и нет шлюз может получать только от

Пакет запроса не ответил

SNAT разрешить ситуацию с

SNAT делится на два вида ситуаций

(1) фиксированная местная публичная сеть IP

Iptables -t физ -A POSTROUTING -s 192.168.12.0/24 -j SNAT --to-источник 172.16.12.7

Пакеты могут быть посланы от самого брандмауэра, или испускаемый от внутреннего хоста, перенаправлять резюме POSTROUTING, таким образом , добавляя POSTROUTING

(2) коммутируемый Интернет общедоступной сети IP не фиксирован, на самом деле, такой подход также применим к Фиксированный IP

Iptables -t физ -A POSTROUTING -s 192.168.12.0/24 -j MASQUERADE

DNAT:

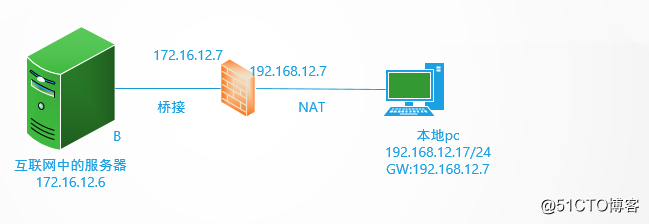

Получая доступ к локальной сети к сети общего пользования, так что запрос на локальный компьютер ip172.16.12.7, похожие на планировщик

Iptables -t физ -A PREROUTING -d 172.16.12.7 -p TCP --dport 80 -j DNAT --to-назначения 192.168.12.17:80

Следует добавить к PREROUTING, чтобы HTTPD, например, если пакеты данных, передаваемые через после достижения PREROUTING входа соответствует службе не найден,

Пакет отбрасывается непосредственно

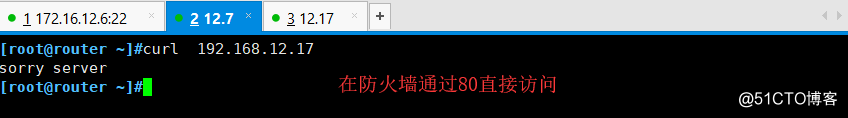

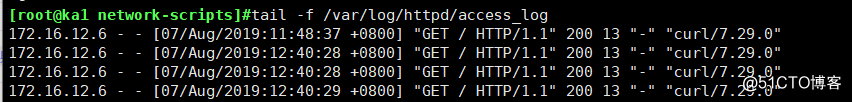

Доступ 172.16.12.7 на B, или источник журнала доступа IP 172.16.12.6

Iptables -t -F физ Iptables -t физ -A PREROUTING -d 172.16.12.7 -p TCP --dport 80 -j DNAT --to-назначения 192.168.12.17:8080

Ip80 локальный порт отображается в общедоступной сети 8080 в сети, локальная сеть общего пользования IP 80 только отображается в порт,

NAT:

Pc80 доступ к внешней сети к локальному порту, автоматически перейдет на 8080, должно быть пересмотрено в сервисном порт HTTPd 8080

Добавить порт правила переадресации в локальном компьютере

Iptables -t физ -A PREROUTING -d 192.168.12.17 -p TCP --dport 80 -j REDIRECT --to-порты 8080