Чтобы создать сертификат, который может быть использован OpenSSL HTTPS

Личные сертификаты также высмеяли его, браузер не распознается, то были бы красная тревога безопасности, но только чтобы понять, что я не был вопрос шифрованного соединения.

И Tencent Али облака и облако есть один один год сертификат бесплатного домена может быть использован в обычном режиме, браузер не появится красное «небезопасное» предупреждение, но зеленый «безопасные» незамедлительный.

Ниже приводится самогенерируемым процесс сертификата.

Скачать OpenSSL

http://www.slproweb.com/products/Win32OpenSSL.html

здесь , чтобы загрузить версию OpenSSL Win64, и установить его.

OpenSSL настроить среду

Установите переменные среды системы

SET OPENSSL_CONF = C: /OpenSSL-Win64/bin/openssl.cfg

путь SET = C: \ в OpenSSL-Win64 \ бин;% PATH%;

Первый раз , когда вы используете для создания каталога "newcerts"

C: \ OpenSSL-Win32 \ Bin \ PEM \ demoCA \ newcerts

создать пустой файл "последовательный" (без расширения) ,

C: \ OpenSSL-Win32 \ Bin \ PEM \ demoCA \ Последовательный

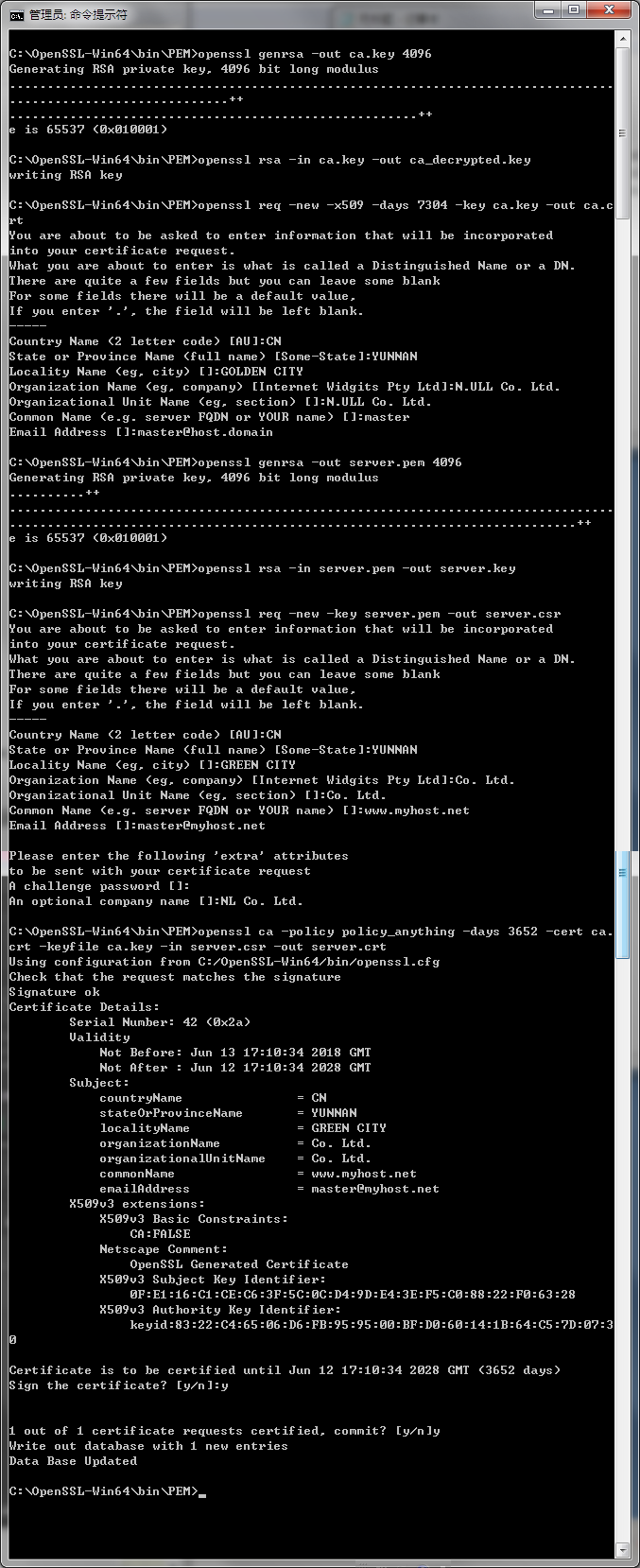

Производство CA сертификат

Введите каталог C: \ OpenSSL-Win64 \ Bin \ PEM

Ca.key CA закрытый ключ ,

OpenSSL genrsa - аут в ca.key 4096

секретный ключ CA для дешифрования производства ( как правило , нет такой необходимости)

OpenSSL RSA -in в ca.key отъезда ca_decrypted.key

производящего ca.crt корневой сертификат CA (открытый ключ ):

OpenSSL REQ -Новый -key ca.key-x509 - дни 7304 -out ca.crt

сертификат производственной площадки поколения и использовать CA-сертификат , подписанный

шаг , начиная , если сертификат CA уже существует или хотели бы следовать, вы можете непосредственно из этого.

Сертификат закрытый ключ генерируется:

OpenSSL genrsa -out server.pem 4096

сертификата закрытый ключ для дешифрования производства:

OpenSSL RSA -IN server.pem -out server.key

генерировать запрос на подпись:

OpenSSL REQ -new -key server.pem -out сервера. ксо

заполнить общее имя в этой области, такие как blog.creke.net генерировать сертификат для сайта, но также может использовать доменные имена , такие как Pan * .creke.net для создания сайта сертификата доступного для всех доменов второго уровня.

Подписано CA:

OpenSSL ча policy_anything -days под политикой 3652 -cert ca.crt -keyfile ca.key -in server.csr отъезда server.crt

Производственный процесс

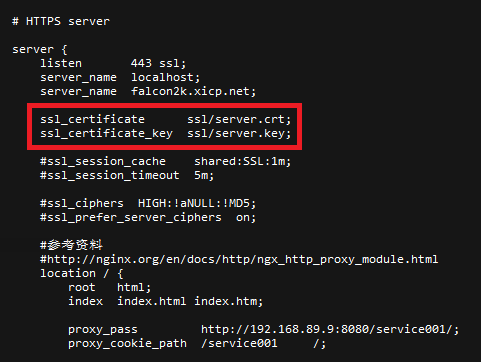

конфигурация Nginx

以下是 Nginx 启用的部分配置,需要设置 ssl_certificate 和 ssl_certificate_key 指定证书和公钥,并且 listen 443,然后重新启动 Nginx,浏览器就可以用的 https://yourhost 的方式网页了。

转载自:

http://blog.creke.net/762.html

相关文章

http://www.cnblogs.com/gsls200808/p/4502044.html