原理

arp工作原理

arp协议是地址解析协议,就是将ip地址解析为mac地址,数据链路层通过mac地址进行通信,arp协议通过广播发送request请求包和接收response响应包来正常工作,请求包是寻找网关,响应包是回复我是网关,我的mac地址是,中间没有身份验证

arp欺骗原理

主机A通过广播发送request请求包,寻找网关192.168.1.1,此时主机b(非网关的同网段机器)主动回复response响应包,广播发送我是网关192.168.1.1,我的mac是xxxxx,主机A收到主机B的响应包,就会将主机B当作网关

工具使用

一、cain(windows平台工具)

ip分配情况:网关192.168.16.2,攻击机192.168.16.139,被攻击机192.168.16.157

1.使用前首先安装WinPcap.exe驱动,使得经过我们系统的流量可以进行抓包修改

2.之后打开工具,点击配置,在过滤与端口处可指定嗅探什么类型的端口服务,在追踪路由处将下面的选项全部取消

3.激活嗅探器,点击嗅探器,右键扫描mac地址,规定网段,寻找要欺骗的机器为192.168.16.157,并发现网关是192.168.16.2(网关可配合ipconfig寻找)

4.之后点击APR,点击+号添加,欺骗192.168.16.157我是192.168.16.2

5.被攻击机命令行输入arp -a查看此时网关192.168.16.2的mac地址,与攻击机192.168.16.139的不相同

6.软件内点击开始进行arp欺骗

7.被攻击机再次命令行执行arp -a,查看网关的mac地址,发现网关192.168.16.2的mac地址变为攻击机192.168.16.139的mac地址,欺骗成功

8.此时被攻击机192.168.16.157访问内容的流量就会先传到攻击机192.168.16.139,攻击机软件内选择口令,之后选择arp欺骗的对应类型即可查看数据

9.smb欺骗,被攻击机访问攻击机的共享,攻击机软件就会记录smb的用户和密文,之后发送到破解器进行密文破解

二、Arpspoof(kali自带工具)

条件

攻击方需要与被攻击方在同一个内网,攻击者需要知道被攻击者的IP。由于本文的目的是学习研究ARP,所以这里如何获取被攻击者的IP我们不做详细介绍,有兴趣的自己找资料。我们把本机作为被攻击者,虚拟机上运行Kali作为攻击者

1.先在本机访问网页,看一下是否可以顺利访问

2.在终端输入命令ifconfig 查询我们的网卡,这里我们的网卡是eth0,记下来

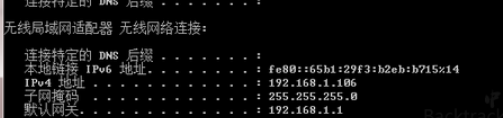

3.在windows本机终端输入ipconfig,查到本机ip,记下来

4.

4.

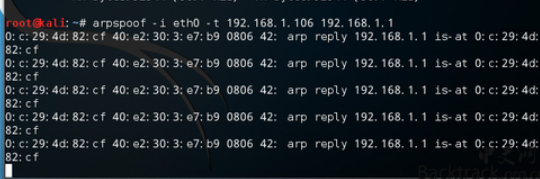

4.在Kali下命令行输入

arpspoof -i eth0 -t 192.168.106 192.168.1.1arpspoof的命令参数解释:-i 网卡 -t 目标IP 网关

5.然后再打开本机网页试试,无法访问,Control+C停止,又能访问了

6.接下来,我们尝试ARP欺骗,获取被攻击者的用户名和密码

首先,我们要使用的工具还是ARPSpoof,因为我们此次攻击方式是欺骗,同时,我们还是用Eteercap去嗅探目标靶子的流量,来获取目标的重要信息

但是,首先要开始IP转发功能,linux因为系统安全考虑,是不支持IP转发的,其配置文件写在/proc/sys/net/ipv4的ip_forward中。默认为0,接下来修改为1

7.开始arp欺骗

依然使用arpspoof,具体参数见第4步

欺骗成功后,我们使用ettercap嗅探,目标机登陆的数据包就会被我们本机的ettercap嗅探下来