【前言】

上一个文章用arp实现断网实际上是配置错误,实现了断网现象。

Arp欺骗:目标IP流量经过我的网卡,从网关出去,目标机器还能上网,并没有发现自己流量被劫持了。

Arp断网:目标IP流量经过我的网卡 ,却并没有从网关出去,这样就实现了断网。

【原理】

使目标主机认为攻击者的网卡是网关,从而将数据包都发给攻击者的网卡,攻击者的网卡再开启转发,将数据包传到真正网关,实现目标不断网。而如果攻击者直接将数据包丢弃(不开启转发),即是断网攻击。

演示操作:

试验环境:

本实验在虚拟机中完成,以及一个在内网中的真实机器:

- Win10系统主机一台(被arp欺骗的主机)

- Kali系统主机一台(虚拟机,劫持别人流量的主机)

操作指令:

- fping -asg 网络号/子网掩码 //用来查看内网在线的主机(用arp -a 最好)

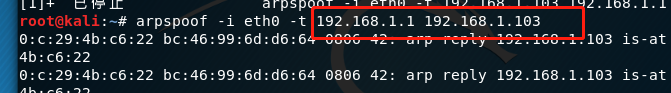

arpspoof -i etho -t 目标ip 网关ip//ARP欺骗(这里应该网关在前 目标ip在后 在后面验证有解释)- arpspoof -i etho -t 网关ip 目标ip

- echo 1 > /etc/sys/net/ipv4/ip_forward //流量转发开关文件,注意这个命令没有回显

- driftent -i 网卡 //这个命令会开启一个小窗口,将通过这个网卡的图片都显示出来,最终会保存在/root下

试验开始:

第一步:

自行检查两台主机是否均能连接上公网(也就是是否可以正常上网)

第二步:

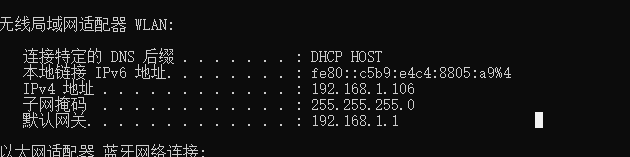

取得win10上的ip地址和网关地址本次试验获得如下:

- ip地址:192.168.1.103/106(106是装虚拟机主机,103是连接内网另一台机器)

- 网关地址: 192.168.1.1

第三步(可忽略):

目的:查看同一局域网内当前在线的主机情况:

结合操作指令和第3步的情况,这里输入:

可见运行命令后,后台就会给我们查找当前网络内在线的主机,这里一共找到了6个,分别是:网关、kali、win10,以及其他在局域网内电脑的ip地址。(这里遇到一个问题,我再开了一台电脑连接局域网地址:192.168.103,但是用这个命令不能找到,一开始只找到装虚拟机的主机一台电脑,多搜索几次又找出来两台,这个根据网络有关,有时并不能找全)

终止查找: ctrl+c

第四步:

在查找到网内在线的主机后,就可以选择一个作为攻击的目标了,这里以 win10 为受害主机,攻击如下:

处于安全考虑,linux系统默认禁止数据包转发的,所谓转发即当主机拥有多于一块网卡时,其中一块收到数据包,根据数据包的目的ip地址将包发往本机另一块网卡,该网卡根据路由表继续发送数据包。

配置Linux系统的ip转发功能,首先保证硬件连通,然后打开系统的转发功能

cat /proc/sys/net/ipv4/ip_forward,该文件内容为0,表示禁止数据包转发,1表示允许。

关于echo命令详细内容可以看这个博客:https://www.cnblogs.com/Spiro-K/p/6360489.html

这里用的是显示结果定向至文件

第五步(验证):

这里划红线的为什么和上次写的顺序不同呢?(上次是网关在后,目标在前)

如果还是跟上次一样,那么目标机器还是上不了网,我的物理机(目标)是连接的wifi,我的虚拟机(攻击者)相当于是共享的物理机的wifi,所以这种情况下应该按图中这样写。

此时目标机还能上网:

这个时候后台保证arp欺骗正在进行来着,新开一个shell,运行工具driftent,来获取目标机浏览的图片

此时打开QQ浏览QQ空间就会出现浏览的图片,

总结:并没什么卵用,但是有一个疑问,为什么只能浏览QQ空间加载出来的图片会被截取出来,浏览其他网页加载图片并不会被截取,希望有大佬知道能给个解答。