一、简述

与上次实验不同,这次使用Cain&Abel一个功能更加完整的工具进行实验。cain下载链接https://pan.baidu.com/s/1htFnNyW 密码:eid3

角色:winXP安装cain v4.9模拟攻击机 win7(192.168.80.129)模拟靶机

二、中间人攻击实践

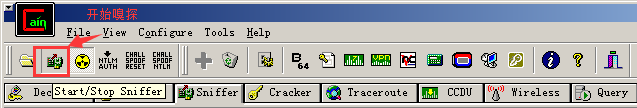

1、在winXP 上安装cain并打开

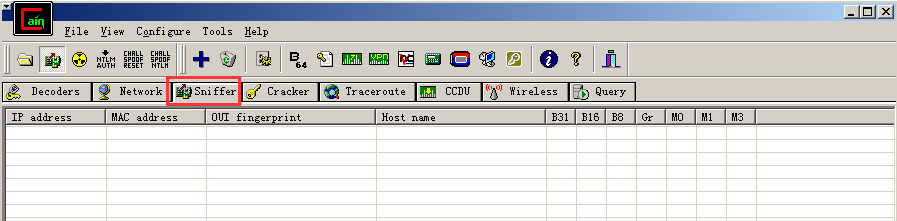

2、启动sniffer嗅探功能,进入sniffer菜单,右键选择“scan MAC address”

进入sniffer菜单

扫描二维码关注公众号,回复:

9144560 查看本文章

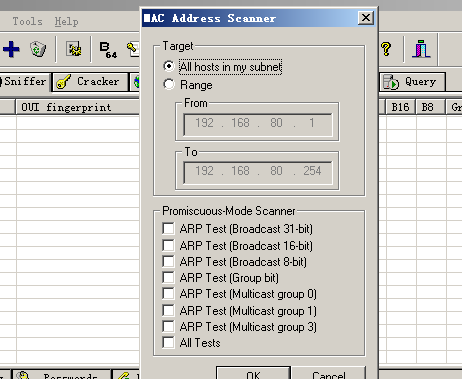

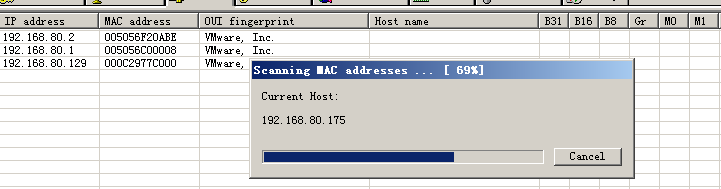

右键浏览局域网主机的MAC地址,这里可选择需要的网段区间

3、点击左下角的arp菜单,点击菜单栏的加号‘add to list’

这里选择 80.2网关,ip选择192.168.0.129(此为靶机ip地址,用于截获靶机与网关之间的数据包)

4、点击左上角的黄色按钮,开始arp欺骗

此时查看靶机win7上的arp缓冲表的变化,可见arp欺骗已完成

5、arp欺骗完成后,若靶机登录web网站(非https)时可截获其登录账号密码。(这里以前程无忧的网站为例)

在靶机win7上登录前程无忧网站

网站登录成功

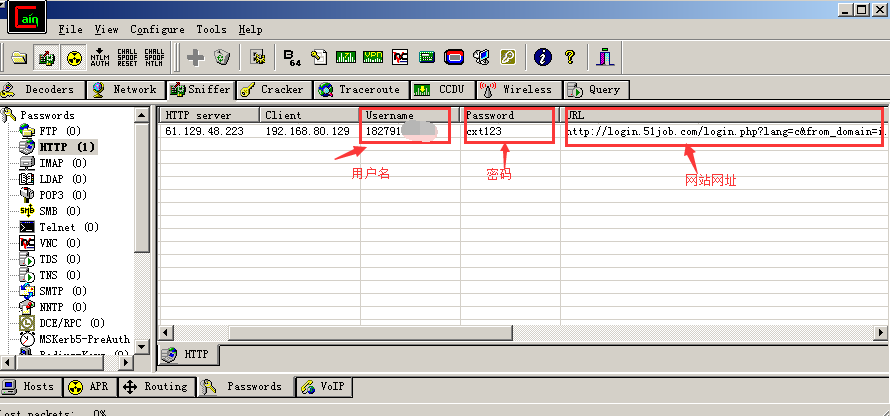

此时,靶机用户的web登录信息报已经被cain工具抓取,点击下部菜单栏的passwords,选择http

cain页面出现靶机用户登录web网站的账号密码明文信息以及用户登录的网址信息,连密码破解都不需要可直接获得密码,可见网站的不安全性。

补充:这次使用的cain工具还能够得到ftp,telnet等协议的密码,要是获得的密码为密文形式,可尝试使用MD5哈希值破解。