一、arp协议简述:

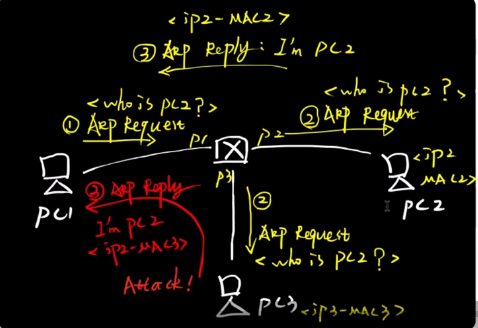

ARP即地址解析协议,用于IP地址到MAC地址的映射,即由目标IP找到对应的MAC地址。ARP协议特点是“广播请求,单播回应”。

二、arp欺骗原理:(看图,其中PC1和PC2为两台通信主机,PC3为“中间人”)

三、“中间人”攻击实践:这里借助p2p终结者工具进行arp欺骗

3.1 前期准备

p2p终结者下载链接:https://pan.baidu.com/s/1qZyI1y8 密码:9may

我使用的攻击机winXP ip:192.168.80.100

靶机 win7 ip:192.168.80.129

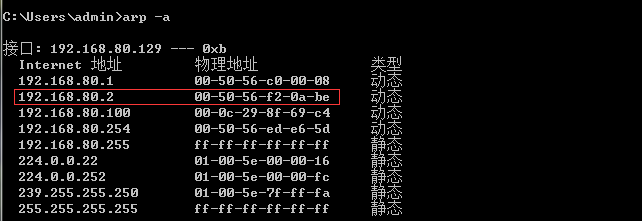

3.2 打开靶机win7虚机,查看arp表,用于arp欺骗前后的比较

arp -a //查看arp表 此时每个ip对应不同的MAC地址

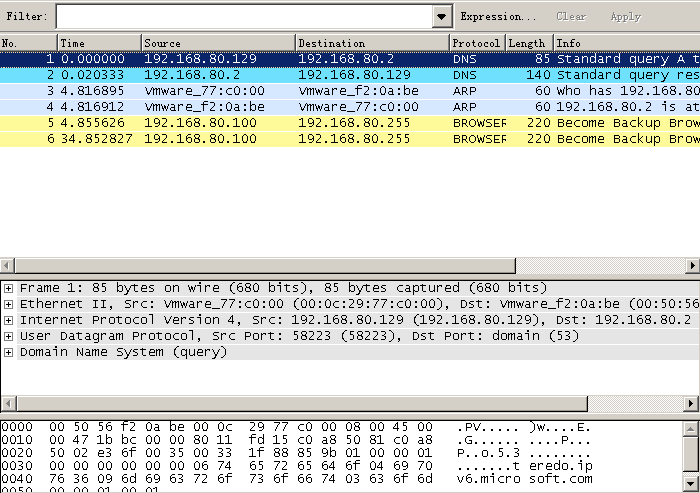

3.3 在攻击机winXP上打开Wiresharkt进行抓包

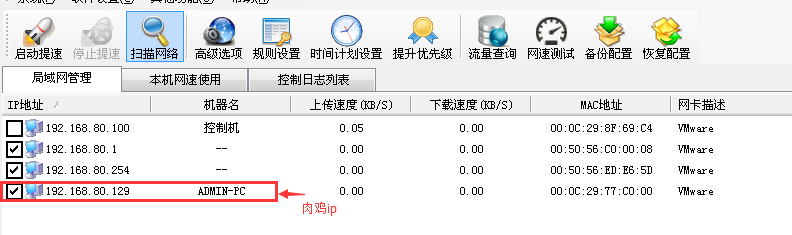

3.4 打开p2p终结者,开始扫描网络

注意:这里不能勾选自己的主机,因为下一步将对靶机进行arp欺骗

说明:扫描网络时已经对局域网上的各个主机发送了广播包,此时抓包结果如下:

3.5 点击“启动提速”,开始arp欺骗,此时可观察靶机win7上arp表的变化

再次输入arp -a 查看靶机的arp表的变化,此时已经把攻击机的MAC地址注入靶机,即存在相同的MAC地址。

查看arp欺骗攻击后的抓包结果,此时Wireshark已经抓到攻击机winXP发出的arp欺骗包,靶机上的发出的数据流都会经过攻击机,此时攻击机处于监听状态,等待靶机发出敏感数据流

3.6 获取管理员账号密码

假如靶机通过输入账号密码登录服务器,此时所有Telnet包都会抓取到winXP上。

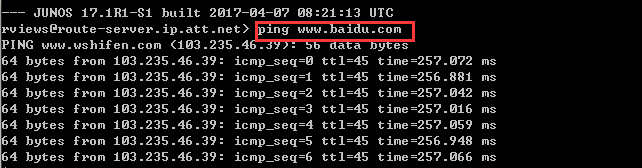

telnet route-server.ip.att.net //在win7上远程登录服务器(该服务器大家实验时也可用,账号密码均为:rviews)

输入服务器账号密码进行连接:

连接服务器后,可进行一些上网操作 如ping百度

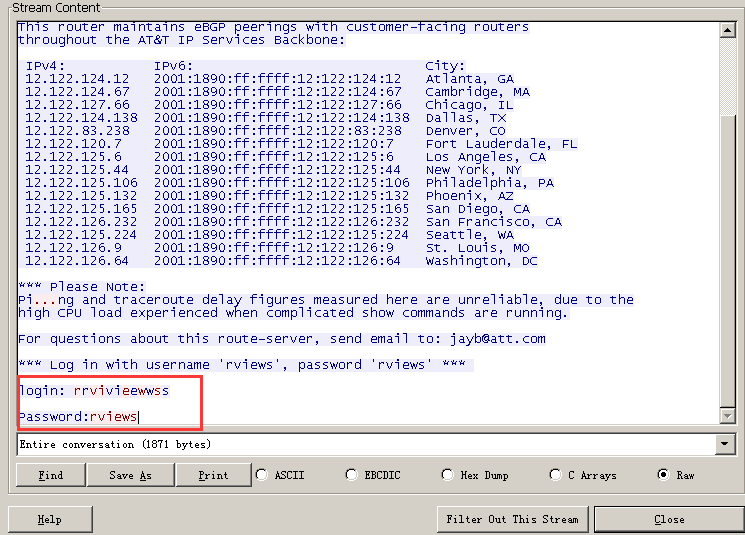

此时,在攻击机我们可以抓取这些数据流,对Wireshark抓取的数据包进行过滤

此时数据包看起来较不直观,可以右键选择:follow TCP stream

形成下面的流信息:

此时我们已经可以很直观在攻击机看到靶机远程登录的账号密码信息,获取账号密码完成。

补充:p2p终结者还可以进行对靶机进行比较善良的断网和限速的攻击,以及限制下载,通讯,上网等攻击。