DNS实验步骤:

1、实验环境 攻击主机windows XP (192.168.57.130)+ cain

靶机windows7 (ip:192.168.57.129)

2、实验步骤

(1)在windows XP中打开cain 并在这个子网域中开启嗅探。

(2)点击APR按钮,选择“APR-DNS”,指定DNS欺骗的域名和DNS请求回应数据包中的IP地址,即虚假服务器ip.

(3) 选择将要执行ARP欺骗的目标靶机ip地址,可以选择一个或多个,这里选择的ip是192.168.57.129,配置完毕后点击左上方的黄色按钮开始arp欺骗,

(4)DNS欺骗开始,接下来打开靶机win7 系统,ping www.baidu.com,返回的ip地址是172.16.8.6 而不是百度。

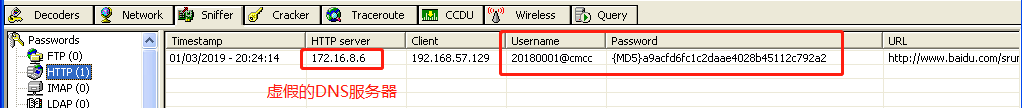

在浏览器中输入域名www.baidu.com,返回的页面是172.16.8.6的校园网登录页面,而不是百度搜索页面,至此我们能够直观的发现DNS欺骗执行成功。

若此时在欺骗的页面中输入校园网登录信息,攻击者也可以在cain中获取这些敏感信息,如用户名和密码,这是arp欺骗的结果。

完。。。。。。。