我创建两个kali虚拟机,ip地址分别为10.163.0.4(Kali3号)和10.163.0.3(Kali2号),默认网关为10.163.0.1,将2号作为攻击机,3号作为被攻击机。

在2号进行如下操作:

可看到我们的目标,下面使用ettercap进行实验。

扫描主机并打开主机列表:

将攻击目标设为目标1,网关设为目标2,并进行arp欺骗:

打开wireshark进行抓包

因为攻击目标正在浏览网页,我们查看有关http的包:

进行追踪tcp流的操作:

![]()

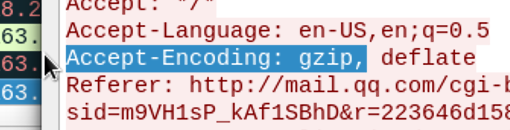

可以得知,此时目标主机正在进行登录qq邮箱,能看到账号(本人小号,啥都没有),

我们注意到,其中使用了gzip进行压缩,可以使用gunzip进行解压缩

将整个流数据save下来

放到gunzip中所在的目录,命令行中进行解压缩:

事实上,原先已经解压缩了,所以有点多此一举了,但是在以后多数是用得着的。