局域网安全之DNS欺骗

参考文章:

实验环境

靶机win10 192.168.31.212

kali 192.168.31.250

准备:

用到kali中的ettercap工具

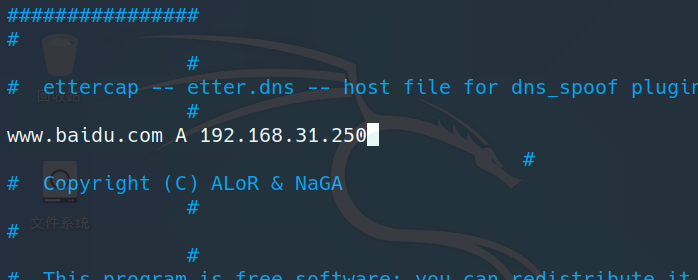

编辑配置文件 vim /etc/ettercap/etter.dns

设置欺骗域名与IP的映射关系

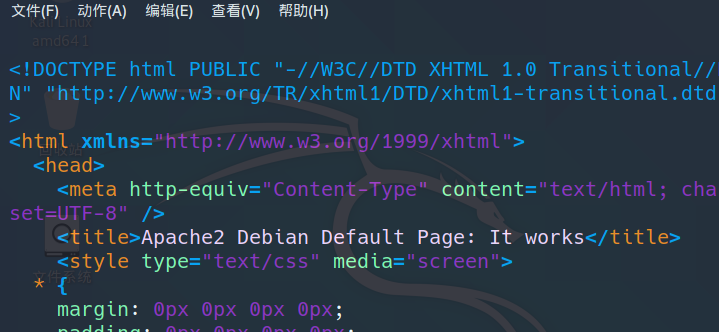

编辑网页文件 vim /var/www/html/index.html

根据自己需要编写即可

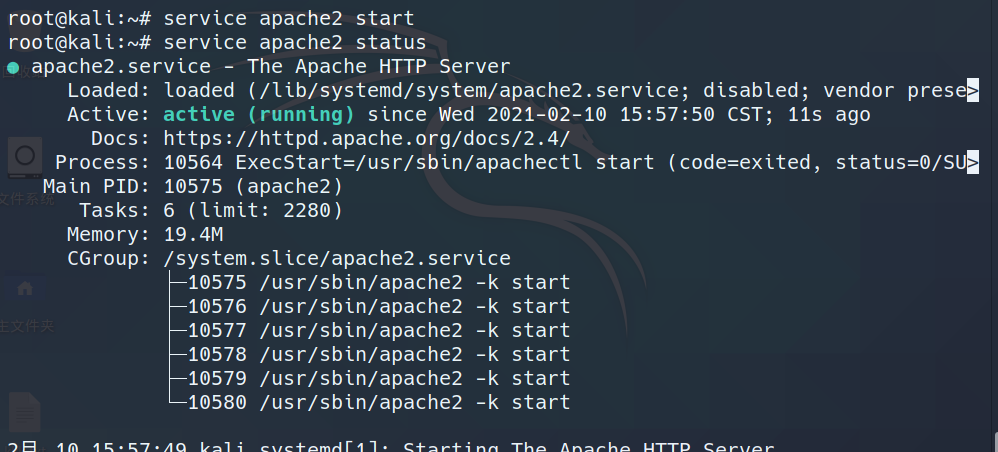

开启apache服务 service apache2 start

查看apache服务状态 service apache status

开始攻击:

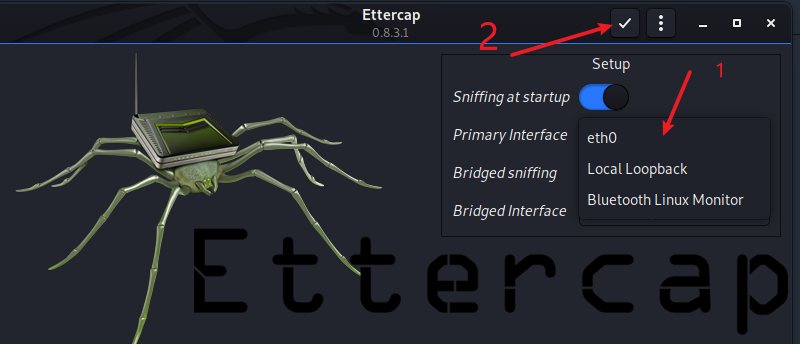

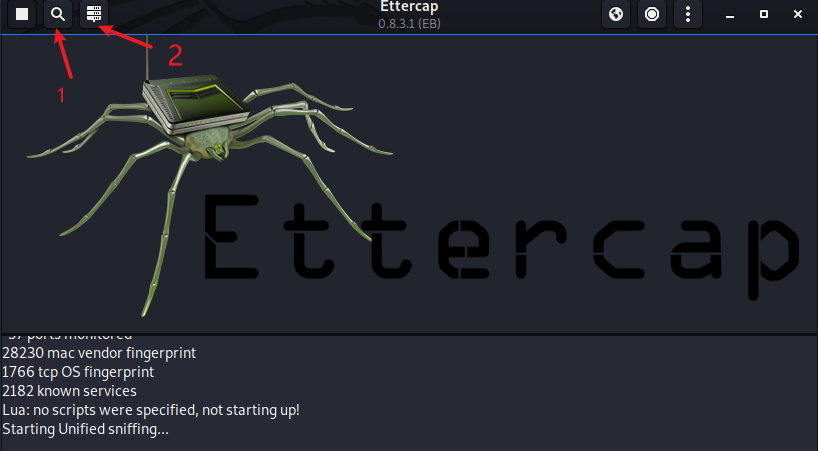

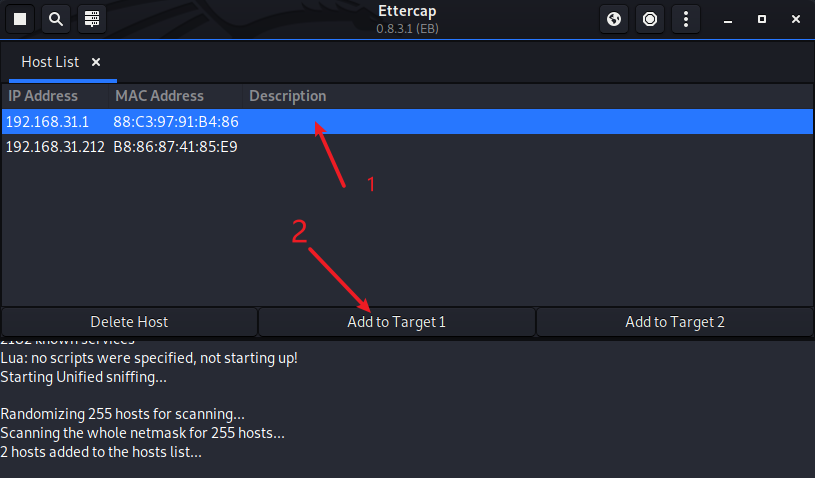

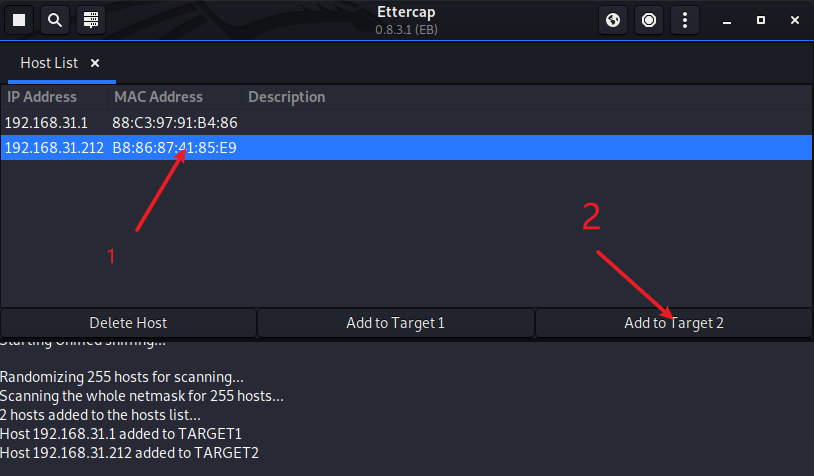

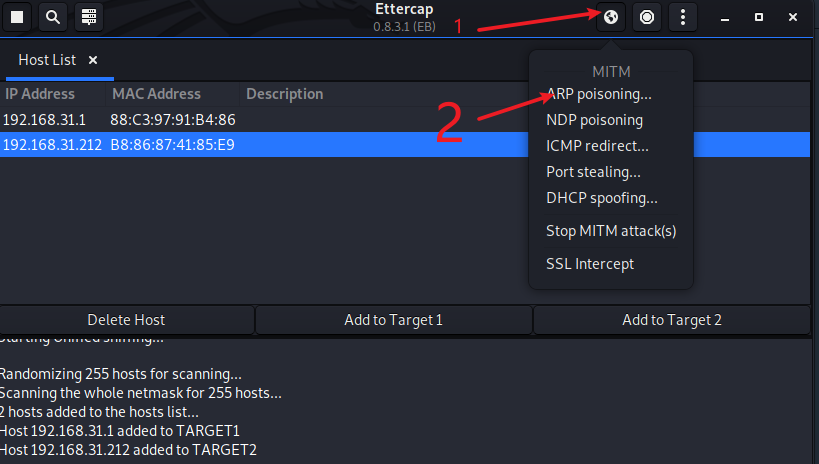

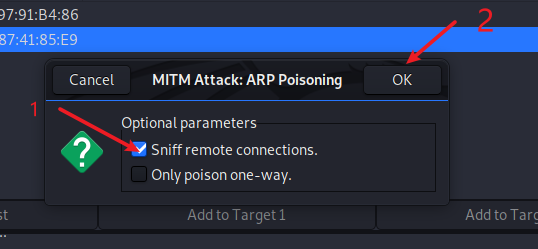

先进行arp中间人攻击

ettercap -G

| 网关地址添加到Target1 | 靶机添加到Target2 |

|---|---|

|

|

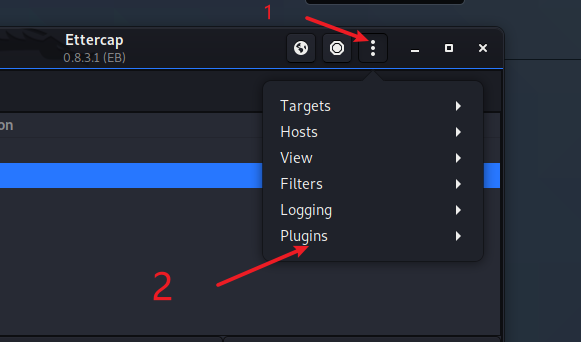

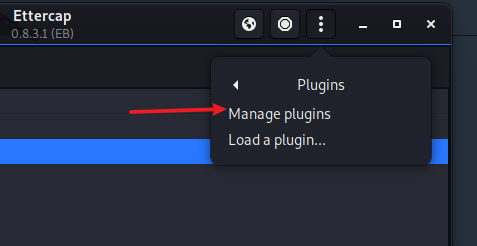

打开ettercap中的组件菜单

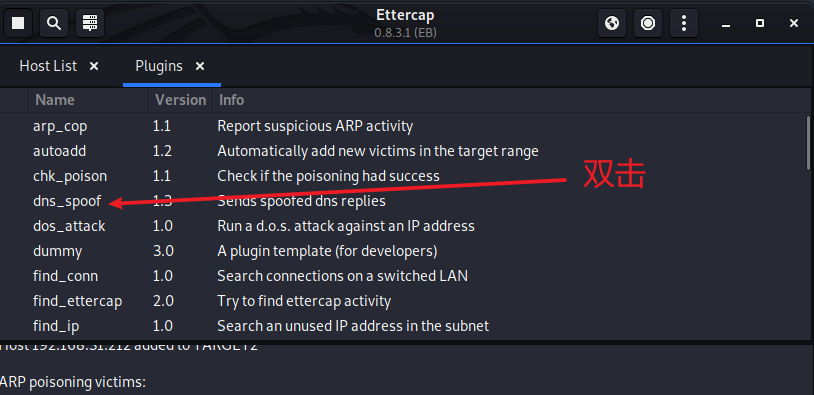

开启DNS欺骗

在win10中查看效果

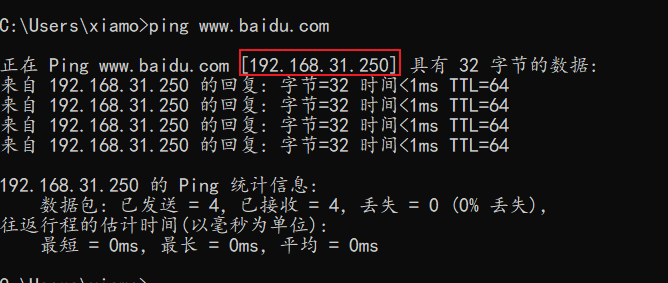

如图所示,ping www.baidu.com时返回IP为192.168.31.250,说明dns欺骗成功。不知为啥,用win10访问百度时页面显示是无法打开而不是apache的默认页面。。apache服务是开着呀,用IP可以访问到,有大佬知道的欢迎指点迷津。

危害:

攻击者可能会通过搭建站点,利用dns欺骗将域名映射到一个钓鱼页面,从而获取被攻击者的账号和密码,危害不容忽视。