嗅探欺骗

——Ettercap局域网攻击

最近在练习使用ettercap工具,下面来介绍一下用ettercap实施嗅探以及欺骗的实验过程。

嗅探:

首先,我们把虚拟机作为攻击者,物理机作为受害者。①在虚拟机中打开一个终端,输入命令ettercap -G打开ettercap的图形化界面。②选择sniff —>unified sniffing ,网卡选择eth0 ③然后点击hosts—>scan for hosts ,再选择hosts—> hosts list ④将路由器IP设为target1,受害者IP设为target2 ⑤选择start-->start sniffing 到了这一步已经成功地实施欺骗。

上述准备工作完成,我们在物理机随便打开一个要求输入登录账户密码的网页,输入后,返回ettercap的图形化界面,我们可以清晰地看到我们所输入的账号,密码,以及登陆的网址都被记录了下来。

欺骗:

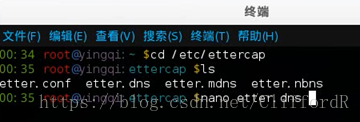

执行欺骗前首先要知道ettercap中dns配置文件的位置,kali linux中目录为etc/ettercap而BT5中是在目录 /user/local/share/ettercap下。

开始操作,直接上图把,简洁直观:

上图中的000.000.000.000是凑数用的,可自行设置。完成后,按住Ctrl+o键,保存。

在终端中执行命令ettercap -T -q -i eth0 -P dns_spoof /// ///(解释: –T是文本模式 –q 是安静模式 –i 指定网卡,后面两套三个斜杠意思是全网段欺骗。)到了这一步,实验就接近尾声了,用物理机测试一下访问一个网站看看是不是被转到了指定网址了呢。

小菜鸟一枚,欢迎各路大牛指正。本文仅用于学习交流,不要触碰网络安全的红线。