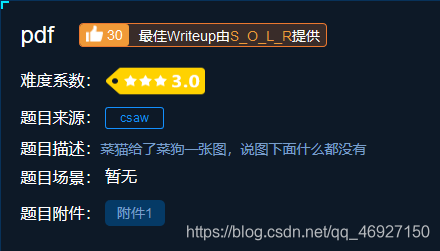

题目1:

链接:https://adworld.xctf.org.cn/task/answer?type=misc&number=1&grade=0&id=5100

题目描述:菜猫给了菜狗一张图,说图下面什么都没有

解题:

打开附件是个PDF文档,点一下图片,全选,复制,再粘贴到答题框,可得到flag

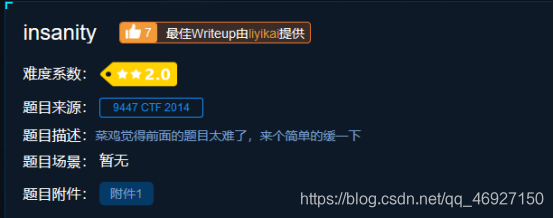

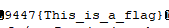

题目2:

链接:https://adworld.xctf.org.cn/task/answer?type=reverse&number=4&grade=0&id=5079&page=1

下载附件后,用Notepad++或者记事本打开可看到flag

题目3:

链接:https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5063&page=1

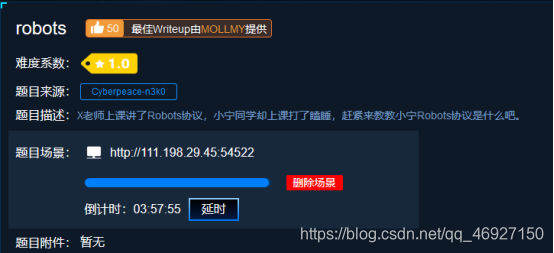

robots

题目描述:X老师上课讲了Robots协议,小宁同学却上课打了瞌睡,赶紧来教教小宁Robots协议是什么吧。

点击打开链接后一片空白

分析:robot协议是一个txt文本文档,是放在网站的根目录下的ASCII编码文档,作用是回答搜索引擎的漫游器这个问题:“哪些内容是不应被搜索引擎的漫游器获取的”,然后在地址栏搜索这个网站的根目录下的robots.txt文档,就会得到新的信息,知道了根目录下有那些网页是无法被搜索引擎获取到的,然后直接在网站根目录下打开这个网页,就能得到flag了

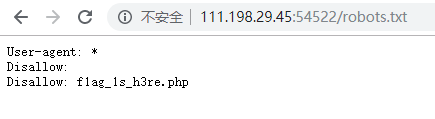

在url后面加后缀/robots.txt

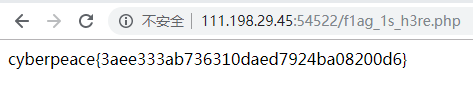

知道了f1ag_1s_h3re.php网页是不能获取的,修改url,打开这个网页,就能得到flag

题目4:

链接:https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5064&page=1

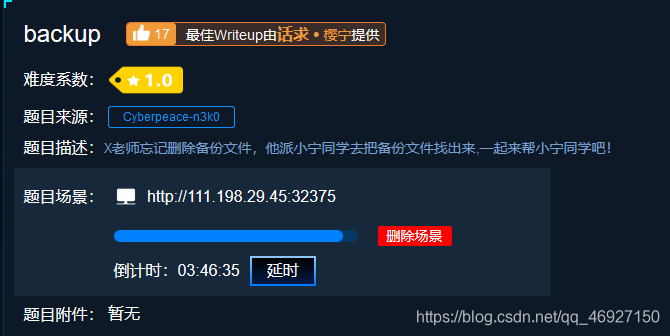

backup

题目描述:X老师忘记删除备份文件,他派小宁同学去把备份文件找出来,一起来帮小宁同学吧!

**考点:**备份文件的后缀为.bak

在地址栏加上后缀.bak后,就会下载一个index.php.bak文件

用Notepad++打开后,就能得到flag

题目5:

链接:https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5065&page=1

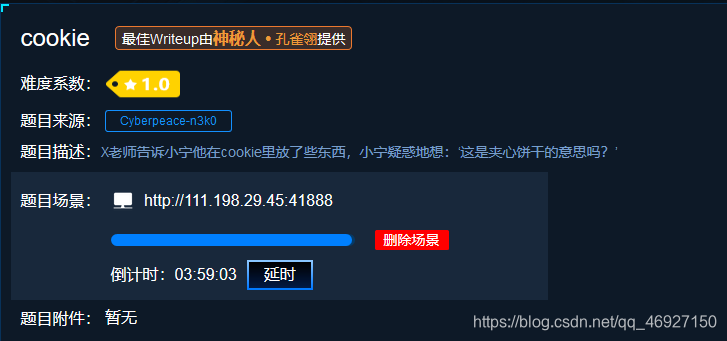

cookie

题目描述:X老师告诉小宁他在cookie里放了些东西,小宁疑惑地想:‘这是夹心饼干的意思吗?’

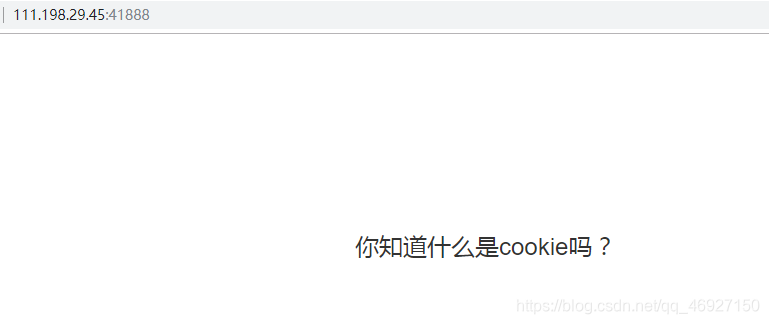

用editthiscookie插件(Chrome插件)可得到cookie的值cookie.php

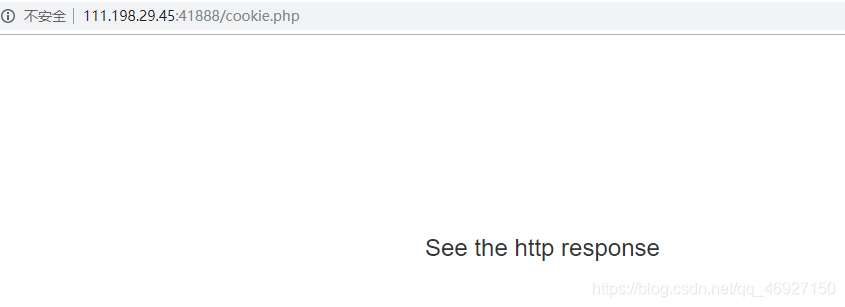

打开cookie.php网页,得到提示

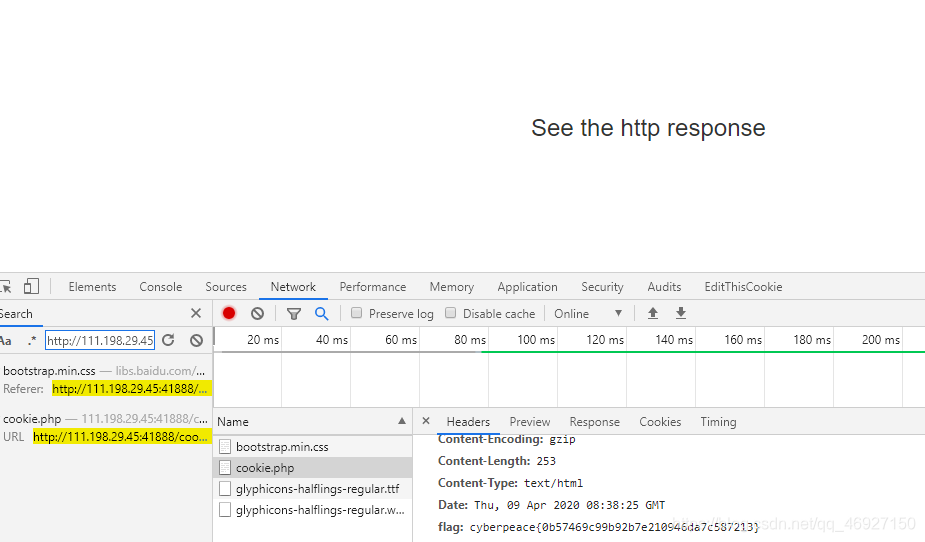

打开开发者工具,在network栏进行调试,查看Headers,可得到flag

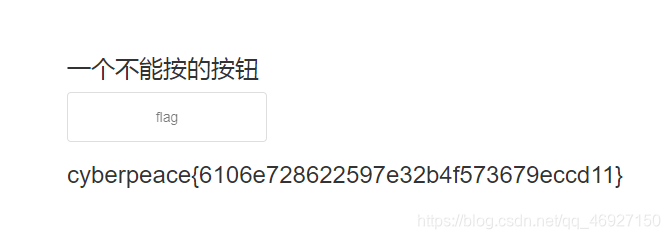

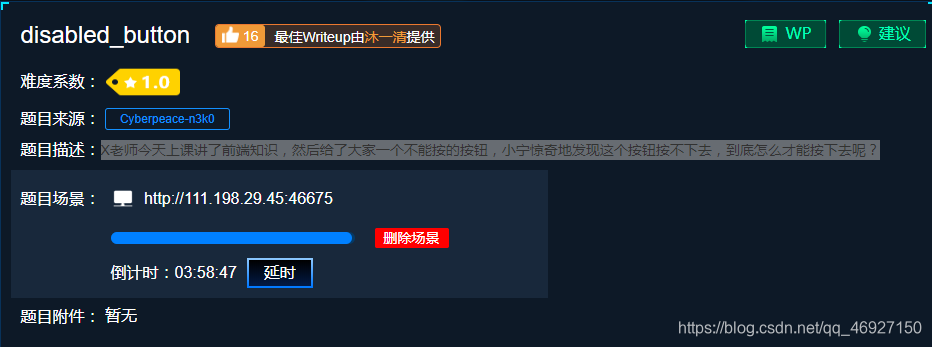

题目6:

链接:https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5066

disabled_button

X老师今天上课讲了前端知识,然后给了大家一个不能按的按钮,小宁惊奇地发现这个按钮按不下去,到底怎么才能按下去呢?

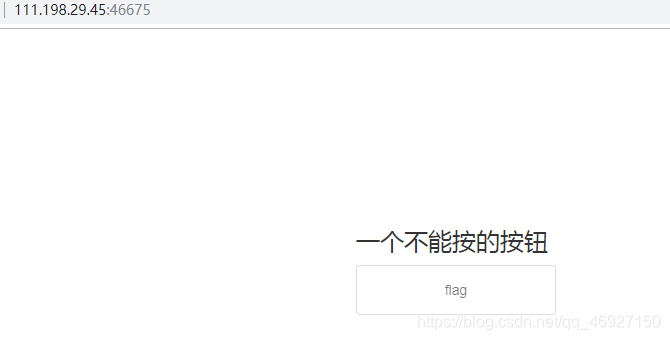

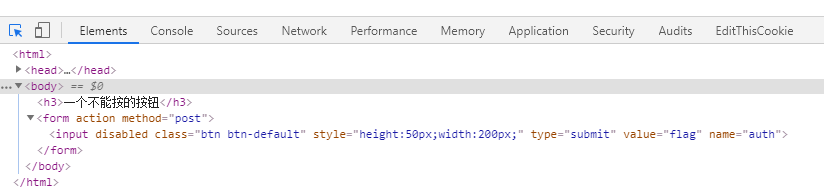

打开开发者工具(Ctrl+shift+c),查看源代码

可以看到一个disabled,把它删除,再按一下按钮,flag就出来了