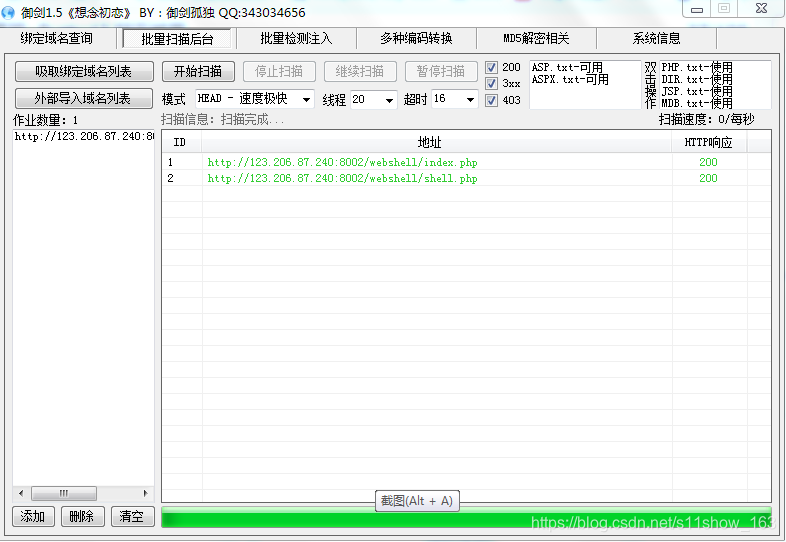

1.御剑扫描后台

- 百度网盘下载地址:http://pan.baidu.com/s/1i3fx1ZJ

- 下载御剑扫描网址后台页面发现除了index.php还有shell.php:

左下角添加ip地址右上角选择字典,因为输入Index.php可以显示,所以推测其他页面也是php,所以选择php字典。

左下角添加ip地址右上角选择字典,因为输入Index.php可以显示,所以推测其他页面也是php,所以选择php字典。

url输入

http://123.206.87.240:8002/webshell/shell.php。

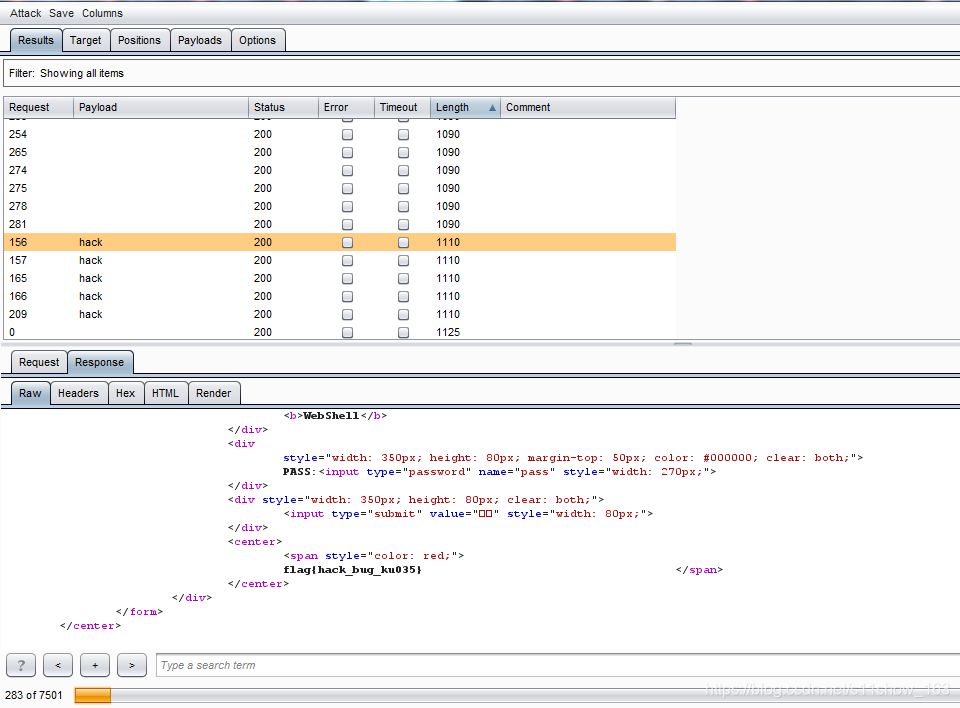

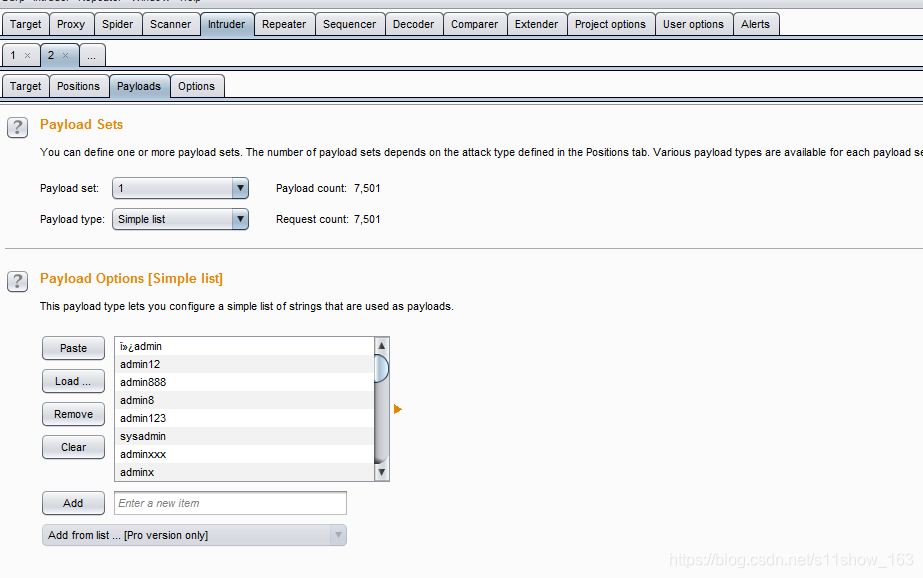

2.Burp爆破

发现页面有一需要输入pass的框,于是跳转到shell.php的时候抓包邮件send to intruder准备爆破,爆破字典点击Load…使用存在D盘的自己的字典,据说burp破解版自带4000+条常用的password的字典,但是我这个不是破解版,只找了自带的暴力全排枚举的爆破,效率略低:

逐个爆破的时候实时length排序,发现和错误信息不同的response length的时候(还有空信息的response)查看是否是命中信息。

逐个爆破的时候实时length排序,发现和错误信息不同的response length的时候(还有空信息的response)查看是否是命中信息。

本体则pass是hack的时候可得flag。