【该项目使用的是windows10x64版本系统进行的操作】

利用burp进行爆破(普通爆破+验证码爆破)

一、JDK环境配置

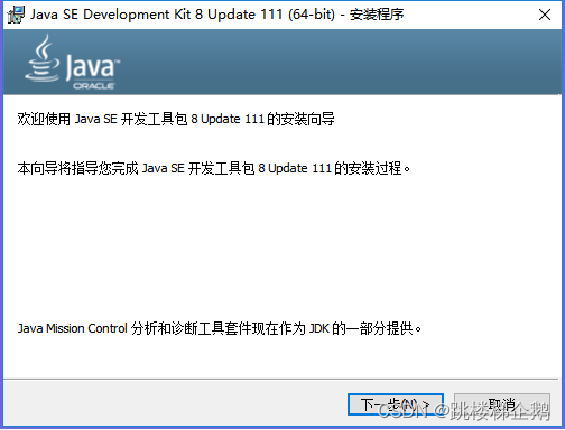

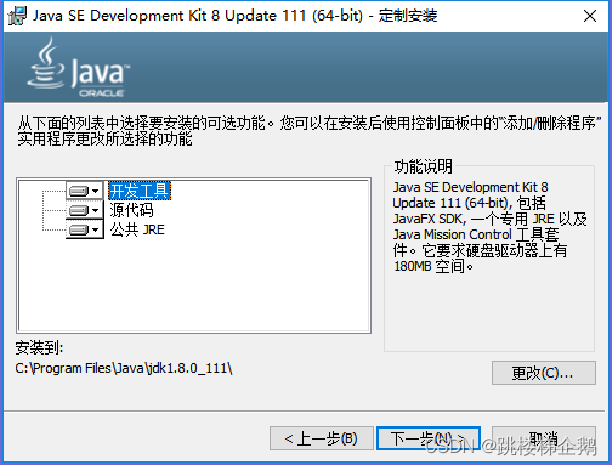

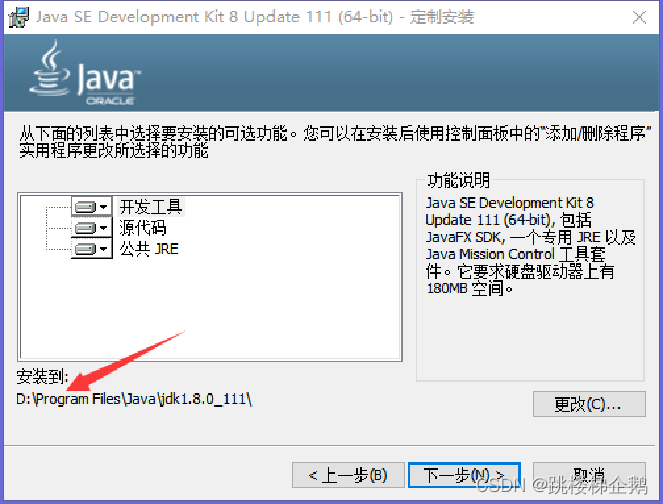

1.安装JDK

在这里就直接上图片,下载好之后将无脑安装即可,但是要记住安装路径,后面篇日志环境变量会用到

这里的安装路径一定要记下来。

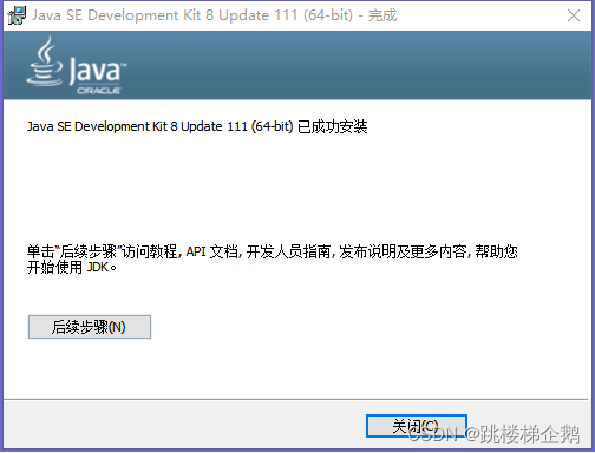

安装后显示这个页面

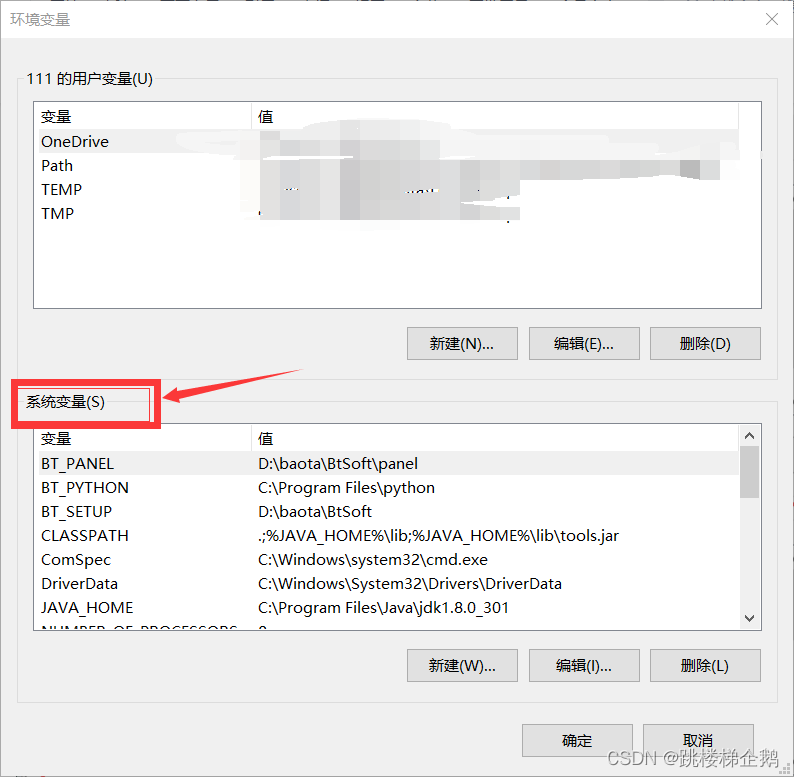

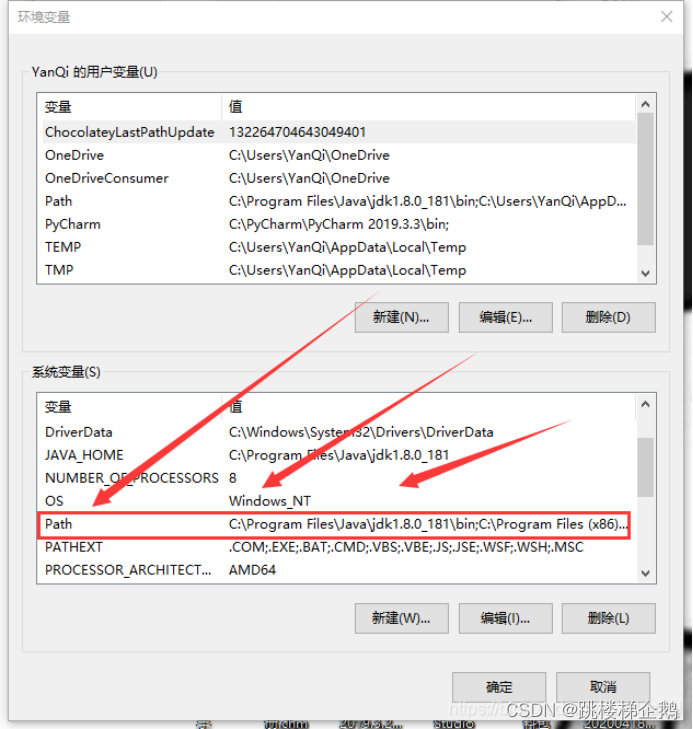

2.配置环境变量

进入后在系统变量里面进行配置

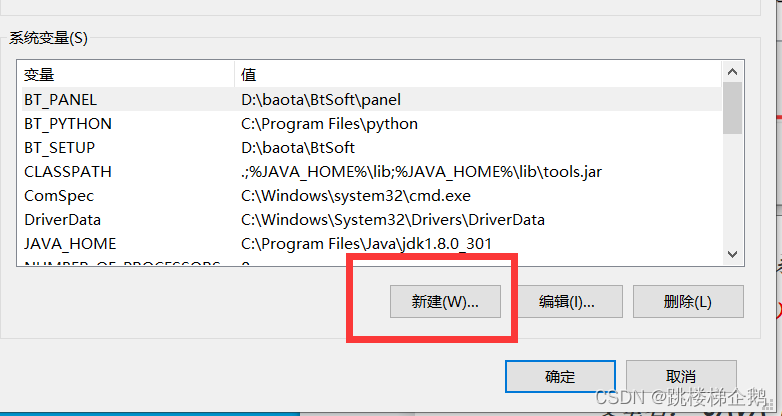

点击新建

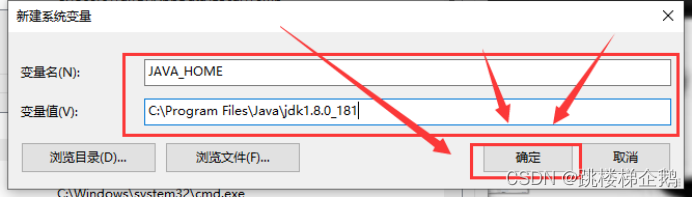

在弹出的“新建系统变量”对话框内输入变量名“JAVA_HOME”和变量值(即JDK的安装路径),变量值需要根据自己的计算机环境进行修改。填写完成后单击“确定”按钮,关闭“新建系统变量对话框”。

变量名: JAVA_HOME

变量值: C:\Program Files\Java\jdk1.8.0_181

在“系统变量对话框”中双击Path变量对其进行修改,变量值填写Java的bin目录路径。(由于我的电脑里安装了其他的一些软件,所以请忽略我配置的其他环境变量)

变量名: path

变量值: C:\Program Files\Java\jdk1.8.0_181\bin

在弹出的“新建系统变量”对话框内输入变量名“CLASSPATH”和变量值,变量值需要根据自己的计算机环境进行修改。填写完成后单击“确定”按钮,关闭“新建系统变量对话框”。

变量名: CLASSPATH

变量值: .;%JAVA_HOME%\lib;%JAVA_HOME%\lib\tools.jar

配置好一直点击确定即可

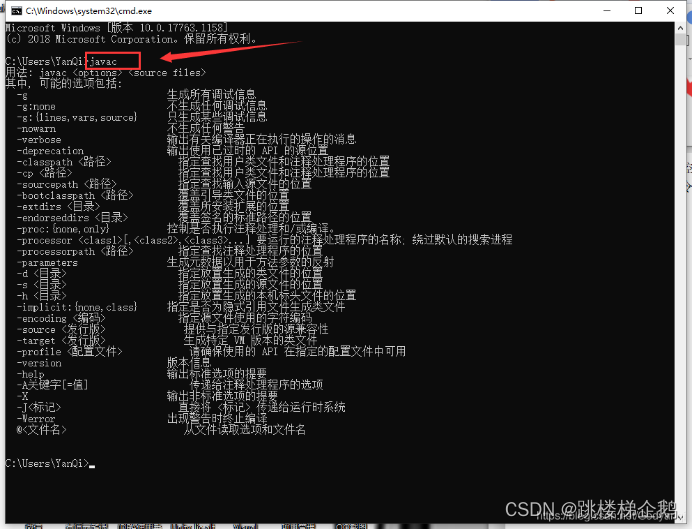

(1)测试JDK是否安装成功

win+R 输入cmd

二、burpsuite安装

1.burp破解版

2.burp模块介绍

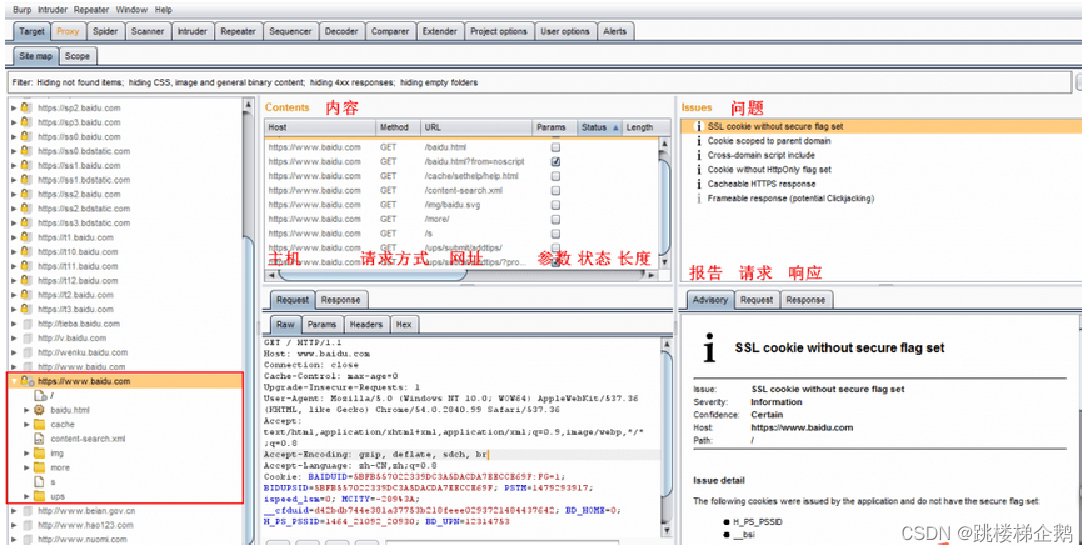

(1)Targe模块

1.Site Map

目标工具包含了SiteMap,用你的目标应用程序的详细信息。它可以让你定义哪些对象在范围上为你目前的工作,也可以让你手动测试漏洞的过程,Target分为sitemap和scope两个选项卡。

SiteMap会在目标中以树形和表形式显示,并且还可以查看完整的请求和响应。树视图包含内容的分层表示,随着细分为地址,目录,文件和参数化请求的URL 。您还可以扩大有趣的分支才能看到进一步的细节。如果您选择树的一个或多个部分,在所有子分支所选择的项目和项目都显示在表视图。

该表视图显示有关每个项目(URL ,HTTP状态代码,网页标题等)的关键细节。您可以根据任意列进行排序表(单击列标题来循环升序排序,降序排序,和未排序)。如果您在表中选择一个项目,请求和响应(如适用)该项目显示在请求/响应窗格。这包含了请求和响应的HTTP报文的编辑器,提供每封邮件的详细分析。

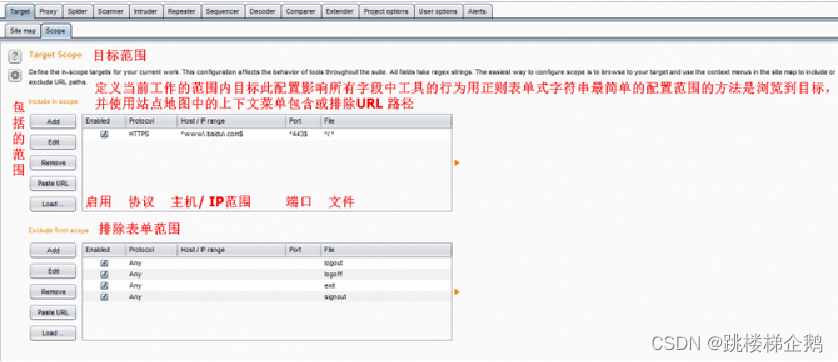

2.Scope

配合Site map做一些过滤的功能

(2)spider模块

Spider 是一个映射 web 应用程序的工具。它使用多种智能技术对一个应用程序的内容和功能进行全面的清查。 Burp Spider通过跟踪 HTML 和 JavaScript

以及提交的表单中的超链接来映射目标应用程序,它还使用了一些其他的线索,如目录列表,资源类型的注释,以及 robots.txt文件。结果会在站点地图中以树和表的形式显示出来,提供了一个清楚并非常详细的目标应用程序视图。

Burp Spider 能使你清楚地了解到一个 web 应用程序是怎样工作的,让你避免进行大量的手动任务而浪费时间,在跟踪链接,提交表单,精简 HTML 源代码。可以快速地确人应用程序的潜在的脆弱功能,还允许你指定特定的漏洞,如 SQL 注入,路径遍历。

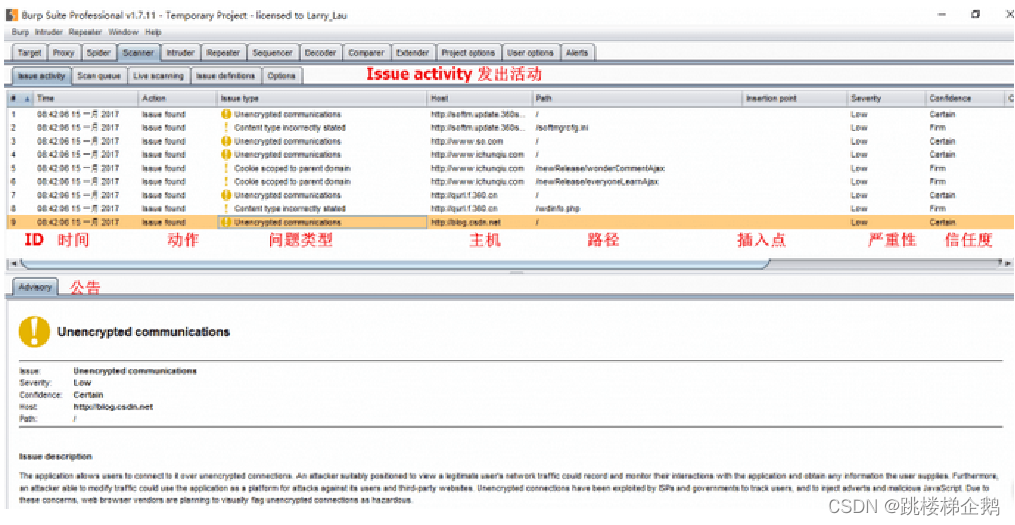

(3)scanner模块

Burp Scanner 是一个进行自动发现 web 应用程序的安全漏洞的工具。它是为渗透测试人员设计的,并且它和你现有的手动执行进行 web 应用程序半自动渗透测试的技术方法很相似。 使用的大多数的 web 扫描器都是单独运行的:你提供了一个开始URL,单击‖go‖,然后注视着进度条的更新直到扫描结束,最后产生一个报告。Burp Scanner和这完全不同,在攻击一个应用程序时它和你执行的操作紧紧的结合在一起。让你细微控制着每一个扫描的请求,并直接反馈回结果。

Burp Scanner 可以执行两种扫描类型:主动扫描(Active scanning),被动扫描(Passive scanning)。

(4)intruder模块

Burp Intruder是一个强大的工具,用于自动对Web应用程序自定义的攻击,Burp Intruder是高度可配置的,并被用来在广范围内进行自动化攻击。你可以使用 Burp Intruder 方便地执行许多任务,包括枚举标识符,获取有用数据,漏洞模糊测试。合适的攻击类型取决于应用程序的情况,可能包括:缺陷测试:SQL注入,跨站点脚本,缓冲区溢出,路径遍历;暴力攻击认证系统;枚举;操纵参数;拖出隐藏的内容和功能;会话令牌测序和会话劫持;数据挖掘;并发攻击;应用层的拒绝服务式攻击。

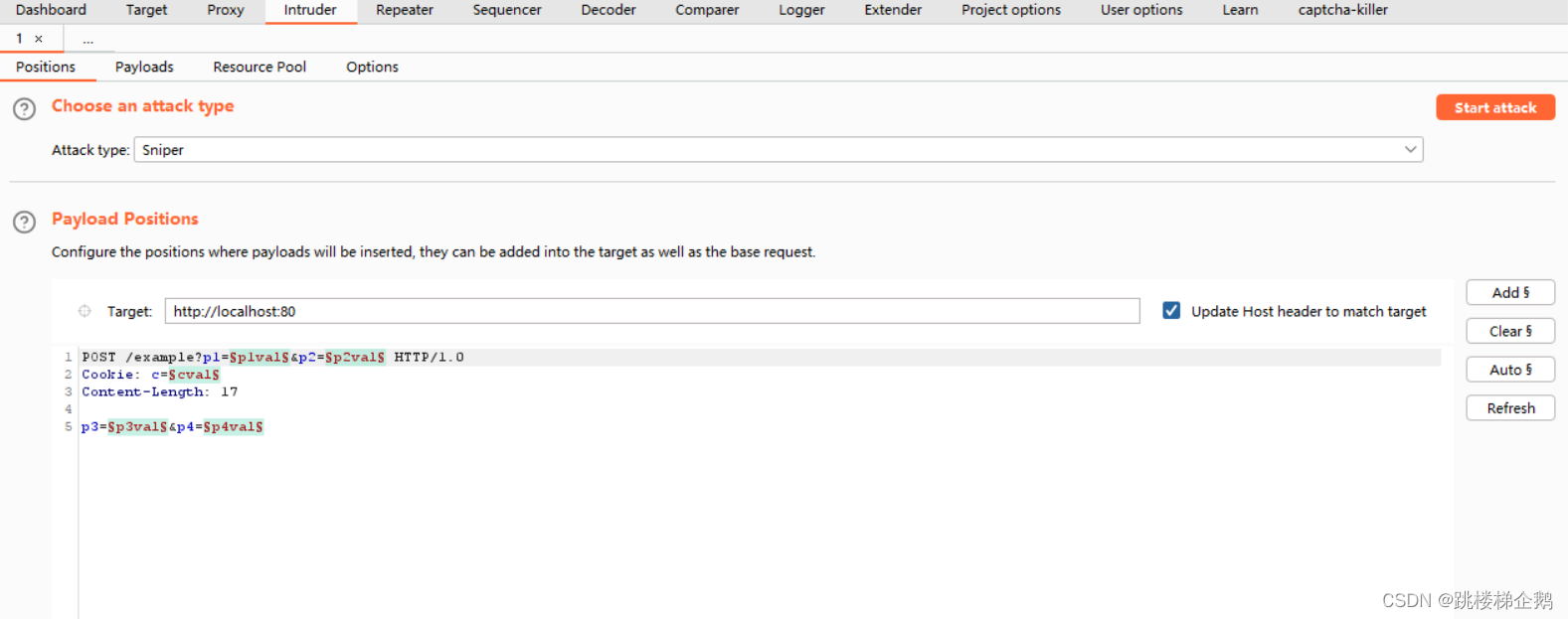

Burp Intruder主要有四个模块组成:

1:Target 用于配置目标服务器进行攻击的详细信息。

2:Positions 设置Payloads的插入点以及攻击类型(攻击模式)。

3:Payloads 设置payload,配置字典

4:Opetions 此选项卡包含了request headers,request engine,attack results ,grepmatch,grep_extrack,greppayloads和redirections。

你可以发动攻击之前,在主要Intruder的UI上编辑这些选项,大部分设置也可以在攻击时对已在运行的窗口进行修改。

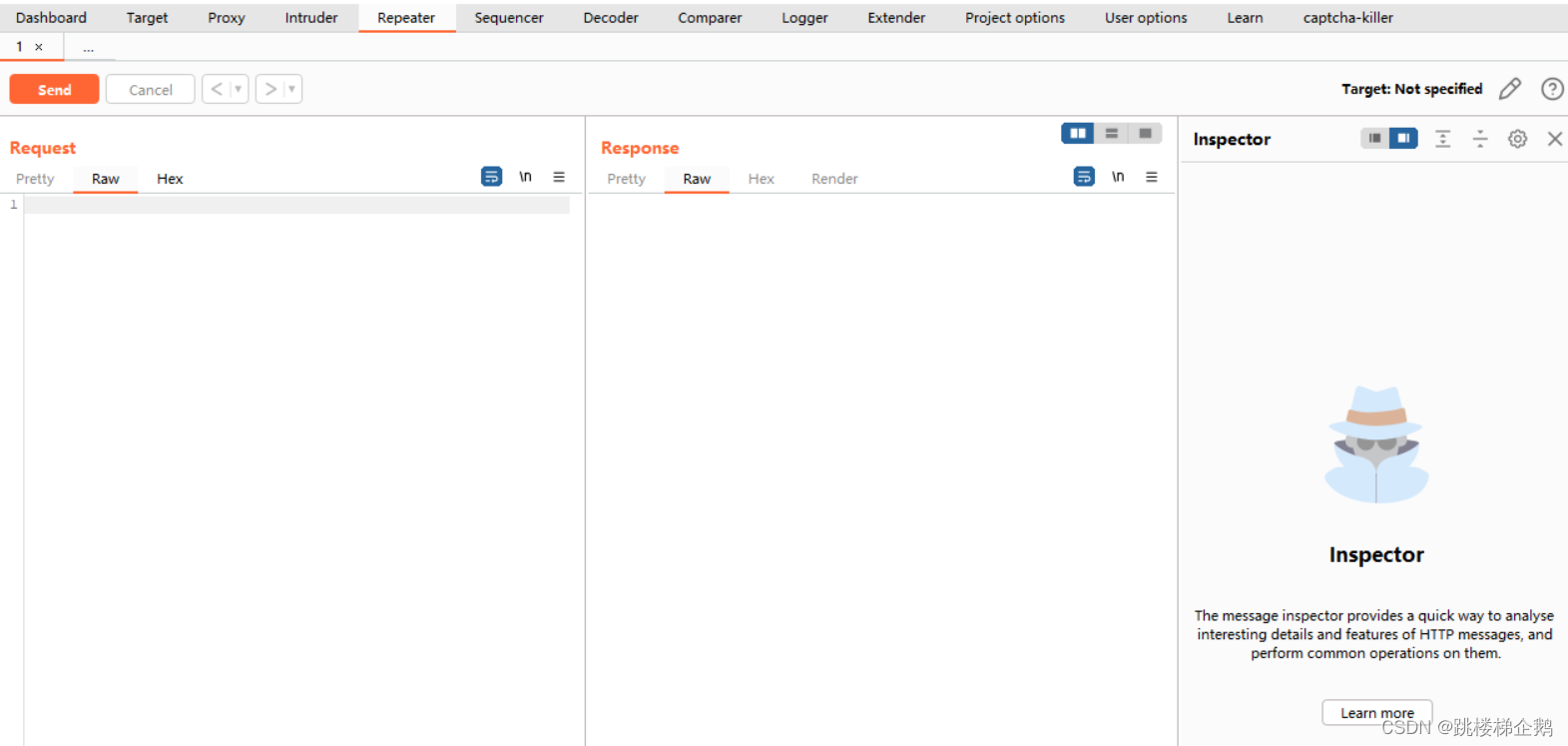

(5)repeater模块

Burp Repeater 是一个手动修改并补发个别 HTTP 请求,并分析他们的响应的工具。它最大的用途就是和其他 Burp Suite工具结合起来。你可以从目标站点地图,从 Burp Proxy 浏览记录,或者从 Burp Intruder 攻击结果上的请求,发送到 Repeater 上,并手动调整这个请求来微调对漏洞的探测或攻击。

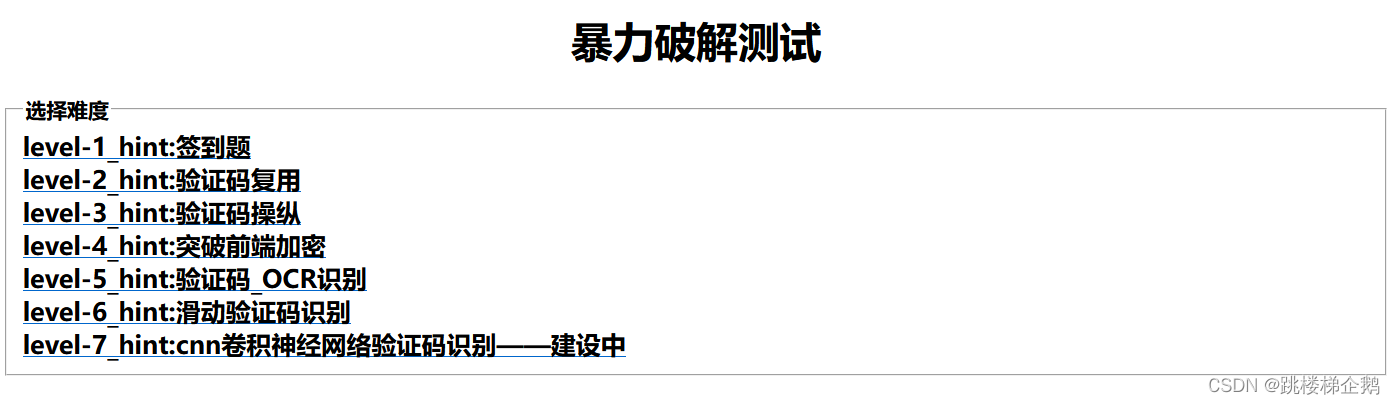

三、演示

演示所有内部靶场

1.账号密码爆破

(1)需要环境

<1>.小皮面板

<2>.burpsuite

<3>.靶场

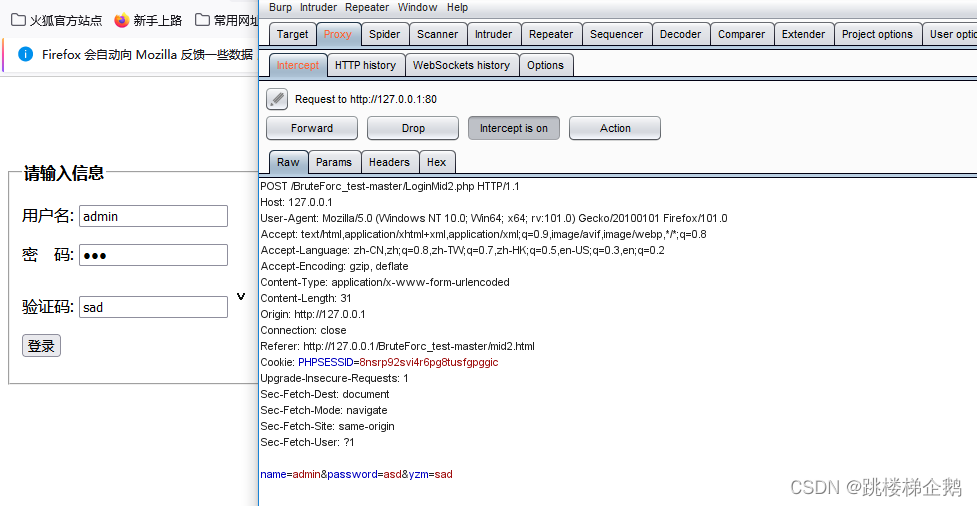

(2)开始演示

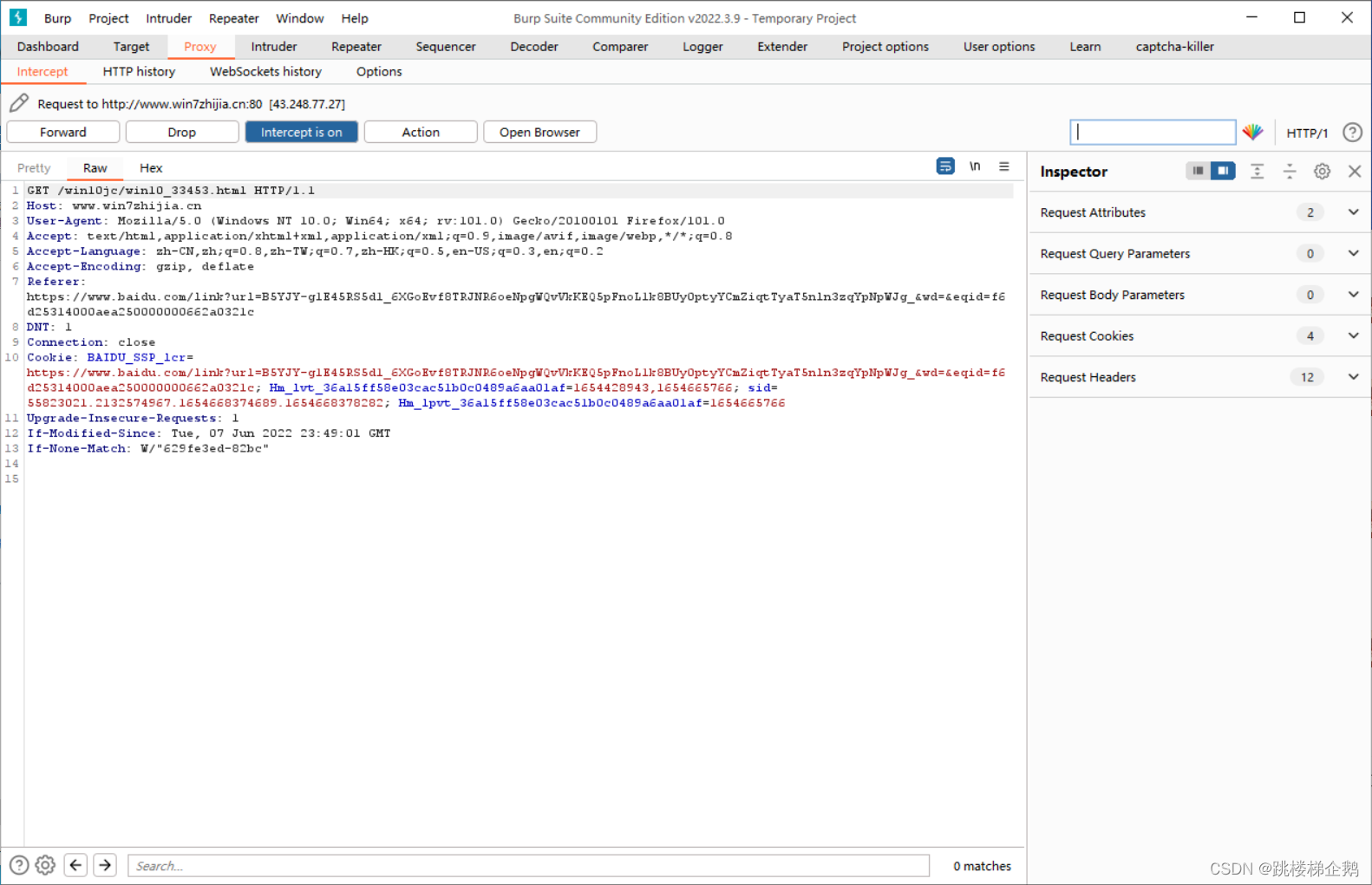

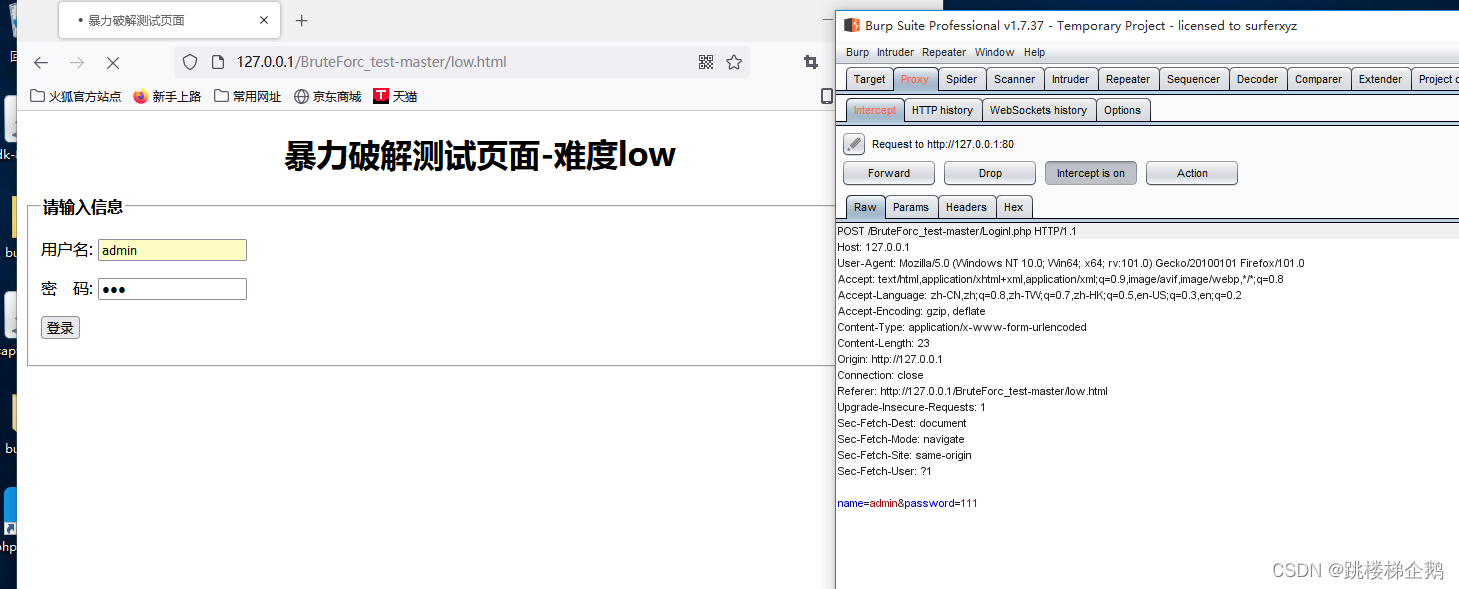

抓包:

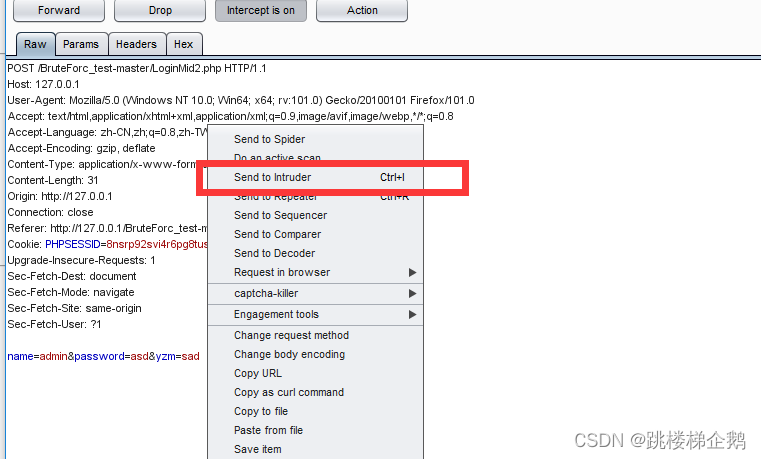

发送爆破模块爆破密码

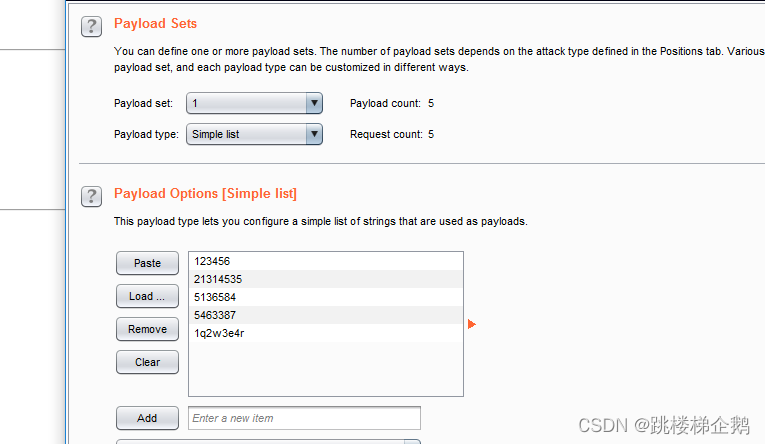

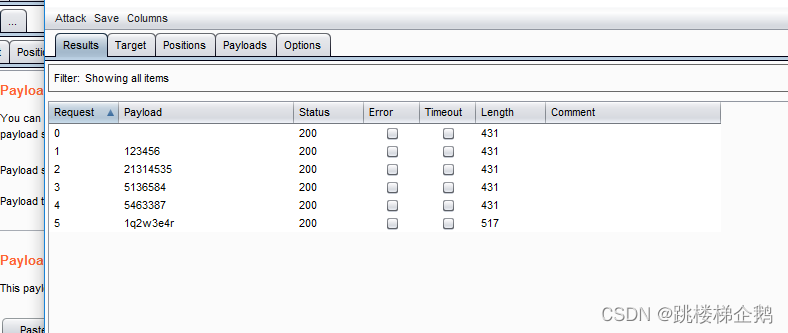

开始爆破

拿到密码

(3)演示结果

登录验证一下

2.验证码爆破

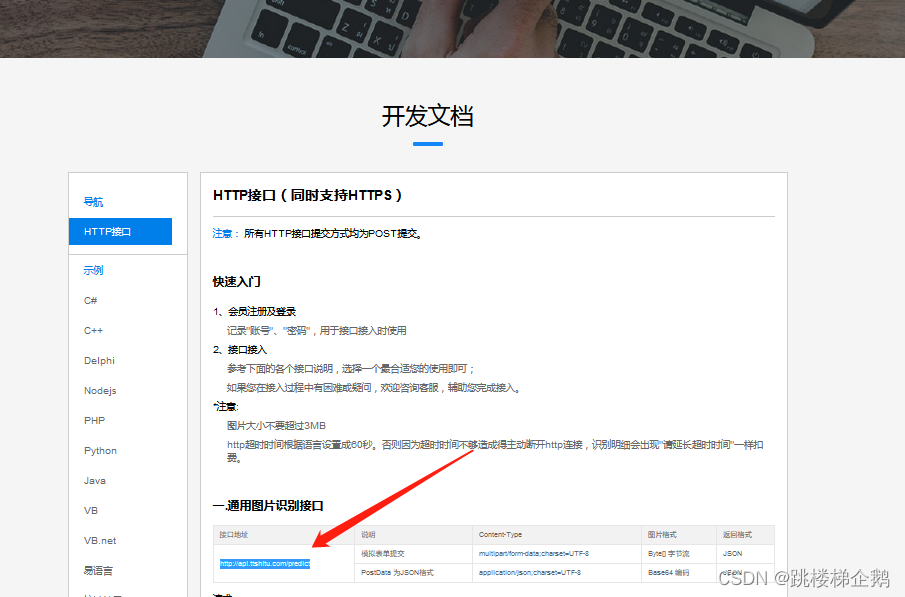

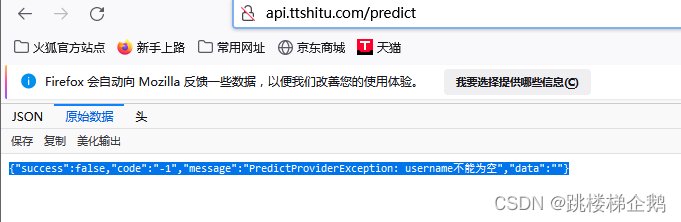

(1).验证码识别网站

打开后

找到验证接口,将连接地址打开一个新网页打开链接

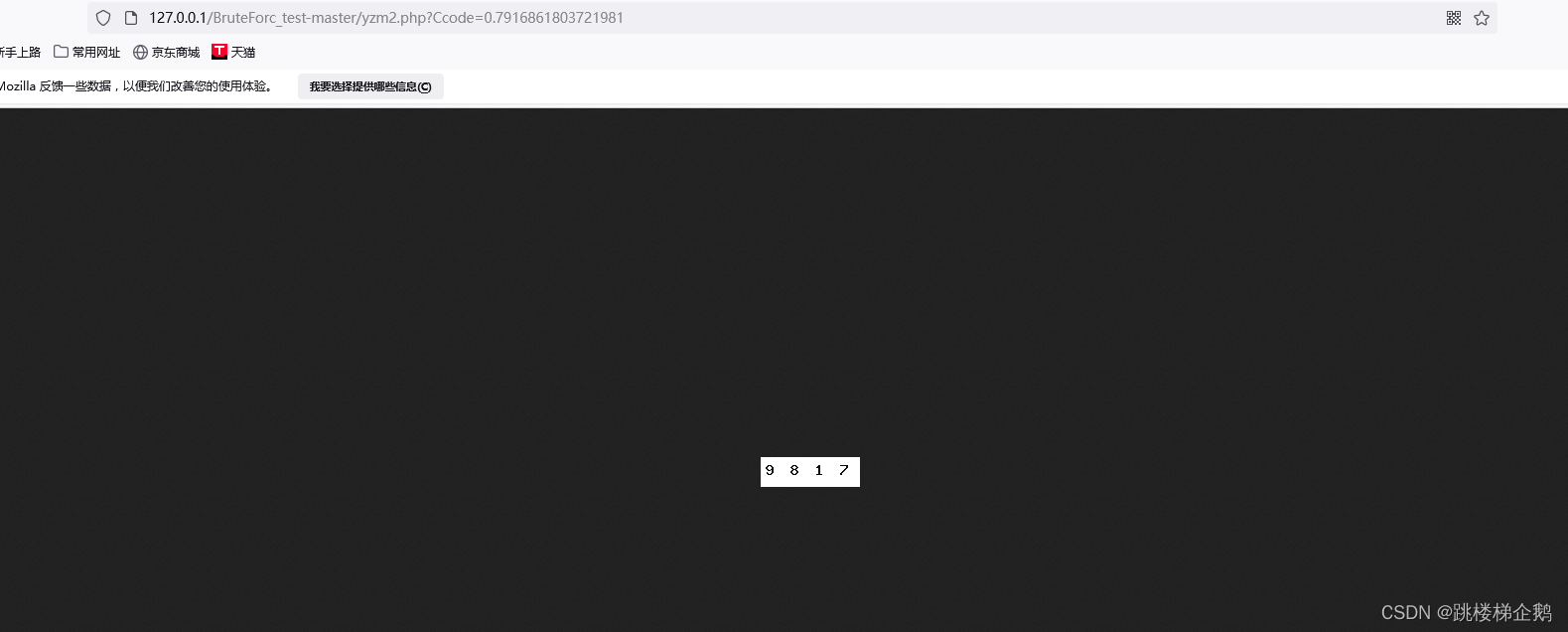

再打开验证码的图片链接

打开后我们可以看到,下面,并且每次刷新都不一样

(2).开始演示

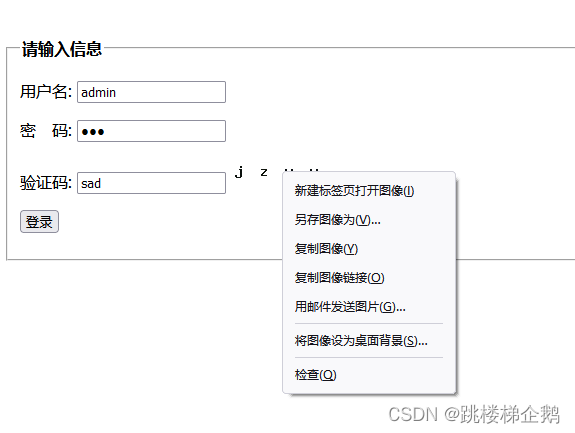

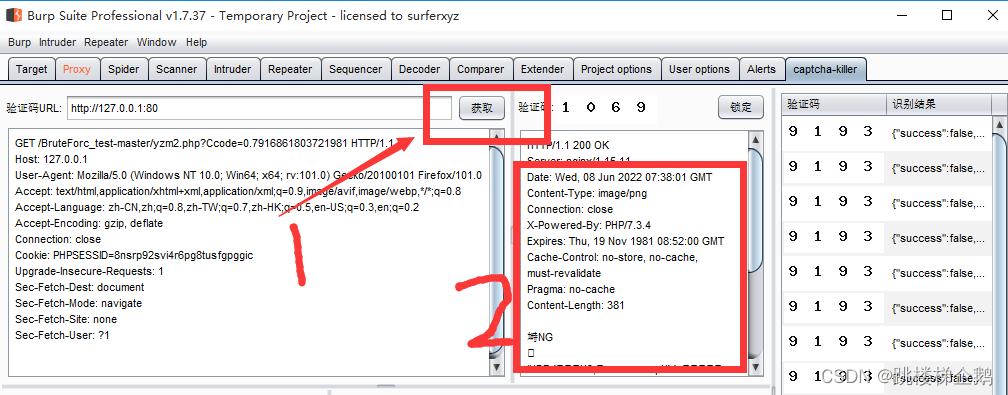

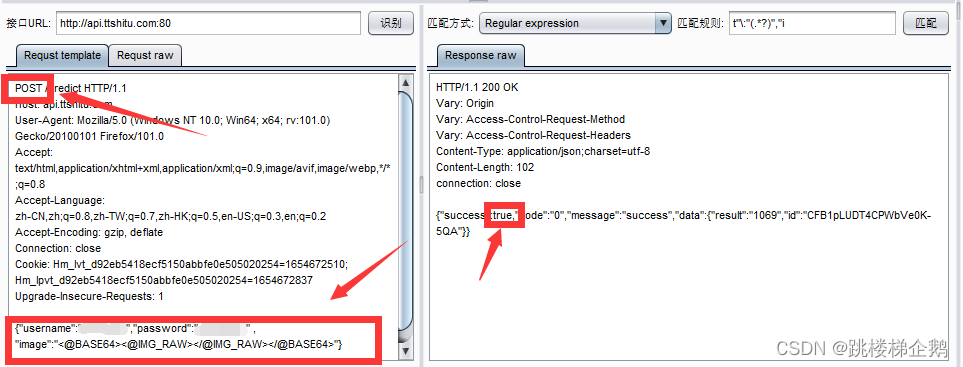

抓一个图片的包

将包发送至capycha-killer模块,注意要第一个里面

到指定模块看,点击识别,看到是可以识别图片的

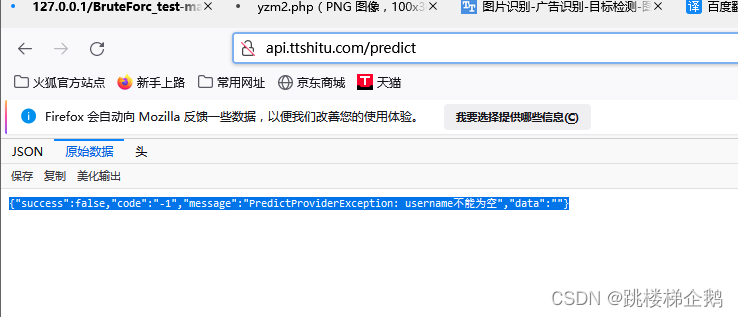

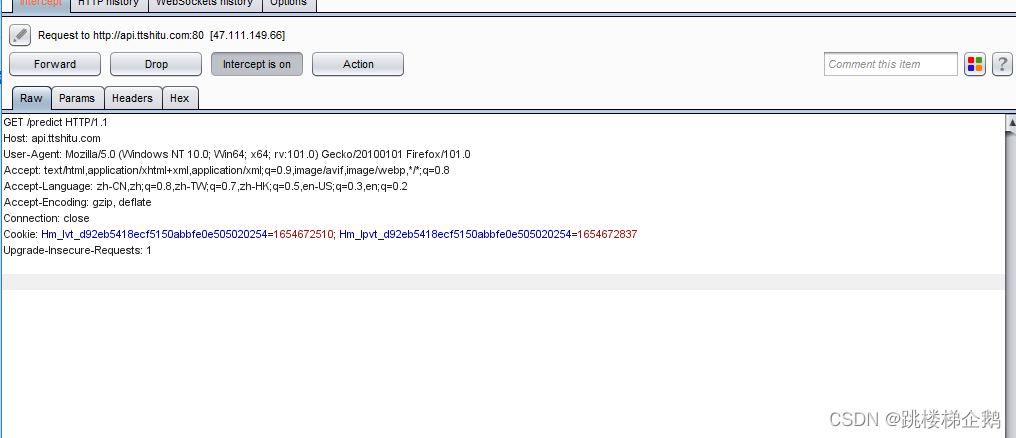

接下来我们来抓一个接口的包,也就是这个刚才打开的页面,

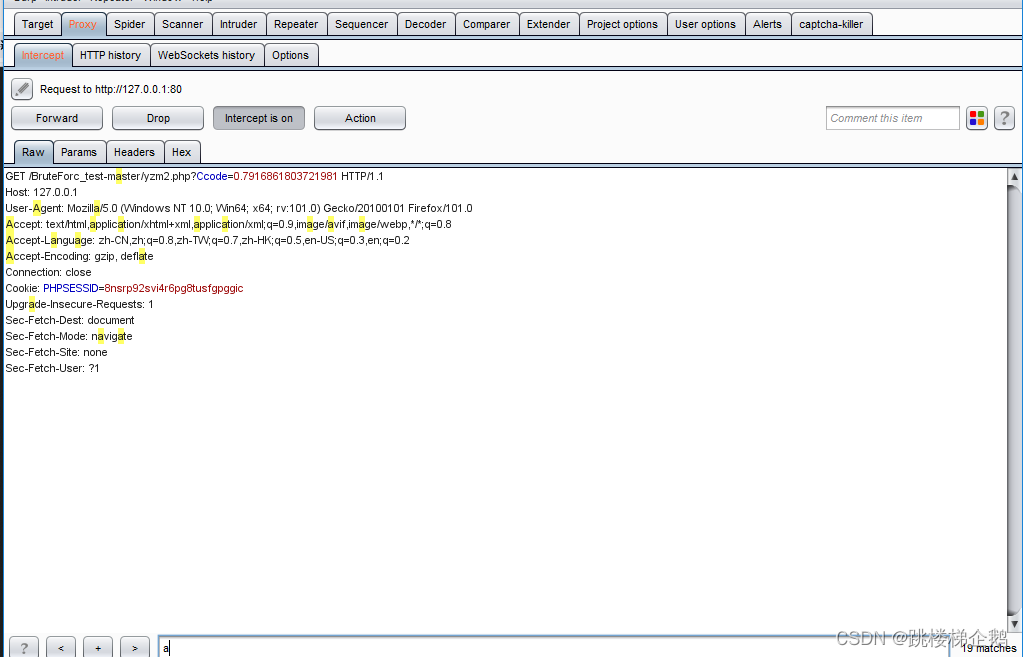

抓包

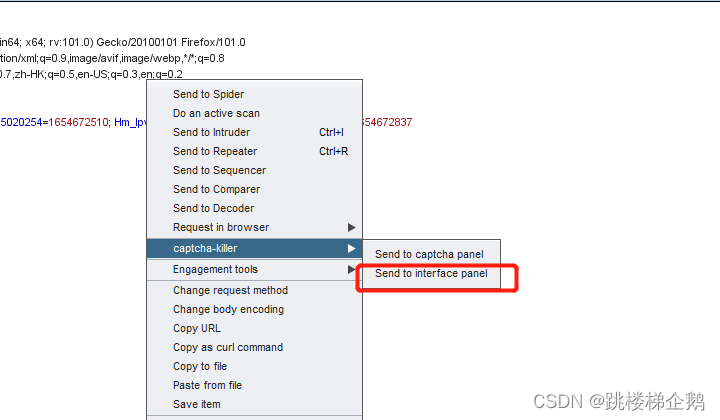

发送到captche-killer模块(注意这里是第二个)

到指定模块,get请求改为post 最后添加这样一句话

{“username”:“账号”,“password”:“密码” , “image”:“<@BASE64><@IMG_RAW></@IMG_RAW>/@BASE64”}

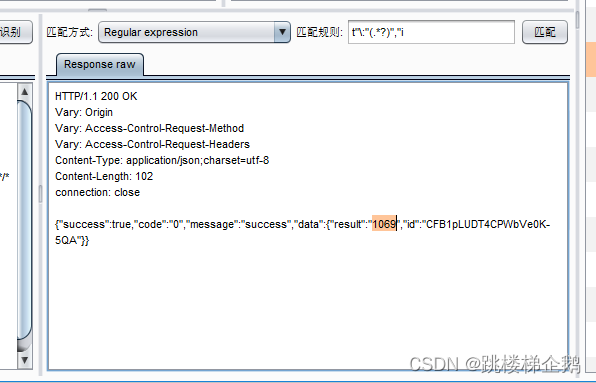

然后点击识别看到回显true,说明接口连接成功

配置方式这样选,并将下面标黄的位置左键设置为识别结果

开始爆破 抓一个登陆页面的包

发送到爆破模块

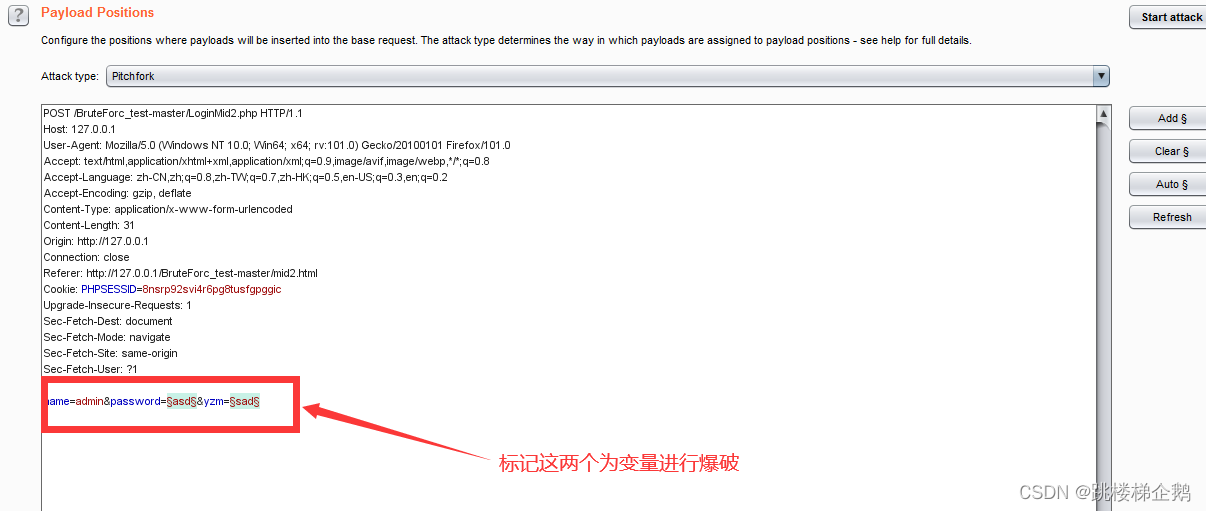

配置爆破参数

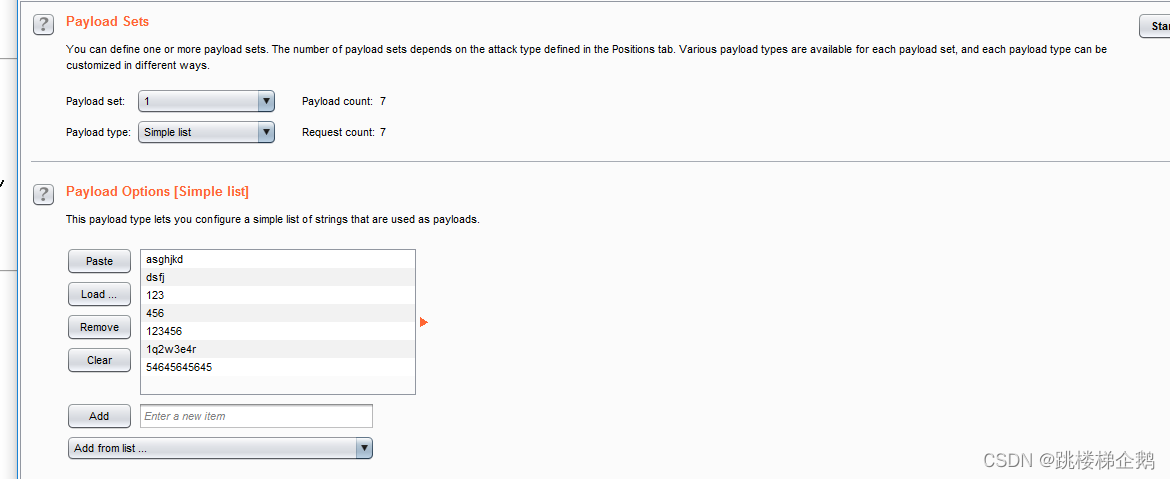

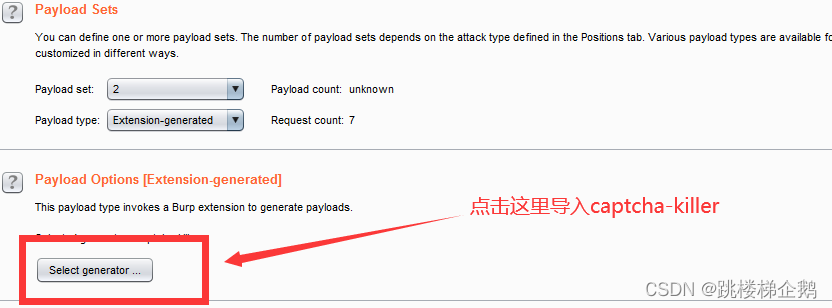

构造payloads

变量1

变量2

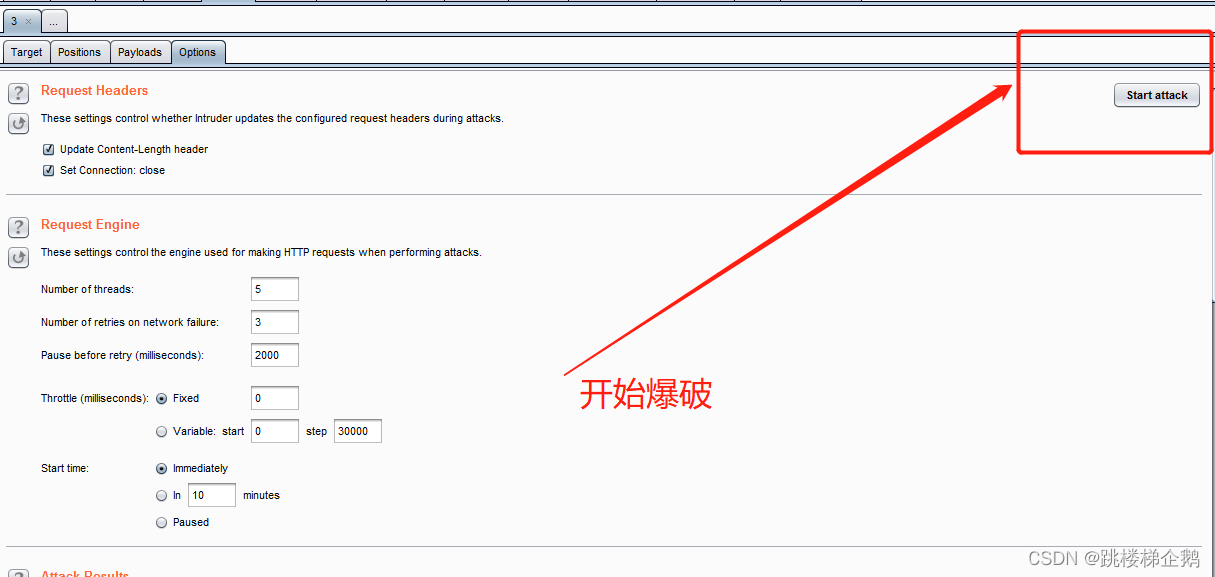

开始爆破

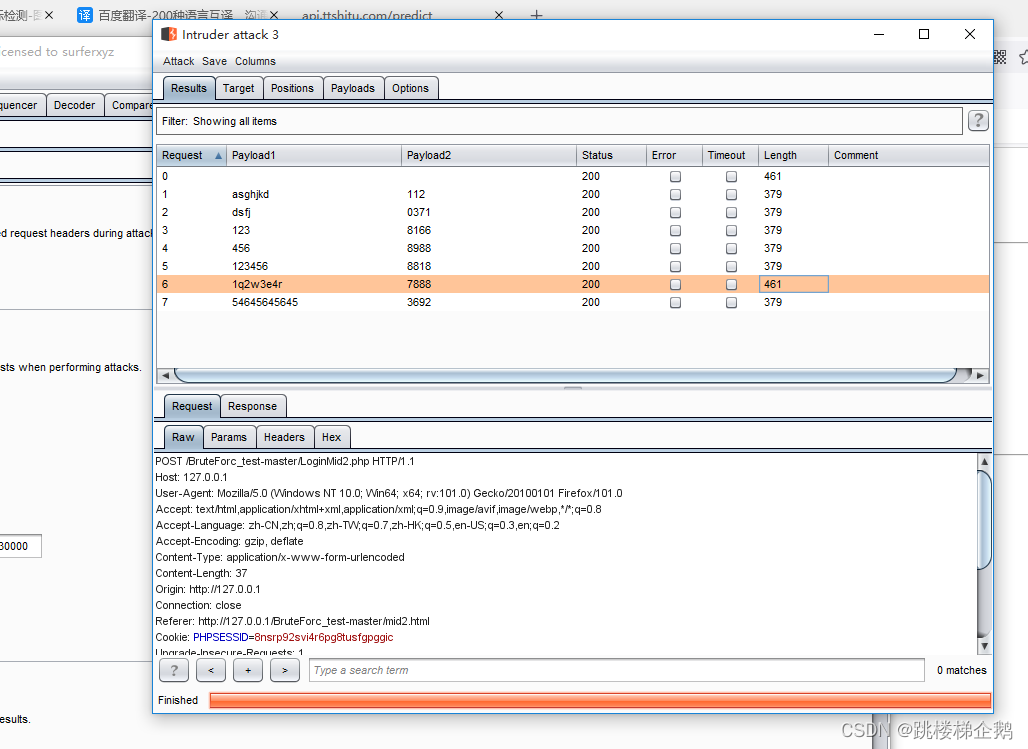

看结果

看到了密码为1q2w3e4r

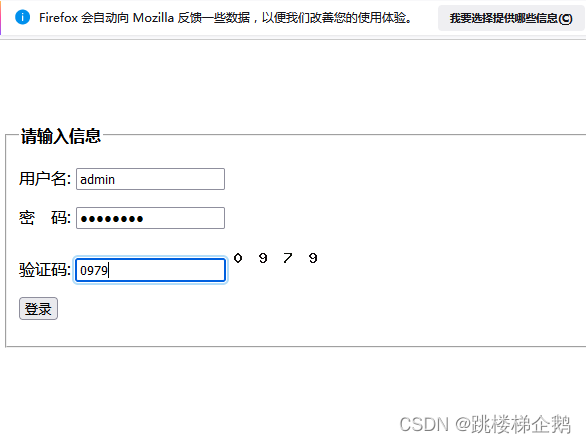

(3).验证

尝试登录

登录成功

四、总结

burp爆破手法是渗透测试中必须要掌握的,也是非常常用的方法,尤其是对弱口令非常友好,但是各位技术友禁止在未授权情况下爆破他人密码和他人网站。