0x00 安全谚语

世界上,我只相信两个人一一你和我,不过我对你也不是绝对相信。

0x01 安全框架

在讲述如何开展组织范围的安全规划前,首先要掌握不能做什么,这个问题经常被称为通过隐匿实现安全。

通过隐匿实现安全的前提是假想你的敌人没有你聪明,同时他们也猜测不出你的计策。一个通过隐匿实现安全的非技术例子是为了避免把你自己锁在房子外边之前,把备用钥匙放在门前台阶下这种传统做法。

安全规划是由很多实体构成的框架:逻辑、管理和物理的保护机制、程序、业务过程和人。

这一切一起工作将为环境提供一个保护级别。每个实体在框架中都有一个重要位置,如果一个缺失或不完整,那么整个框架将受到影响。

安全规划应该分层工作:每一层为上层提供支持,同时为下一层提供保护。因为安全规划是一个框架,所以利用该框架,组织可以自由插接不同类型的技术、方法和程序,以实现环境所必须达到的保护级别。这里列举众多标准、最佳实践和框架。

安全规划开发

ISO/IEC 27000系列 ISO和IEC联合开发的关于如何开发和维护信息安全管理体系的国际标准。

这个标准概括出信息安全管理体系(1SMS ,又名安全规划)应该如何建立和维护。其目标是指导组织设计、实施和维护策略、过程及技术,以便管理组织的敏感信息资产面临的风险。

这类标准受欢迎的原因是它们能够尝试并集中管理在整个组织中部署的各种安全控制措施。

ISO/IEC 系列

• ISO/IEC 27000 Overview and vocabulary

• ISO/IEC 27001 ISMS requirements

• ISO/IEC 27002 Code of practice for information security controls

• ISO/IEC 27003 ISMS implementation

• ISO/IEC 27004 ISMS measurement

• ISO/IEC 27005 Risk management

• ISO/IEC 27006 Certification body requirements

• ISO/IEC 27007 ISMS auditing

• ISO/IEC 27008 Guidance for auditors

• ISO/IEC 27011 Telecommunications organizations

• ISO/IEC 27014 Information security governance

• ISO/IEC 27015 Financial sector

• ISO/IEC 27031 Business continuity

• ISO/IEC 27032 Cybersecurity

• ISO/IEC 27033 Network security

• ISO/IEC 27034 Application security

• ISO/IEC 27035 Incident management

• ISO/IEC 27037 Digital evidence collection and preservation

• ISO/IEC 27799 Health organizations

了解ISO / IEC 27000系列标准之间的差异以及它们之间的相互关系十分有用。下图列举出一般性要求、一般性指南和具体行业指南它们之间的区别

企业架构开发

为何需要企业架构框架?

需要一个工具,能让业务人员和技术人员都可使用它来减少冲突,优化业务功能,避免浪费时间和金钱。以上就是企业架构发挥作用的地方。它能让业务人员和技术人员双方以能理解的方式审视同一个组织。

–技术认为销售是SB,销售觉得技术LJ的观点的最好解决方案!

Zachman 框架

Zachman 框架由John Zachman开发的企业框架开发模型。

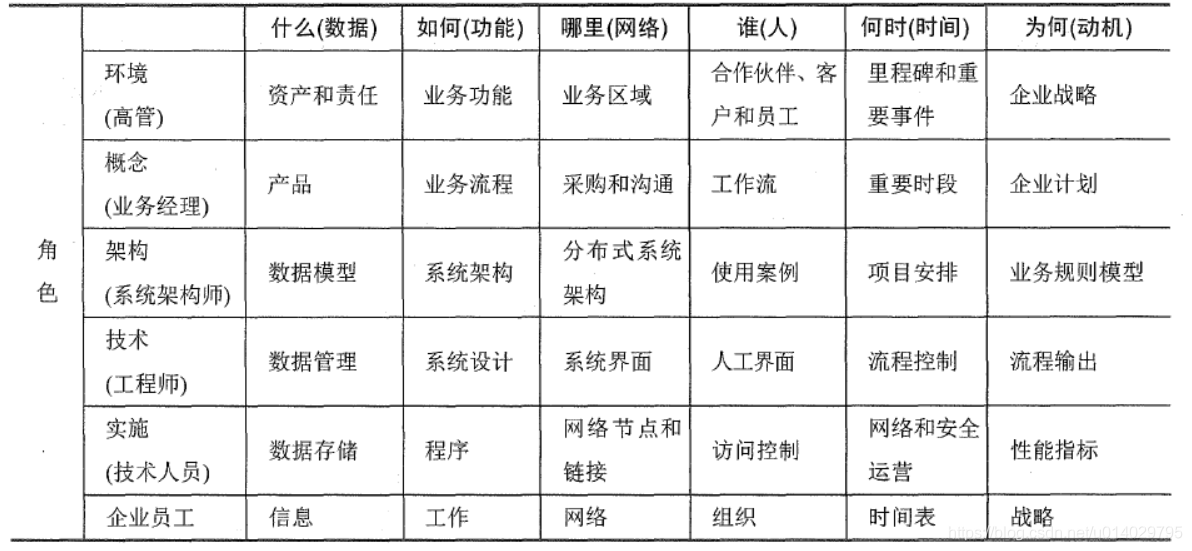

是一个二维模型,它使用6 个基本的疑问词(什么、如何、哪里、谁、何时、为何)和不同的角色(高管、业务管理、系统架构师、工程师、技术人员和企业员工)二维交叉,它给出了企业的一个整体性理解。

TOGAF框架

由开放群组开发的用于企业架构开发的模型和方法论。它由美国国防部开发并提供了设计、实施和治理企业信息架构的方法。

TOGAF 用来开发以下架构类型:

- 业务架构

- 数据架构

- 应用程序架构

- 技术架构

其它框架

DoDAF是美国国防部架构框架,用于保障军事任务完成过程中系统间的互操作性。MODAF是英国国防部开发的架构框架,主要应用在军事任务支持方面。

SABSA 企业安全架构

企业安全架构是企业架构的一个子集,它定义了信息安全战略,包括各层级的解决方案、流程和规程,以及它们与整个企业的战略、战术和运营链接的方式。

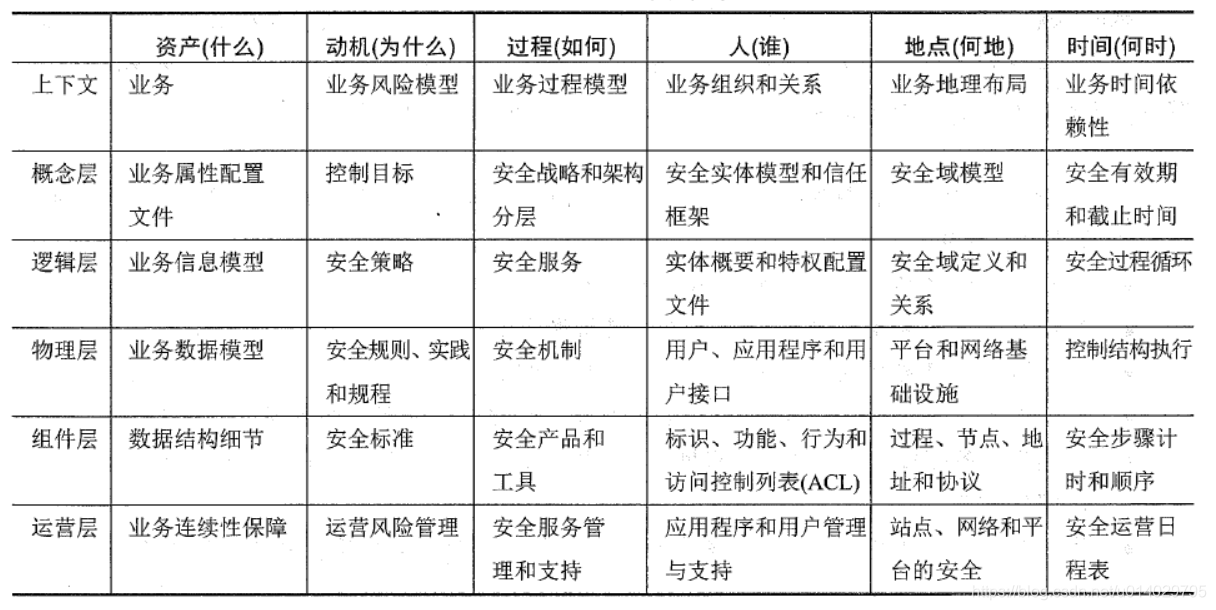

SABSA舍伍德的商业应用安全架构,用于企业信息安全架构开发的模型和方法论。

要成功开发和实现企业安全架构,必须理解并遵循下面的要点

- 战略一致性

- 过程强化

- 促进业务

- 安全有效性

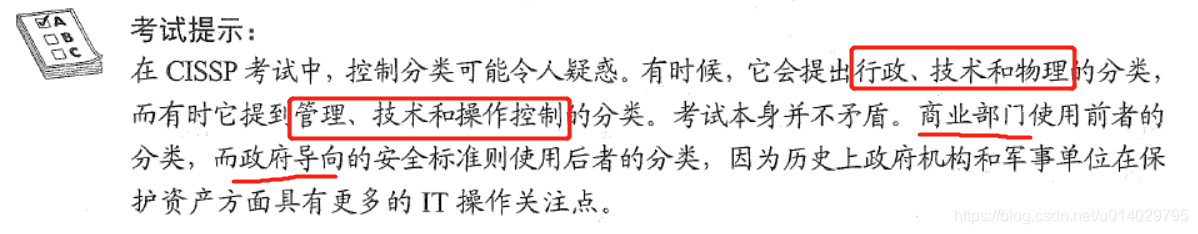

安全控制开发

要落实到位的控制目标,以达成安全规划和企业架构所列出的目标。

COBIT 5

COBIT 5一个提供IT企业管理和治理的业务框架,由信息系统审计和控制协会ISACA开发。

COBIT 是一种基于五个关键原则的整体方法:

(1) 满足利益相关者的需求

(2) 企业端到端的覆盖

(3) 应用一个独立整体框架

(4) 使用一个整体的方法

(5) 将治理与管理相分离

NIST SP 800-53

它是由美国国家标准与技术研究院开发的保护美国联邦系统的控制集。

COBIT 包含私营部门使用的控制目标,但当涉及联邦信息系统和组织的控制时,美国政府有其自己的一套要求。

COSO内部控制-综合框架

由反欺诈财务报告全国委员会发起组织委员会COSO开发,是旨在帮助降低财务欺诈风险的国内公司控制集。

它确定了17个内部控制原则,并被归纳为五套内部控制组件, 具体内容如下:

控制环境:

(1) 展示对完整性和道德价值观的承诺

(2) 行使各种监督责任

(3) 建立结构、权威和责任

(4) 展示承诺的能力

(5) 实施问责制

风险评估:

(6)指定合适的目标

(7) 识别与分析风险

(8) 评估欺诈的风险

(9)识别与分析重大的变更

控制活动:

(10) 选择与制定各种控制活动

(11) 选择与制定各种通用的技术控制

(12) 通过各种政策和流程进行部署

信息和通信:

(13) 使用相关的质量信息

(14) 内部沟通

(15) 外部沟通

监控活动:

(16) 进行各种持续性的和/或独立的评估

(17) 评估与沟通各种不足之处

COSO IC框架是一个企业治理模型,而COBIT是一个IT治理模型。

过程管理开发

确保部署了适当的控制后,还希望以结构化和可控的方式构造和完善业务、IT 和安全过程。可以认为安全控制是"工具",过程则是如何使用这些工具。

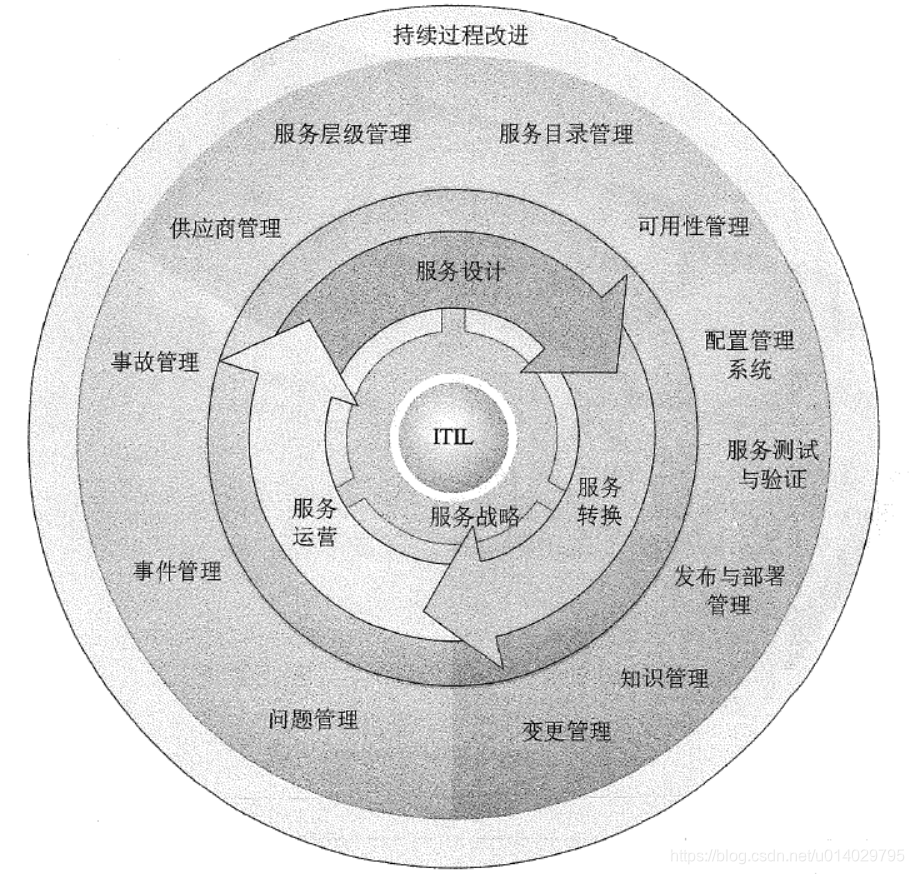

ITIL

它是由英国商务部开发的用于IT 服务管理的过程。ITIL是IT服务管理最佳实践的事实标准。

SixSigma

它是被用来开展过程改进的业务管理策略。

六西格玛是一种过程改进方法论,也是一种"新的和改进的"全面质量管理(Total Quality Management , TQM)

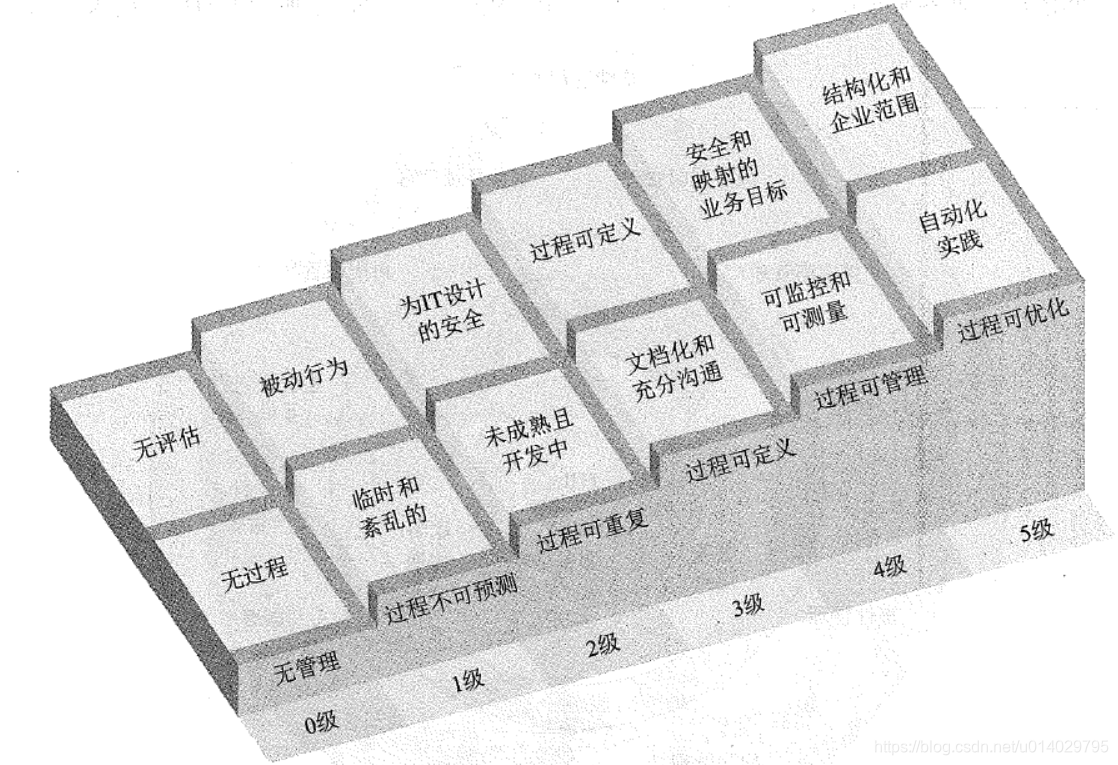

CMMI

能力成熟度模型集成模型,由卡内基·梅隆大学开发,目的是改进组织的开发过程。

自顶向下的方法

安全规划应使用自顶向下的方法,这意味着启动、支持和方向都来自高层管理人员,中层管理人员传达高层意图,最后下达到一线工作人员。

与此相反,自底向上的方法是指工作人员(通常是IT人员)在没有得到足够的管理支持和指导的情况下,开发安全规划。自底向上的方法通常是彻底无效的,而且没有全面解决所有的安全风险,最后注定是要失败的。自顶向下的方法确保人们真正保护公司的资产,它由高级管理人员驱动。高级管理人员不仅要最终负责保护组织,而且有必要的资金财政大权,有权分配所需要的资源,并且是唯一可以保证安全规则和策略真正执行的人。管理层的支持是安全规划最重要的部分之一。简单的点头和眼神交流不会提供安全规划所需要的支持。

虽然这些不同的安全标准和框架的核心是相似的,重要的是要理解安全规划都具有不断循环的生命周期,因为应该经常对其进行评估和改进。任何进程中的生命周期都可以用不同的方式描述。通常使用下面的步骤:

(1)计划和组织

(2) 实现

(3) 操作和维护

(4) 监控和评估

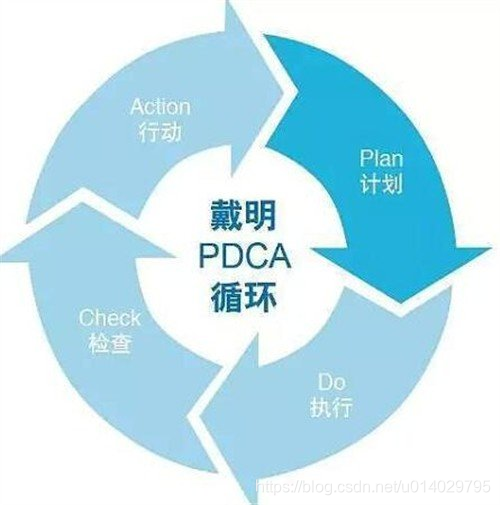

PDCA

戴明循环或称PDCA循环、PDSA循环。

戴明循环的研究起源于20世纪20年代,先是有着“统计质量控制之父”之称的著名的统计学家沃特·阿曼德·休哈特(Walter A. Shewhart)在当时引入了“计划-执行-检查(Plan-Do-See)”的雏形, 后来有戴明将休哈特的PDS循环进一步完善,发展成为“计划-执行-检查-处理(Plan-Do-Check/Study-Act)”这样一个质量持续改进模型。

戴明循环是一个持续改进模型, 它包括持续改进与不断学习的四个循环反复的步骤, 即计划(Plan)、执行(Do)、检查(Check/Study)、处理(Act)。

戴明循环有时也被为称戴明轮(Deming Wheel)或持续改进螺旋(Continuous Improvement Spiral)。

0x02 计算机犯罪/网络犯罪/知识产权法/隐私/数据泄露

计算机犯罪法律解决的主要问题包括:

- 未授权的修改

- 泄露

- 破坏或访问

- 插入恶意程序代码

计算机犯罪有三类:

- 计算机辅助犯罪

- 以计算机为目标的犯罪

- 计算机牵涉型攻击

法律体系:

- 普通法系,也叫英美法系、海洋法系。采不成文法,尤其是判例法(Case Law),强调“遵循先例”,香港也采用此法系。

- 民法,侵权法,处罚通常是经济赔偿。

- 刑法,违反法律案件,处罚通常是监禁等刑罚。

- 行政法,违法行政法规,可以是经济赔偿也可以是监禁处罚。

- 大陆法系,也叫欧陆法系、罗马法系、民法法系、法典法系,以成文法为主。

- 习惯法体系

- 宗教法律体系

- 混合法律体系

知识产权法主要保护的四大类

- 商业秘密Trade Secret

- 版权 Copyright

- 商标Trademark

- 专利Patent

处理隐私的方式有若干种,包括通用方式和行业规章。

- 通用方式是水平方法,它影响所有行业,包括政府。

- 行业规章是垂直方法,它为特定行业(如财政部门和卫生保健)制定要求。

隐私保护方式

- 政府法规

- 公司法规

- 自我约束

- 个人用户

数据泄露不一定涉及侵犯个人隐私。事实上,一些最广为传播的数据泄露与个人可标识信息(PIl)无关,而是与知识产权(IP)有关。

所以,更好的定义是:数据泄露是一个安全事件,它会使未授权人员对受保护信息的机密性或完整性构成实际或潜在的危害。

受保护的信息可以是PII、IP、个人健康信息(PHI)、机密信息或者可能对个人或组织造成损害的任何其他信息。

义务及后果

- Due Care 应有的关注,谨慎考虑,适度关注

- Due Diligence 应尽的职责,恪尽职守,适度勤勉

0x03 策略、标准、基线、指南和过程

法律、命令和政府法规存在于组织外部,主要规定我们能够做什么,不能够做什么,但是很大程度上不会具体规定如何实现或避免发生这些行为。制定合适的内部指导意见,既满足外部要求,又满足我们自己内部的要求,是我们的责任。

安全策略

安全策略是高级管理层(或是选定的董事会和委员会)制定的一份全面声明,它规定安全在组织内所扮演的角色。

安全策略可以是组织化策略,也可以是针对特定问题的策略或针对系统的策略。组织策略也指主要的安全策略。组织有许多安全策略,这些策略应该按层级化的方式建立。

组织(主要)策略位于最高层,然后是针对具体安全问题的策略。后者称为针对专门问题的策略。针对专门问题的策略也称为功能实现策略。

策略的种类:

规章性策略,遵守的标准建议性策略,强烈的推荐指示性策略,告知信息,非强制。

标准

标准指强制性的活动、动作或规则,它可以为策略提供方向上的支持和实施。

基线

"基线"可以指一个用于在将来变更时进行比较的时间点。

基线还用于定义所需要的最低保护级别。

指南

指南是在没有应用特定标准时向用户、IT 人员、运营人员及其他人员提供的建议性动作和操作指导。

措施

措施是为了达到特定目标而应当执行的详细的、分步骤的任务。

过程

如果人们不知道规则的存在,他们就不会遵守规则。因此,我们不仅需要开发安全策略及相关规定,还必须加以实现和实施。