CVE-2017-10271漏洞复现

漏洞描述:

Weblogic的WLS Security组件对外提供webservice服务,其中使用了XMLDecoder来解析用户传入的XML数据,在解析的过程中出现反序列化漏洞,导致可执行任意命令。

序列化:

明明序列化那么多漏洞为什么还要序列化?因为便于传输,第一次接触到序列化是PHP的序列化,当时个人理解就是把一个对象转换成字符串进行传输,需要使用的时候再将其反序列化成对象。

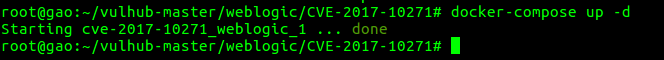

进入vulhub目录下的weblogic的需要复现的CVE,这里是CVE-2017-10271

docker-compose up -d 启动环境

vulhub里的文件其实写的很清楚了该怎么去复现,但是我还是上网搜到了一个检测XML反序列化漏洞的工具就下载了玩玩。

看来还是有用,接下来步入正题咯

poc已给出,这里直接利用poc反弹shell

首先在kali上监听4444

根据poc抓包重放之后会得到一个bash

如图

root@3b8f2b8f03ed:/# whoami

root

root@3b8f2b8f03ed:/#

查看查看权限已经是root权限

weblogic默认域的目录:Middleware\use_projects\domains\base_domains下边的

利用poc发包

Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/bea_wls_internal/9j4dqk/war下会发现1.jsp已经写入目录中

访问

http://192.168.11.137/bea_wls_internal/1.jsp

显示who are you也就是刚刚代码所执行的

这是很老的漏洞了,也不需要说什么防御方法,纯粹想熟悉一下weblogic来做的这个漏洞复现。