Weblogic任意文件两种上传漏洞(CVE-2018-2894)

简介:

1、漏洞描述

2、环境搭建、安装配置/安装域

3、漏洞复现

一、漏洞描述:

WebLogic管理端未授权的两个页面存在任意上传getshell漏洞,可直接获取权限。两个页面分别为/ws_utc/begin.do,/ws_utc/config.do,利用该漏洞,可以上传任意jsp、php等文件,并获取服务器权限。

影响版本

Oracle WebLogic Server 10.3.6.0 / 12.1.3.0 / 12.2.1.2/ 12.2.1.3

漏洞原理

攻击者开始攻击后,Weblogic在服务端做了很多的判断,如果设定了新的工作目录,那么程序会自动拷贝所有旧目录下的子目录和文件到新的设定目录里,并且设定新的目录作为工作目录,如果攻击者通过begin.do上传的话,Weblogic在服务端会判断有没有upload目录,如果不存在会自动创建,再接着在upload目录下创建Rs_Upload_格式化后的作为目录名,紧接着获取到import_file_name字段名作为后续的文件名拼接的一部分;如果通过config.do上传的话就获取GET请求中的timestamp参数作为后续webshell的文件名中的一部分

二、环境搭建、安装配置

1、环境搭建

搭建环境平台 :windows service 2008 R2

到Oracle官网下载安装包:

下载地址:http://download.oracle.com/otn/nt/middleware/12c/12213/fmw_12.2.1.3.0_wls_quick_Disk1_1of1.zip

链接:https://pan.baidu.com/s/1dp31HM5GG9uXMEc7Fx0dIg

提取码:riyn

下载好之后复制到虚拟机一个目录下并解压

2、安装配置

安装JDK,设置环境变量,JDK1.8版本以上

链接:https://pan.baidu.com/s/1etadI6kt2BWQMxerOPNq-w

提取码:m6a7

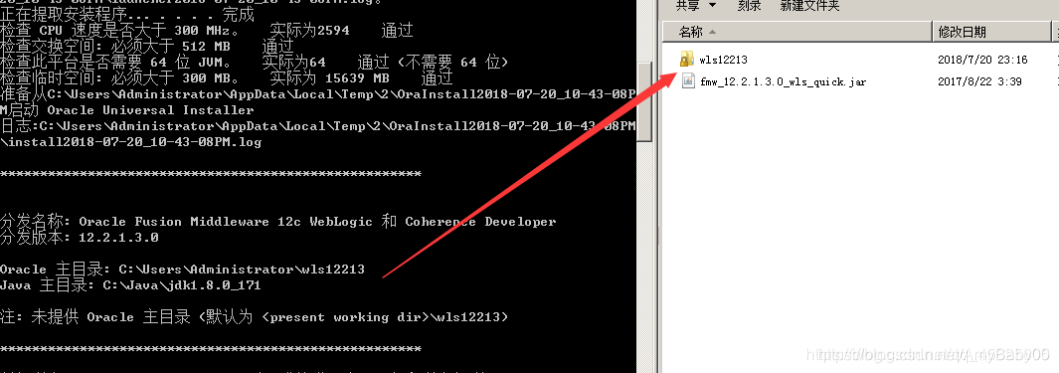

然后命令行进入该fmw_12.2.1.3.0_wls_quick.jar的目录里并运行:java -jar fmw_12.2.1.2.0_wls_quick.jar;

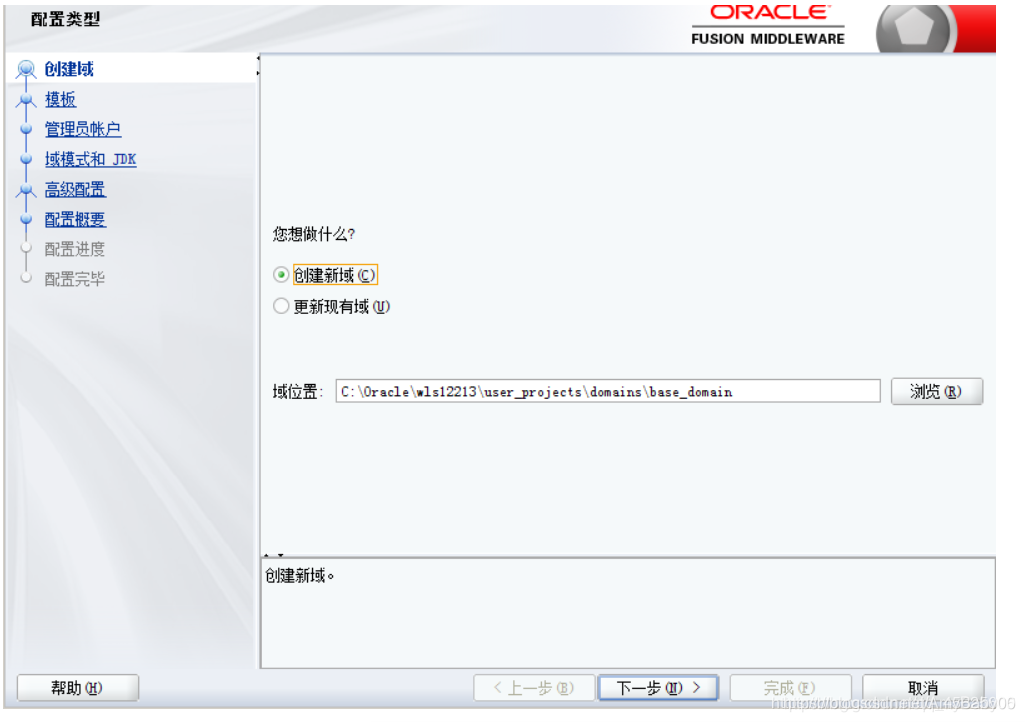

3、上面步骤完后,进入目录wls12213里运行文件\oracle_common\common\bin\config.cmd进行domain的相关配置,其会启动一个Java界面做相关设置,一直下一步即可(注意记住服务器后台管理的账号密码,URL:http://localhost:7001/console/ 账户密码自行设置);

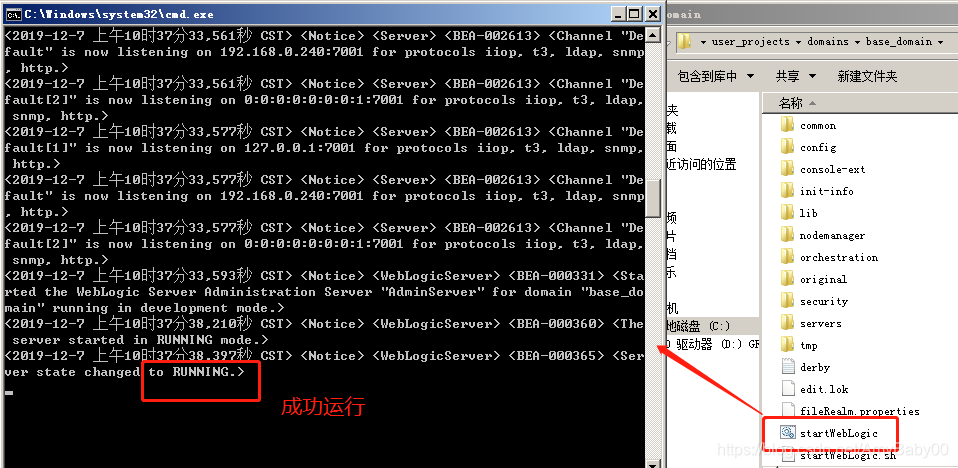

进入已经配置好的domain目录启动服务器,即\user_projects\domains\base_domain\startWebLogic.cmd,双击运行

三、漏洞复现

运行成功后

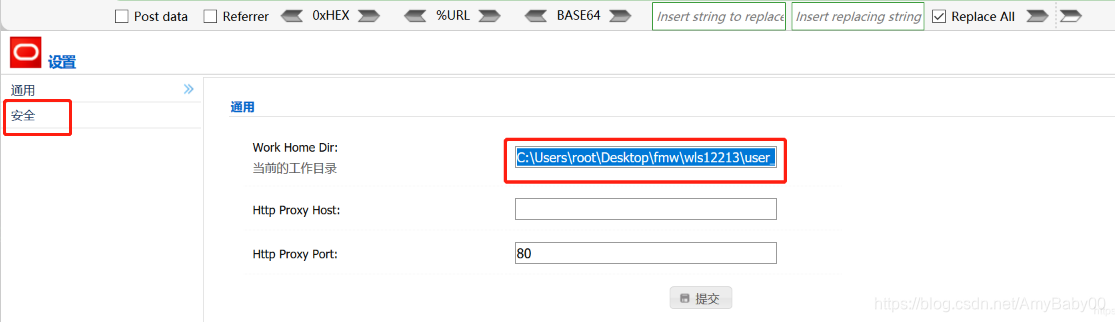

1、访问http://your-ip:7001/ws_utc/config.do

之后里面标红处更改为 C:\tool\wls12213/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css

2、点击“安全”、”添加”,然后上传jsp木马

3、审查元素,查看时间戳

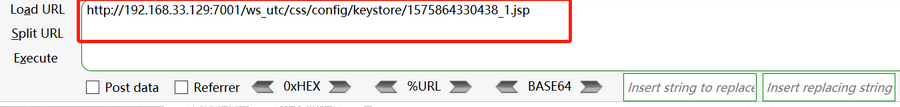

4、访问:http://192.168.33.129:7001/ws_utc/css/config/keystore/[时间戳]_[文件名]

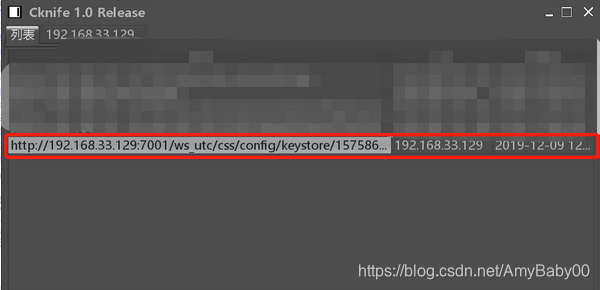

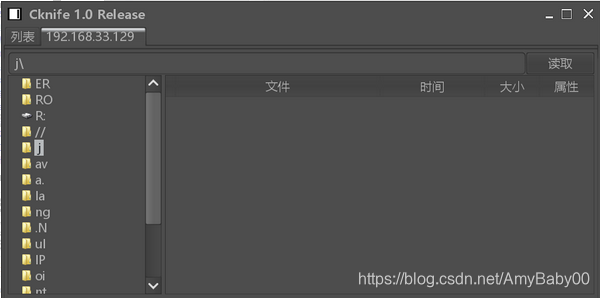

5、菜刀尝试连接

完成!

-End