Weblogic 未授权任意文件上传漏洞(CVE-2018-2894)

漏洞概述:

-WebLogic 存在两个未授权访问页面分别为/ws_utc/begin.do,/ws_utc/config.do,通过该两个页面可以直接上传webshell.

漏洞版本:

- weblogic 10.3.6.0,12.1.3.0,12.2.1.2,12.2.1.3

漏洞搭建:

https://vulhub.org/#/environments/weblogic/CVE-2018-2894/

漏洞复现:

- ws_utc/config.do页面上传

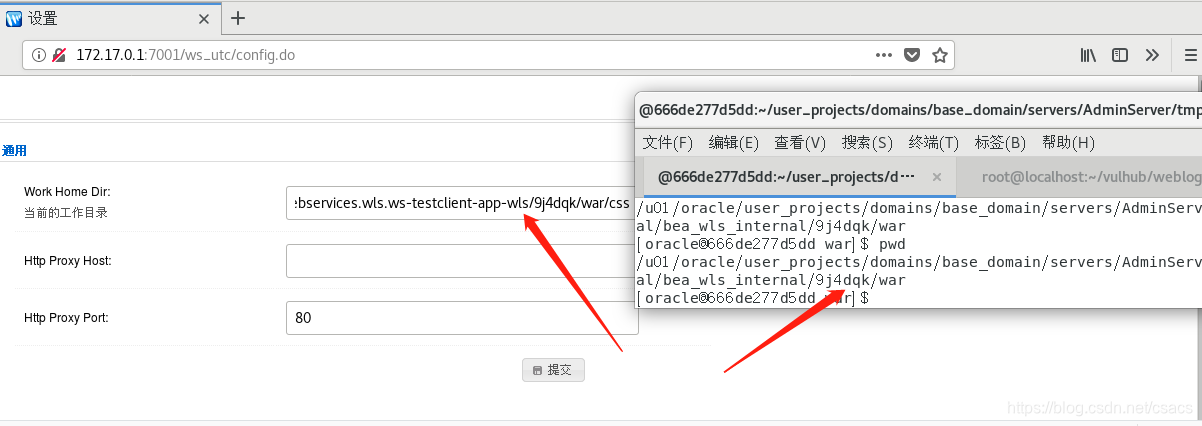

首先访问/ws_utc/config.do,首先设置一下路径,因为默认上传目录不在Web目录无法执行webshell,可以设置一下路径,这里设置为/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/bea_wls_internal/9j4dqk/war/css(css访问不需要任何权限)

然后提交保存,在安全里面添加上传webshell,

webshell访问路径为,http://ip:7001/ws_utc/css/config/keystore/[时间戳]_[文件名](时间戳为上图id属性)

- ws_utc/begin.do页面上传

访问该页面,然后右上角直接上传,虽然提示上传失败,但实际上已成功上传。

漏洞修复:

1,设置Config.do、begin.do页面登录授权后才可以访问;

2,升级升级升级到最新版!

ps:余生很长,请多指教。