这是第一章的学习笔记,小白自学学习中。。。。。

在通过不断地自学过程中,发现在学习的过程中不能光看书,而要做好每一步实践。

下面我将一步步的安装书籍里面的内容进行实践和感悟

在渗透测试之前做的第一步也是最为重要的一步,便是了解需要渗透的信息,

所谓"知己知彼,百战百胜",在对目标进行渗透的时候,尽可能掌握更多的信息

1、收集域名信息(没有指明的网站不需要搭梯子)

1.1.1Whois查询

用于收集网络注册信息,注册的域名,IP地址等信息。

这个需要kali linux(我电脑太卡,带不起来这个虚拟机)

也可以使用在线网站(对于我这个电脑不太行的,特别方便,卑微.....):

爱站工具网(https://whois.aizhan.com/)

站长之家(http://whois.chinaz.com/)

VirusTotal(https://www.virustotal.com)全是些英文,自己还是小白,还是先使用国内的吧

1.1.2备案信息查询

TCP备案查询网(http://www.beianbeian.com/)

天眼查(https://www.tianyancha.com/)

1.2收集敏感信息

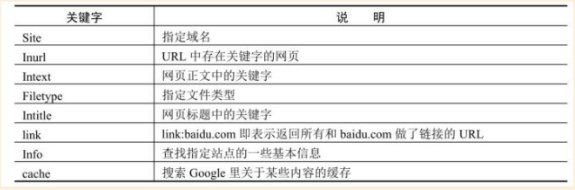

Google搜索引擎可以说是最实用的方式之一,在我观看的别的渗透视频和书籍也提到过

当然由于Google要搭梯子,所以这个语法在别的浏览器中也适用,如百度、雅虎(搭梯子)、Bing Shodan(搭梯子)

Bing Shodan功能比较独特,看百度说是可以打开别人家的监控,感兴趣可自行研究,我还没有玩(需搭梯子)

这个是页面

1.3收集子域名信息

子域名也就是二级域名,是指顶级域名下的域名

1、子域名检测工具

在这里我主要使用Layer子域名挖掘机

2、搜索引擎枚举

使用Google语法搜索子域名,例如 site:baidu.com

3、第三方聚合应用枚举

使用DNSdumpster网站(https://dnsdumpster.com/)(不需要搭梯子),感觉这个比较酷

4、证书透明度公开日日志枚举

crt.sh(https://crt.sh/)和censys(https://censys.io/)

感觉censys比crt.sh强大,因为我没有看懂censys,全是英文(哭了!!!)

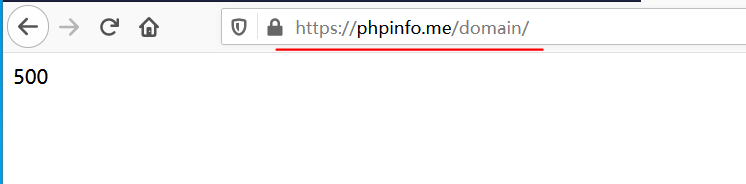

子域名爆破网站(https://phpinfo.me/domain/),IP反查绑定域名网站(http://dns.aizhan.com)

这个应该是挂了或者是我技术不到位

这个IP地址和地区是自己的IP地址以及地区,大家可以看看

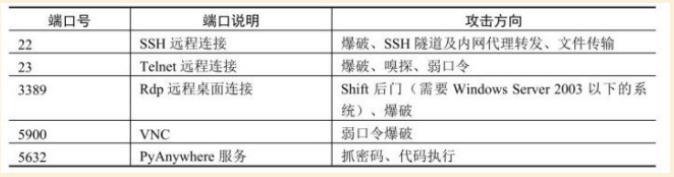

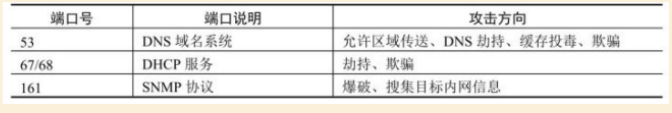

1.4、收集常用端口信息

通过对端口扫描,可以判断服务器上存在的服务,对症下药,便于我们渗透目标服务器

在这里我使用的Nmap(因为后边会使用到)

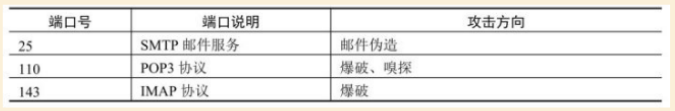

常见端口及其说明,以及攻击方向汇总如下

文件共享服务端口

远程连接服务端口

Web应用服务端口

数据库服务端口

邮件服务端口

网络常见协议端口

特殊服务端口

1.5、指纹识别

并不是手指指纹,在本书中指网站CMS指纹识别,计算机操作系统及Web容器的指纹识别等

工具:

轻量WEB指纹识别 (附带800条指纹):https://mengsec.lofter.com/post/1d78116f_f0c806e(这是我在百度上搜到的大佬分享[感谢])建议大家下载后消消毒

在线网站查询CMS指纹识别:

BugScaner:http://whatweb.bugscaner.com/look/

云悉指纹:https://www.yunsee.cn

WhatWeb:https://whatweb.net/

这是在谷歌上访问的(报了危险,但是可以进去)

这是在火狐上访问的,一直报危险进不去

1.6、查找真实IP

目标服务器不存在CDN,可以直接用www.ip138.com获取目标的一些IP及域名信息

1、目标服务器存在CDN

CDN即内容分发网络,看介绍太高深了,看不懂,

个人理解我们经常访问的静态数据资源(如静态html,css,js图片等)直接缓存到服务器,

当我们再次访问,便会直接发到用户,这样网站响应快

2、判断目标是否使用了CDN

通过ping目标主域,观察域名的解析情况,从此判断其是否使用了CDN

在线网站17CE(https://www.17ce.com)

3、绕过CDN寻找真实IP

内部邮箱源

扫描网站参数文件

分站域名

国外访问 APP Synthetic Monitor(https://asm.ca.com/en/ping.php)

查询域名的解析记录 NETCRAFT(https://www.netcraft.com/)

如果目标网站有自己的App Fiddler或BurpSuit抓取App的请求,从中找真实目标的IP

绕过CloudFlare CDN寻找真实IP

4、验证获取的IP

Masscan工具(这个在网上是有下载链接的,怕有后门或者插件没敢下,学习一下思路,去kali使用里面的工具)

1.7、收集敏感目录文件

探测Web目录结构和隐藏的敏感文件时一个比不可少的环节,

从中可以获取网站的后台管理页面,文件上传界面,甚至可能扫描出网站的源代码

DirBuster(这是该软件的下载地址:https://sourceforge.net/projects/dirbuster/) 我放弃下载了,先用网站,下的太慢了

WebScan(https://www.webscan.cc/)

1.8、社会工程学

作者展示的社工库。。。我太弱,无解。。。。(还需要持续学习!!!!!!!)