信息收集这一部分内容,我将用多种方式来讲解。收集信息的途径有很多,所以这部分内容将分多篇文章来描述!

毋庸置疑,信息收集的重要工具之一——kali Linux。打开终端做好准备,输入命令!

在做渗透之前,有必要了解目标主机的网络是局域网还是外网。这就需要进行确定网络拓扑结构。确定了网络,才能更有针对性的选择渗透测试工具,从而达到事半功倍的效果,避免在工具的选择上浪费不必要的时间和精力!

命令:

traceroute [target]

该工具跟踪主机的路由,从而确定网络拓扑。

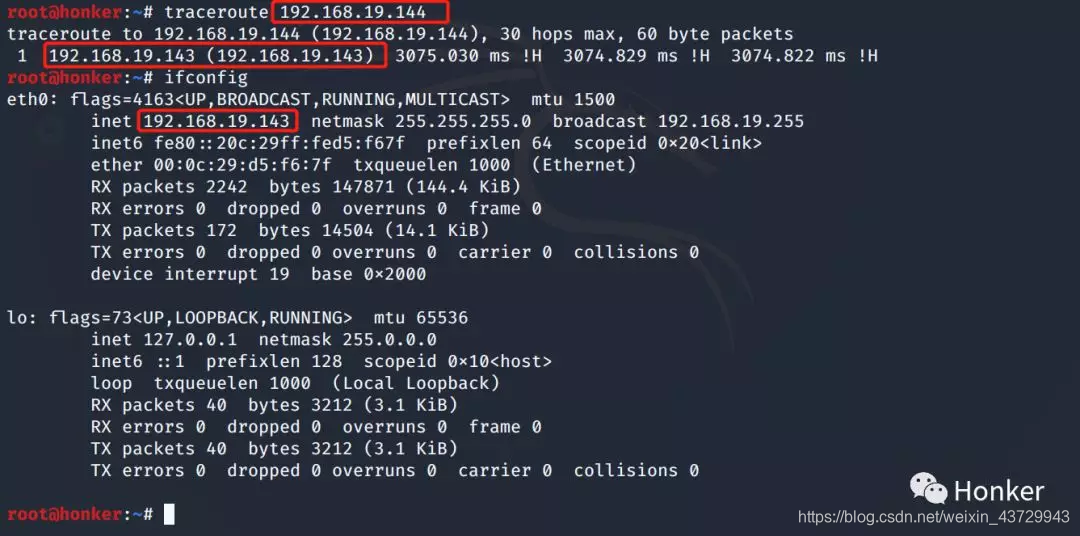

我对另一台虚拟机进行追踪,扫描结果出现和本机地址一样的一个IP,即这两台主机连接在同一个局域网中。

在输出信息的后面,还有三个时间信息。这表示探测数据包向每个网关发送的三个数据包,网关响应后返回的时间。除此之外,输出结果还有可能是三个星号,这就意味着可能是防火墙封了ICMP的返回消息,因此无法获取相关的数据包返回的数据!

扫描主机的主要目的是确定目标主机是否在线。主机扫描通过发送一个探测请求包,然后等待目标主机的响应。如果有数据返回则代表目标主机在线,否则不在线。

对主机扫描有以下几种方式:

- Nmap

这是一款非常强大的网络扫描和嗅探工具包。其分别能探测主机是否在线、判断主机操作系统和扫描主机端口,嗅探提供网络服务。

命令:

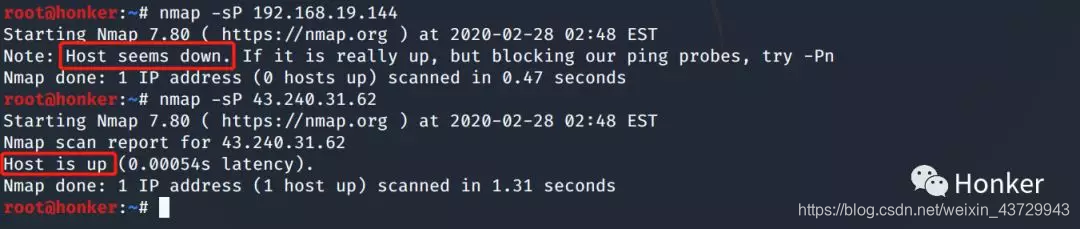

nmap -sP [target]

我分别对两台主机进行测试,第一台是处于关机状态,第二台处于开机状态。扫描结果如上图所示。

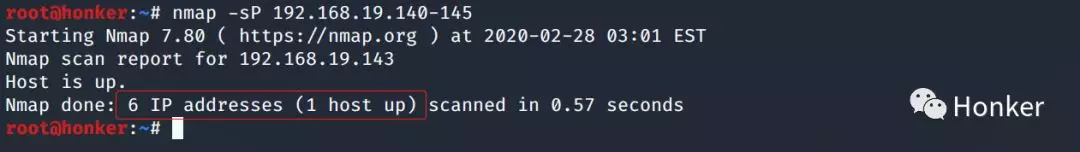

除了给出确定的IP值,我们还可以给出IP范围:

图中显示扫描6个IP,只有一个IP在线。

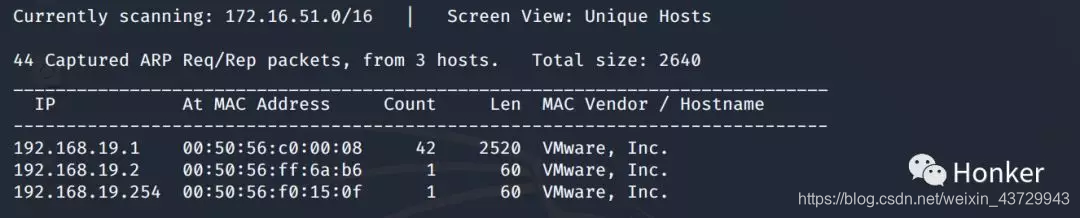

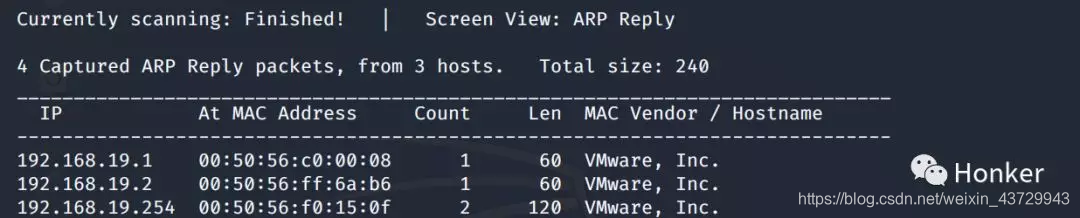

- 除了nmap,还可以使用netdiscover

Netdiscover有两种方式查看在线主机:

命令:

netdiscover

不指定范围,它将自动扫描内外网的所有IP

另一种是指定范围:

netdiscover -r range

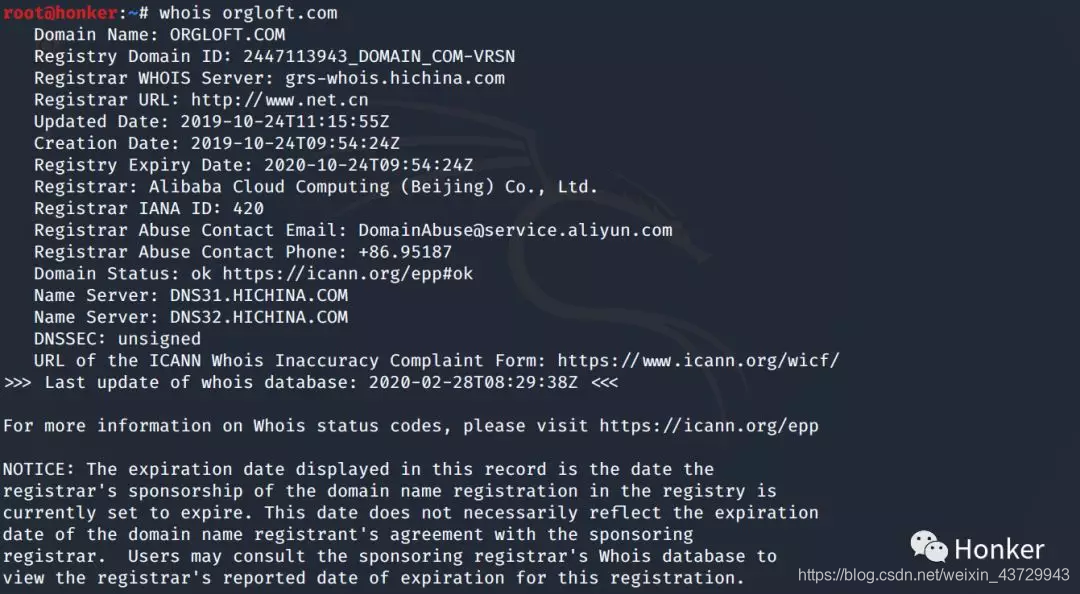

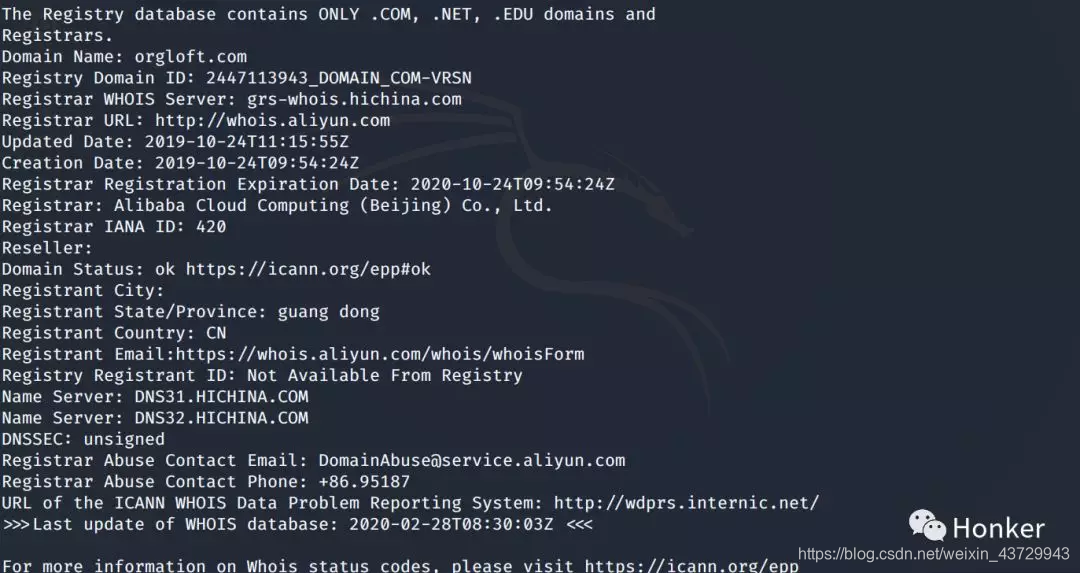

域名也就是指网站主页网址,对域名进行分析,能获取该域名的详细信息。域名所有者信息,子域名、服务器地址等。

命令:

whois target

这是对个人网站的扫描,当然输出信息量很多。需要一点一点的去查看。

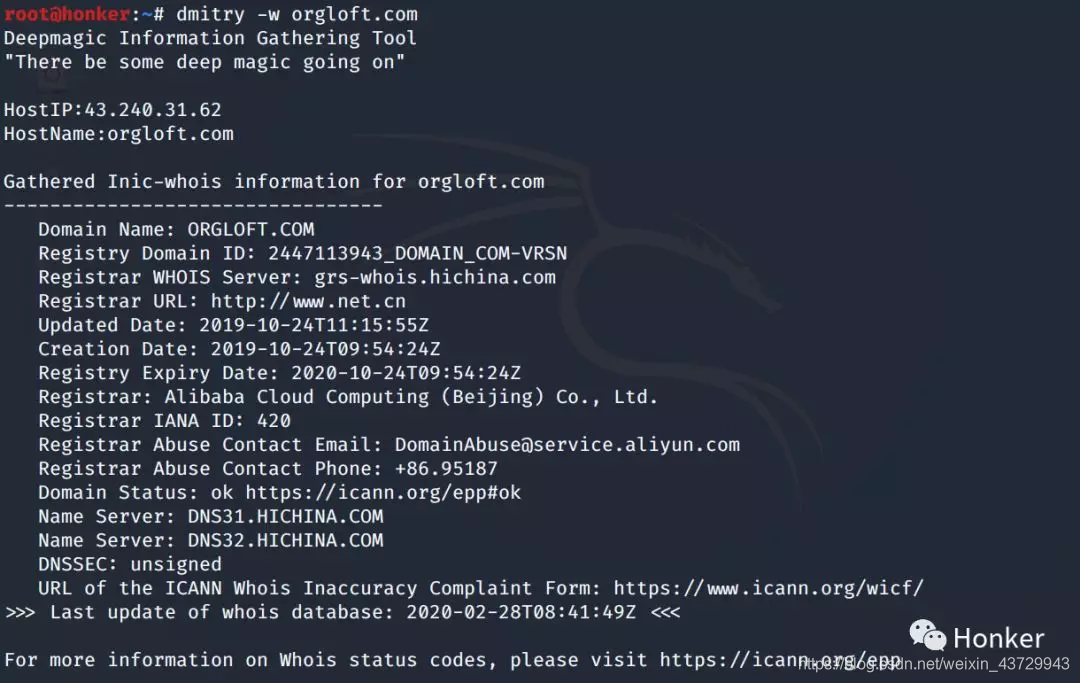

另外一个工具——DMitry

这是一个一体化的信息收集工具,也可以获取大量关于域名的信息。

命令:

dmitry -w target

-w 参数是指对域名进行whois查询

除此之外,还有另外一个参数,可以用来查找一个域名的子域名。

命令:

dmitry -s domain -o file

-s参数是查找域名domain的子域名,-o参数是将结果保存在文件file内。可根据需要自行选择参数。

dmitry还有其他多种用法,我们后面做介绍。

当然除了用kali进行信息收集之外,我们也可以通过网站来收集信息。

最比较实用的网站->http://whois.chinaz.com/

能进行多项信息查询,域名,IP,邮箱反查,域名反查等功能。

这些只是信息收集的一小部分,信息收集渠道也很多。所以,日后信息收集的文章也会更丰富。

这是渗透测试的开始,你做好准备了吗?

往期推荐: