一、渗透测试的流程

- 信息收集(很重要,时间占比30% ~ 50%)

- 漏洞扫描

- 漏洞利用

- 提权

- 清除痕迹,留后门

- 写渗透测试报告

其中信息收集很重要,它通常占整个渗透测试过程所需时间的30% ~ 50%。信息收集分为被动信息收集和主动信息收集。本篇我们主要讲解被动信息收集。

二、被动信息收集

被动信息收集指的是通过公开渠道可获得的信息,与目标系统不产生直接交互,尽量避免留下一切痕迹的信息探测。被动探测技术收集的信息可以大致分为两类, 即配置信息和状态信息。

1、信息收集内容

- IP地址或地址段(探测是否存活)

- 域名信息和主机名(外部嗅探DNS,内部嗅探NetBIOS、ARP、DHCP)

- 邮件地址 (定位目标邮件服务器,为后续进行社会工程学的攻击和探测)

- 文档图片数据(公司人员,产品文档信息)

- 公司地址 (可与目标主机处于同一局域网下)

- 公司组织架构(对不同部门展开社会工程学)

- 联系电话 / 传真号码

- 人员姓名 / 职务

- 目标系统使用的技术架构(搜索引擎和工具可以发现)

- 公开的商业信息

2、信息用途

- 用信息描述目标

- 主机发现

- 社会工程学攻击

- 物理缺口(比如公司的安保人员)

三、域名系统DNS(域名解析成IP地址)

域名 与 FQDN的区别 :FQDN(Fully Qualified Domain Name,完全限定域名)包括主机名和域名。比如,域名是 sina.com,主机名是www,那么FQDN就是 www.sina.com. 。

域名记录:A 、CNAME、NS、MX、PTR

- 主机记录(A记录):A记录是用于名称解析的重要记录,它将特定的主机名映射到对应主机的IP地址上。

- 别名记录(CNAME记录): CNAME记录用于将某个别名指向到某个A记录上,这样就不需要再为某个新名字另外创建一条新的A记录。

- IPv6主机记录(AAAA记录): 与A记录对应,用于将特定的主机名映射到一个主机的IPv6地址。

- 邮件交换记录(MX记录):用于将以该域名为结尾的电子邮件指向对应的邮件服务器以进行处理

- 域名服务器记录(NS记录 ):用来表明由哪台服务器对该域名进行解析。可以查询某一子域名的DNS记录

- 反向解析记录(PTR记录):电子邮件记录中的邮件交换记录的一种,被用于电子邮件发送过程中的反向地址解析

- 服务位置记录(SRV记录): 用于定义提供特定服务的服务器的位置,如主机(hostname),端口(port number)等。

- NAPTR记录:它提供了正则表达式方式去映射一个域名。NAPTR记录非常著名的一个应用是用于ENUM查询。

四、DNS信息收集——nslookup/dig

nslookup、dig — 查询已知域名,对已知域名信息进行查询,比如查询新浪下的主机记录,及对应IP地址,即可获取攻击面,根据攻击面的软件版本、配置进行渗透设置。

1、nslookup

交互式

非交互式

2、dig(功能远远大于nslookup)

dig baidu.com

dig @8.8.8.8 baidu.com mx

dig @8.8.8.8 baidu.com any

dig +noall +answer @8.8.8.8 baidu.com any

dig +noall +answer -x 8.8.8.8 (-x:反向解析的快捷方式)

![]()

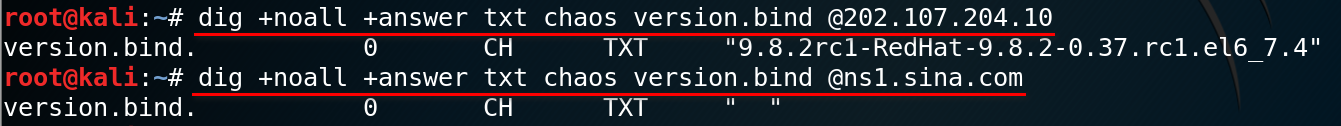

查看bind版本信息(建议隐藏bind版本信息)

- txt — bind版本类型信息

- chaos — 类级别

DNS追踪,不向dns服务器查询,直接访问根域服务器,访问顺序如下:

- ① 13个 . 域根域服务器

- ② .com 域

- ③ sina.com

- ④ www.sina.com

五、DNS字典爆破

字典爆破,把大量的常用主机记录存为一个字典,然后进行字典爆破,如果目标服务器存在该主机记录,便会返回主机记录及IP地址。

字典:①自己创建 、②kali自带

1、fierce

指定查找fierce相关文件

-dnsserver 指定DNS服务器 -dns 指定域名 -wordlist 指定字典

2、dnsenum

指定查找dnsenum相关文件

-f 指定字典文件 -o 指定执行结果导出的文件名

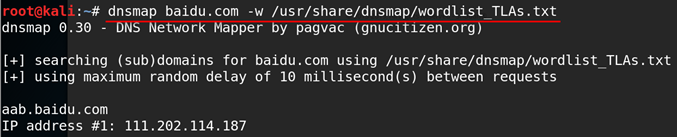

3、dnsmap

指定查找dnsmap相关文件

-w 指定字典文件

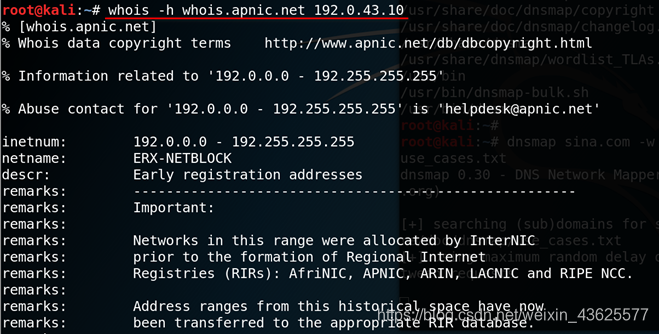

六、DNS注册信息

查询 baidu.com 的注册信息

查询网站 apnic.net 的注册信息

七、搜索引擎

- 公司新闻动态

- 重要雇员信息

- 机密文档/网络拓扑

- 用户名密码

- 目标系统软硬件技术架构

常见的搜索引擎:shadan、GOOGLE

1、shodan:搜索联网的设备

CNNMoney的一篇文章写道,虽然目前人们都认为谷歌是最强劲的搜索,但Shodan才是互联网上最可怕的搜索引擎。

与谷歌不同的是,Shodan不是在网上搜索网址,而是直接进入互联网的背后通道。Shodan可以说是一款 ' 黑暗 ' 谷歌,一刻不停的在寻找着所有和互联网关联的服务器、摄像头、打印机、路由器等等。每个月Shodan都会在大约5亿个服务器上日夜不停地搜集信息。

- 原理:爬网,搜索banner信息

- 网站:https://www.shodan.io/

- Banner: http、ftp、 ssh、 telnet

常见filter:

• net:211.114.115.0/24

• city:shanghai

• country:CN(或 US 等)

• port:21(或80、22、23、25等)

• os:windows(或 centos、linux等)

• Hostname(主机或域名)

• server Apache2.2.3 county:CN

2、GOOGLE搜索

•inurl:/admin/login.php 搜索url中含有/admin/login.php的网页(进去后是一个后台登录界面)

•inurl:php?id= 搜索url中含有 ' php?id= ' 的网页(sql注入)

• intitle:moon 搜索标题中含 'moon' 的内容

• filetype:xls "username | password" 搜索文件类型为xls,且内容中含有username或password的网页

• site:alibaba.com 搜索指定的网站