0x00 前言

这是一篇信息收集工具使用学习记录,主要参考《Kali Linux渗透测试技术详解》一书。

虽然觉得Metaspoit挺好用的(小声bb),自带的工具也得了解一下

今天也要加油呀~

0x01 枚举服务

- DNS枚举工具

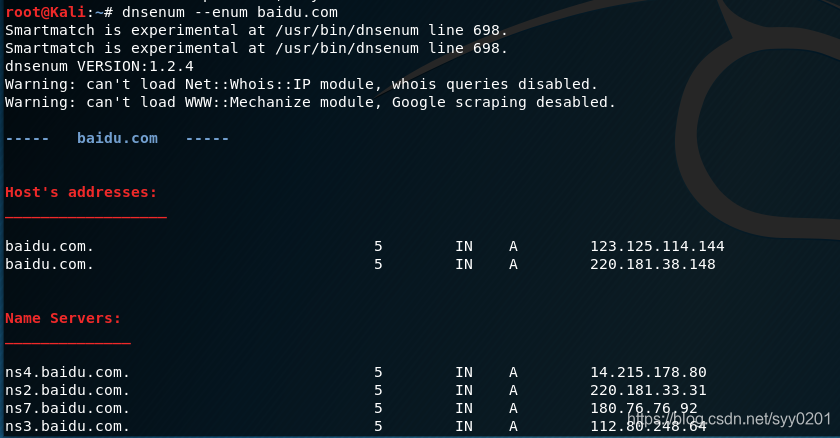

1.1 DNSenum

dnsenum --enum baidu.com

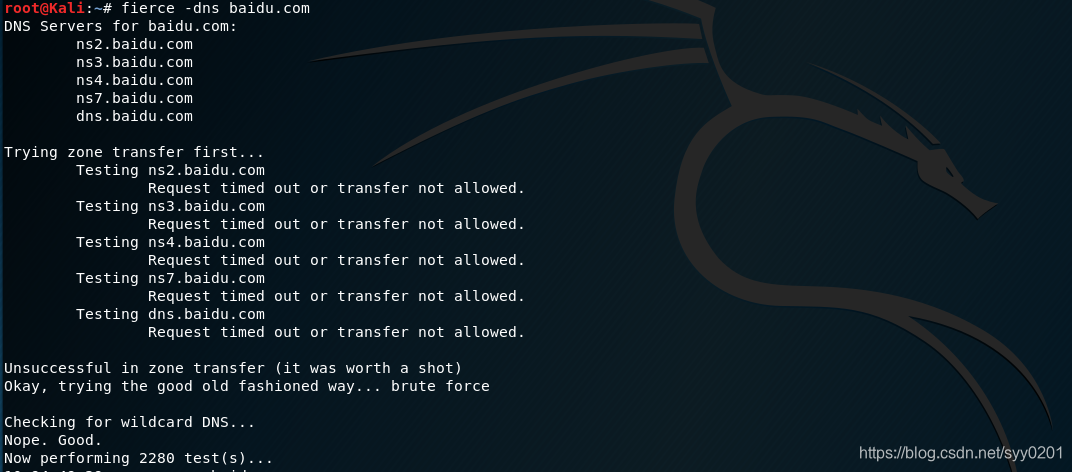

1.2 fierce

fierce -dns baidu.com

- SNMP枚举

2.2 Snmpwalk

2.3 Snmpcheck

不过好像都不是自带的,要用的时候再进一步了解吧 - SMTP枚举

使用smtp-user-enum工具

0x02 测试网络范围

1.DMitry

dmitry -wnpb baidu.com

2.Scapy

跟踪路由工具

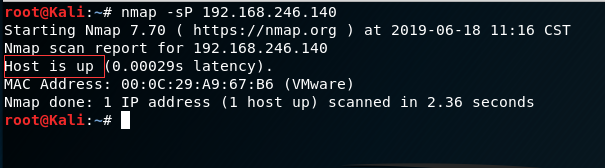

0x03 识别活跃的主机

使用Nmap识别活跃的主机

nmap -sP 192.168.246.140

也可使用工具Npingc查看详细信息

顺便介绍一下Nmap主要扫描类型:

Ping扫描

nmap -sP 192.168.246.140

端口扫描

nmap 192.168.246.140

TCP SYN扫描

nmap -sS 192.168.246.140

UDP扫描

nmap -sU 192.168.246.140

操作系统识别

nmap -O 192.168.246.140

隐蔽扫描

nmap -D 192.168.246.140

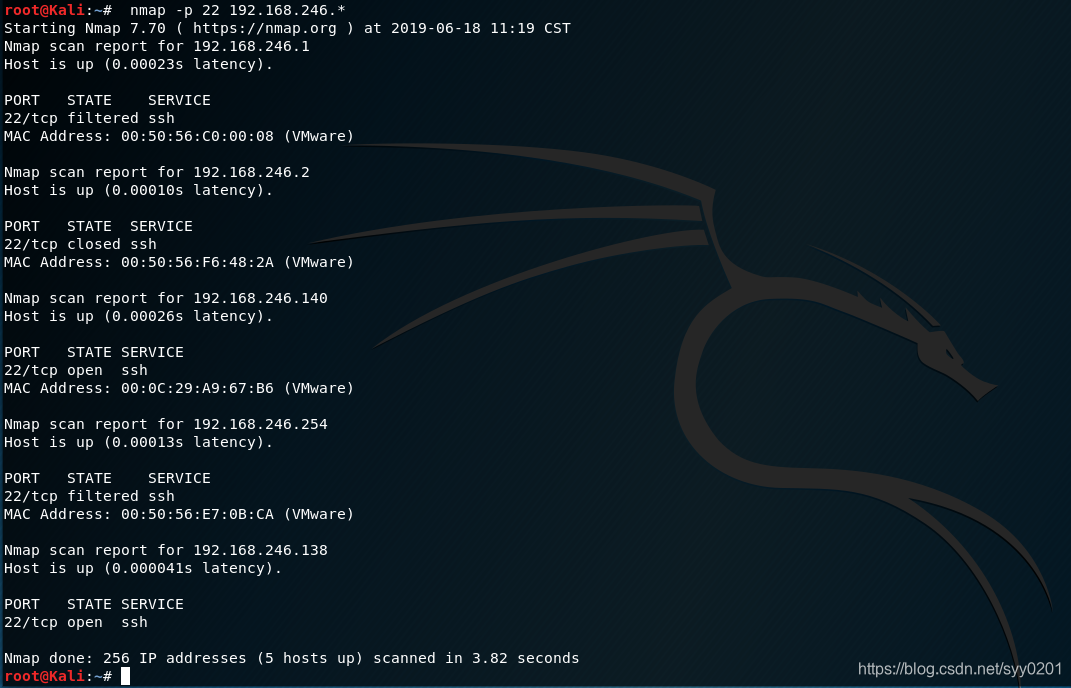

0x04 扫描TCP端口

- Nmap

1.1 查看开放端口

nmap 192.168.246.140

1.2 指定扫描端口范围

nmap -p 1-1000 192.168.246.140

1.3 指定特定端口

nmap -p 22 192.168.246.*

- Zenmap

图形化工具

0x05 系统指纹识别

1.Nmap

nmap -O 192.168.246.140

2.p0f

p0f -r /tmp/targethost.pcap -o p0f-result.log

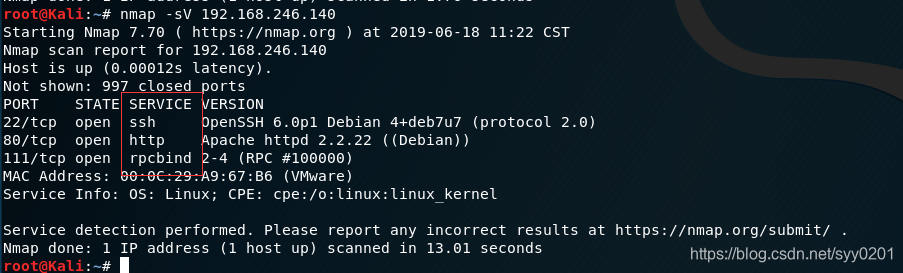

0x06 服务指纹识别

1.NMAP

nmap -sV 192.168.246.140

2.Amap

amap -bq 192.168.246.140 50-100

50-100表示50~100端口