信息收集第二部分,我们将讲解如何查找服务器,常见端口以及端口扫描!

因为在计算机网络中,最有价值的信息便是IP,没有IP很多事情都是空谈。我们需要利用工具来找域名IP。

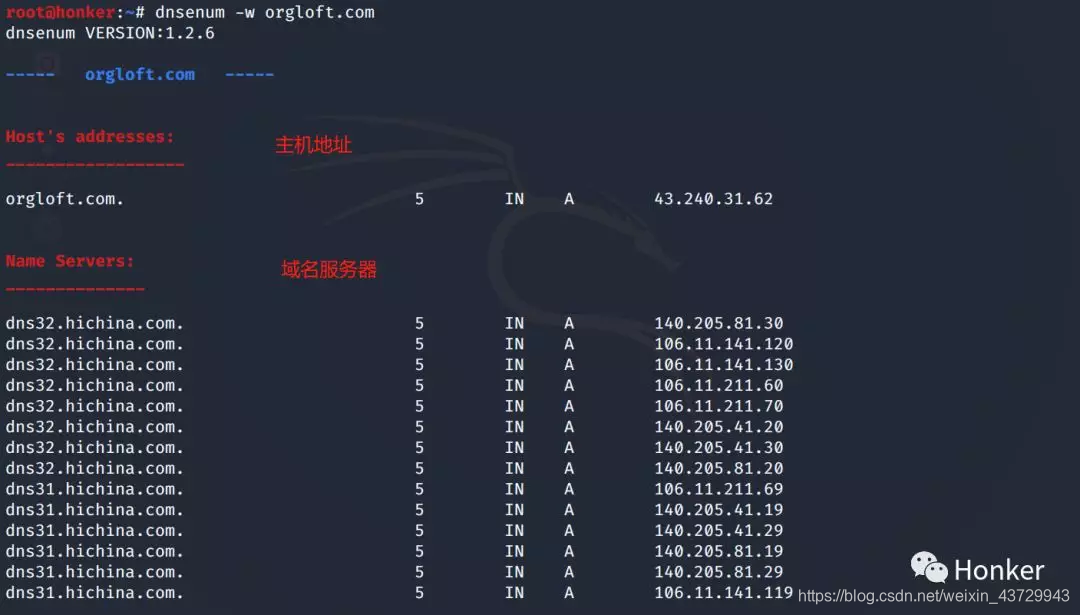

1. Dnsenum

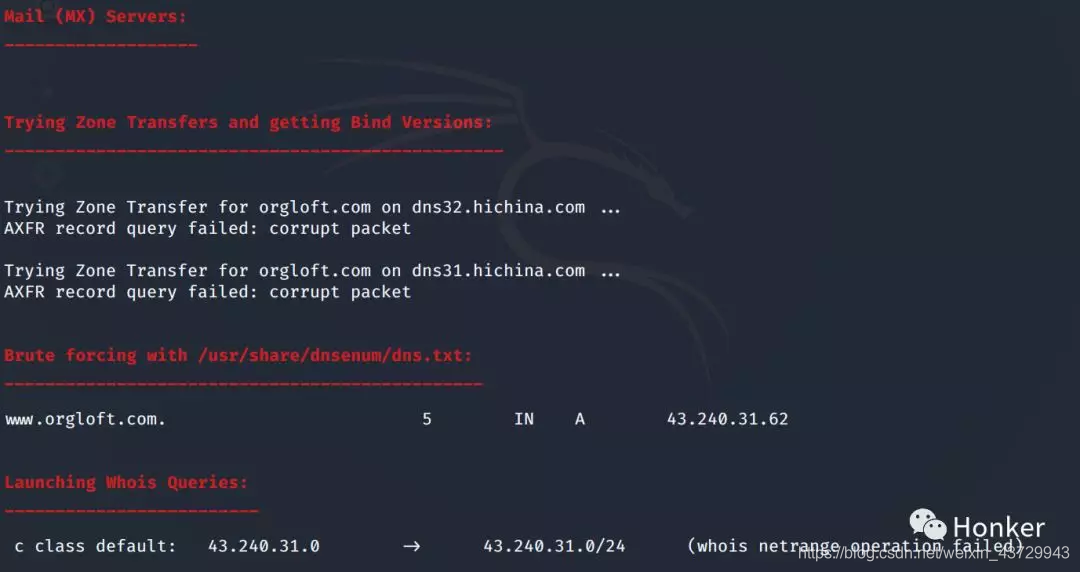

这是一个域名收集信息的工具,可以查询网站主机地址信息、域名服务器以及邮件交换记录。命令:

dnsenum -w domain

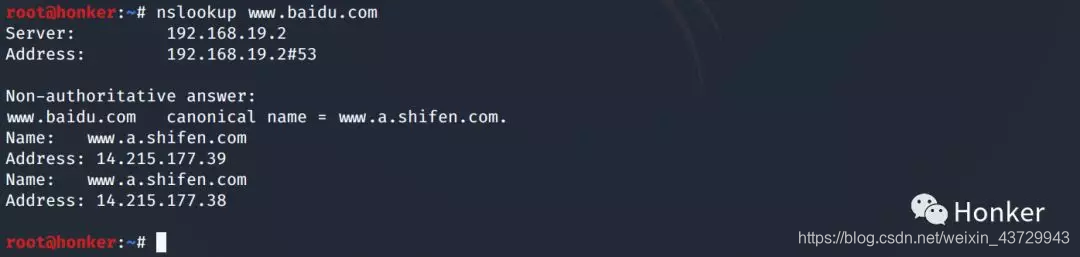

2. Nslookup

该工具用于对DNS服务器进行检测和排错。可以用来查询DNS记录,验证域名解析是否正常。当然也可以通过域名解析来获取对应服务器的IP地址。

命令:

nslookup domain

当然能获取到的信息不只是这些,因为orgloft.com这个网站不够庞大。下面我们来试试百度:

就拿百度来说,这不仅可以获取主机地址,还可以获取其别名:a.shifen.com

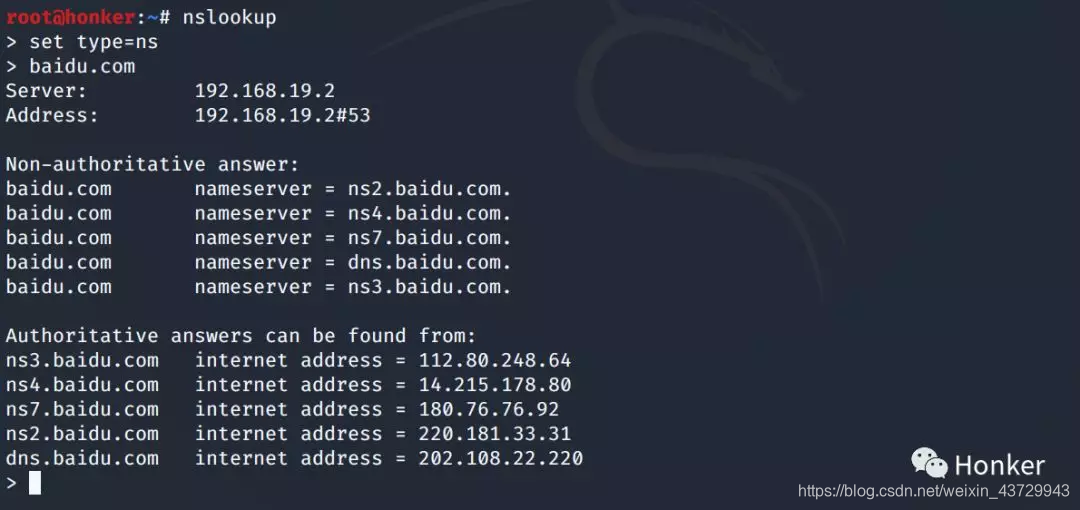

另外一种模式,除了命令之外,还可以使用交互模式。命令:

nslookup

这有点像Python,输入名称之后,出来 > 代表着进入交互模式。我们可以试着来查询一下百度的NS记录。

set type=ns

接着可使用exit命令退出交互模式。

3. 端口扫描

在渗透测试中,扫描端口也为重要一项,我们可以通过端口的扫描,进而发现主机中运行的程序,然后再对这些程序进行信息收集。

在此扫描的端口指的是TCP/IP协议中的端口。端口号是标识主机内唯一的一个进程,说的简单点就是你在计算机上运行的每一个应用只要需要连接网络的都需要有一个端口提供服务。端口的范围是0~65535,这些端口有一些是固定被占用的,所以不能够随便使用。

下面我就介绍一下端口的三个分类:

一、预留端口号:该类端口范围是0~1023,这些端口在用户编程的时候不能使用,是一些固定程序使用的,只有超级用户权限的应用才允许被分配一个预留端口号。

二、注册端口号:该类端口号范围是1024~49151,这是用户编写服务器时所使用的的端口号,这些端口在没被占用的情况下,用户端可以动态选择。

三、临时端口号:取值范围49152~65535,这是在客户端进程运行的时候动态选择的范围。

常见的TCP/IP端口:20端口TCP类型,用来FTP数据连接;21端口TCP类型,用来FTP控制连接;22端口TCP/UDP类型,用于SSH服务;80端口TCP/UDP类型,是WEB服务器端口。

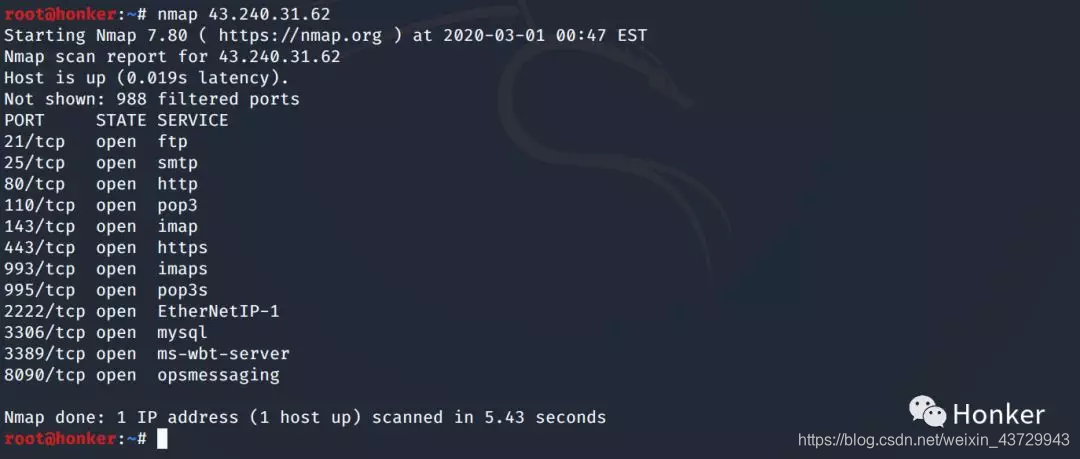

端口扫描,我们可以使用nmap工具,用来查看开放端口。

命令:

nmap target

可以在扫描结果中看到所开放的端口。

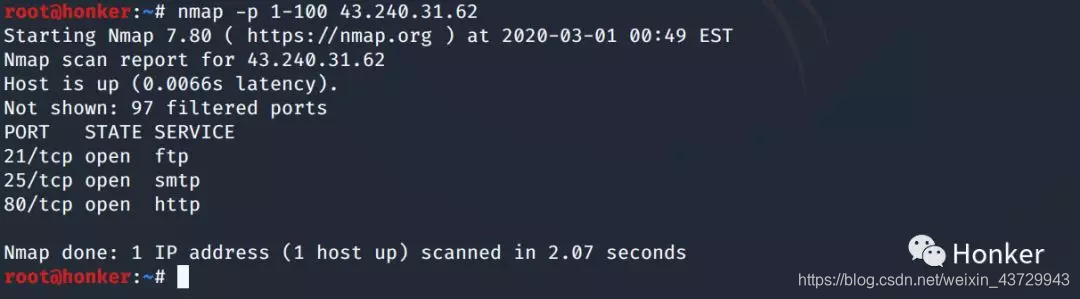

当然,我们还可以指定扫描端口的范围。

命令:

nmap -p range target

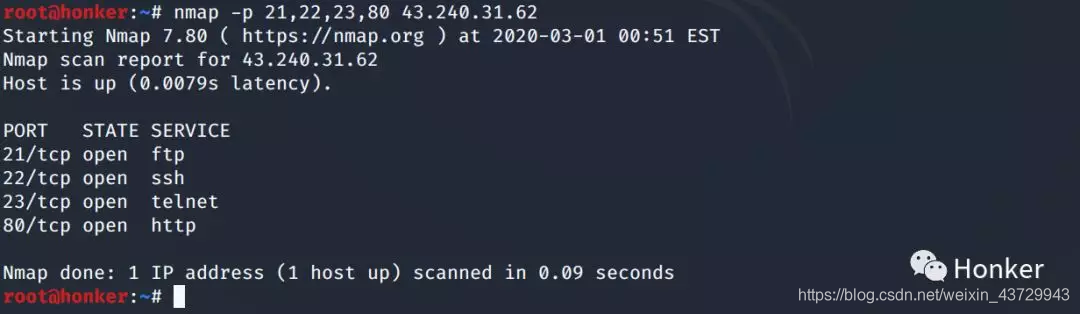

还可以指定端口进行扫描:

除了Nmap工具之外,我们还可以使用DMitry工具,也可以扫描端口:

命令:

dmitry -p target

此工具用在端口扫描没nmap默认扫描端口的范围广,速度相对来说也没那么快。总之,两个工具都是可以进行端口扫描的,之前的文章也有讲到过这些工具,但它们的功能却是不同的,这是因为所带的参数不同,所以功能就有所改变!

Over!

往期推荐: