Wifi密码攻击实验

一. 实验器材

1.kali linux 操作系统

2.VM 虚拟机

3.附近是否有wifi

4.无线网卡rl8187

5.字典(kali自带字典)

二. 攻击前准备

1)一般情况下kali linux 操作系统都自带了airmon应用,没有的话使用自带的软件源下载。

apt-get update

apt-get install airmon*

2)检查无线网卡状态

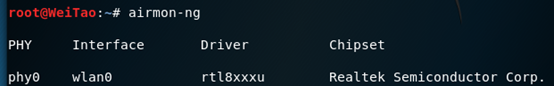

首先airmon-ng

检查无线网卡是否接入虚拟机(多数电脑需要外接网卡,Linux,且kali能用的,也可以给电脑装双系统,就不需要外接网卡)

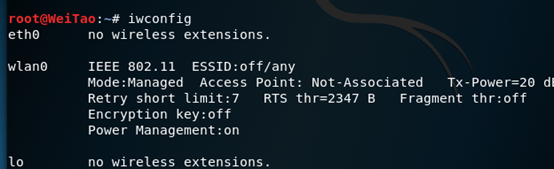

iwconfig

查看无线网卡模式

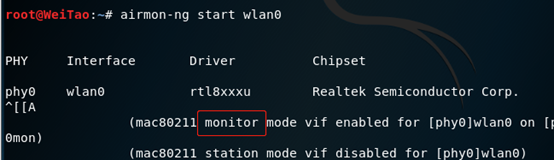

3)开启监控模式airmon-ng start wlan0

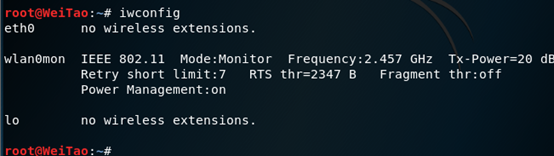

4)在查看下网卡模式:iwconfig

Mode:Monitor表示网卡进入监听模式

5)关掉干扰进程: airmon-ng check kill

K掉影响网卡的进程,一般情况下,每次重启或者开机后这些进程都会自己开始。

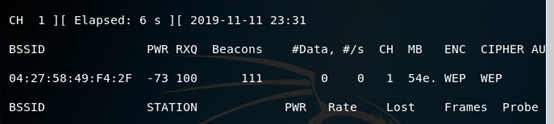

6)扫描周围WiFi airodump-ng wlan0mon , ctrl+c 停止

只需要知道四个东西就行了:

BSSID:wifi路由的 Mac地址,

Data 当前wifi数据大小,有数据就表明有人正在使用,就可以把它作为一个选择了。CH :渠道,后面的攻击要用到。

ESSID: wifi的 名字。还有,他的排序是按信号的强弱来排序的,越往上信号越强。PWR 是强度,

ENC #加密方式

主要记住: 1.bassid #路由器的mac地址 2.CH #信道

三. WPA加密攻击过程:

针对 WPA的破解攻击 ,抓取数据传输包进行破解

无论数据传输算法是TKIP还是AES。使用类似于WEP中捕获数据包进行分析破解的方式对于WPA几乎是不可能的。 WPA-PSK 安全体系是十分完善的。但他始终是用一个密码保护的。对于这种用密码保护的安全体系。一般情况下我们都可以用一种叫字典攻击的常规攻击手段。所以针对WPA-PSK 可以进行的直接攻击,目前就只有字典攻击这一种方式。WPA-PSK 的设计者也很明确这点,所以在WPA-PSK 的安全体系中加入了潜规则加以对抗,但只要字典够强大,依然可以攻击成功。在WPA-PSK 的四次握手包中包含着和密码有联系的信息,依靠这个信息进行字典攻击。

由于 WPA-PSK 是单向认证的。所以可以使用-0 Deautenticate攻击。这样有助于我们获取握手包。在获得握手包时-0 攻击不要太多,否则适得其反的。有些AP几次握 手不成就会认为有攻击。禁止客户和AP的链接30秒。

在桌面上新建wifi文件夹

airodump-ng -c 1 --bssid 04:27:58:49:F4:2F -w ~/Desktop/wifi/test wlan0mon

参数意义:

-c 是 渠道 bssid 是路由的Mac地址 ~w是放包的目录,包命名最好以wifi名的关键字

可以进行洪水攻击然后拿到握手包,如果刚进去没有看到任何连接,先等待20秒左右,要想抓到握手包就得进行洪水攻击,攻击的时候连接路由器的手机或者电脑会断开连接然后会自动连接wifi,连接的过程中就有一个数据的传送,而上面的airodump-ng就是要抓取这些数据。拿到需要破解的握手包即.cap文件

- 进行洪水攻击,保持上面的窗口不要关闭,重新开一个窗口键入第四个命令:

aireplay-ng -0 0 -a 04:27:58:49:F4:2F wlan0mon

0 表示不断攻击 ,这个命令也可以理解为:让当前路由下的所有连接断开,然后又连接重连,就可以捕捉到wifi密码,(可以自己拿手机重新连接,但是会连接失败)

这个时候就注意抓包的窗口,右上角出现WPA handshake : ,就表示成功。如果有连接很快就可以抓到包。

3)然后就进行跑包了,要跑包就需要密码字典,我们用的是kali系统自带的字典。cd /usr/share/wordlists/,ls,gzip –d rockyou.txt.gz解压里面的rockyou.txt.gz,ls找到rockyou.txt - 开始攻击:Aircrack-ng 攻击 Aircrack-ng套件包含的工具可用于捕获数据包、握手验证。可用来进行暴力破解和字典攻击。

主要是拿到握手包,用字典破解握手包(指的是使用WEP和WPA加密方式无线AP与客户端进行连接前的认证信息包)aircrack-ng -w rockyou.txt ~/wifi/test-01.cap

四.WEP加密攻击过程:

和破解WPA/WPA2不同的是,它只要抓取到足够的Beacons和Data数据就可以破解,理想情况下是100000+。IV足够多的情况下,任何复杂程度的WEP密码都可以被破解。你可以等,也可以使用aireplay加快这个进程。2.9.1 监听模式被动破解(这个就是有客户端并有大量有效通信)

根据已知的的信息。我们知道要还原出WEP的密码关键是要收集足够的有效数据帧,从这个数据帧里我们可以提取IV 值和密文。与对于这个密文对应的明文的第一个字节是确定的他是逻辑链路控制的802.2 头信息。通过这一个字节的明文,还有密文我们做XOR运算能得到一个字节的WEP密钥流,由于rc4 流密码产生算法只是把原来的密码给打乱的次序。所以我们获得的这一次字节的密码就是就IV+PASSWORD 的一部分。但是由于RC4 的打乱。不知道这一个字节具体的位置很排列次序。当我们收集到足够多的IV 值还有碎片密码时,就可以进行统计分析运算了。用上面的密码碎片重新排序配合IV使用RC4算法得出的值和多个流密码位置进行比较。最后得到这些密码碎片正确的排列次序。这样WEP的密码就被分析出来了。下图就是WEP破解过程。有助于你理解破解WEP通过分析子密码还原密码的过程。

主动攻击(有客户端、少量通信或者没有通讯)

ARP-request attack mode攻击抓取合法客户端的arp请求包。如果发现合法客户端发给AP的arp请求包,攻击者就会向AP重放这个包。由于802.11b 允许IV重复使用。所以AP接到这样的arp请求后就会回复客户端。这样攻击者就1了。当捕捉到足够多的IV就可以按上面的进行破解了。如果没有办法获取arp请求包我们就可以用-0 攻击使得合法客户端和AP断线后重新连接。-0 Deautenticate攻击实际就是无线欺骗。这样我们就有机会获得arp请求包了。

WEP的安全弱点

A.802.2 头信息和简单的rc4 流密码算法导致攻击者在有客户端并有大量有效通信时,可以分析出WEP的密码。

B.IV重复使用导致在攻击者在有客户端、少量通信或者没有通讯时,可以使用arp 重放的方法获得大 量有效数据

1.扫描wifi。

2.启动抓包并保存数据包

3.利用XOR文件与AP建立关联

4.执行ARP重放(必须促使发送大量IV值)

5.Deauthentication触发ARP数据包

6.收集足够DATA后破解密码

尝试使用抓到的IV值进行破解(可以一边抓一遍解)

一般要等IVS值大于10W才较大可能密码破解成功,期间可以执行ARP重放,手机连上wifi进行视频观看,这IVS值增长较快。 如果没有网只是不停地切断重连,这样IVS涨的很慢,1.6W要5个多小时。