基于表单的暴力破解

密码或用户名错误时提示

打开bp抓包

加载字典

加载字典

爆破,长度唯一就是它

爆破,长度唯一就是它

成功登陆

成功登陆

验证码绕过(on server)

先搞清验证码原理

验证码于服务器端生成,发送给客户端,并以图像格式显示。客户端提交所显示的验证码,客户端接收并进行比较,若比对失败则不能和实现登录或注册,反之成功后跳转相应界面。

服务端的验证码几种常见的问题:

服务端的验证码几种常见的问题:

- 验证码后台不过期,可以长时间使用

- 验证码校验不合格,逻辑出现问题

- 验证码设计的太过简单和规律,容易被猜解

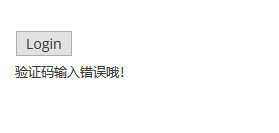

验证码输入错误时会有以下提示

当验证码输入正确才会对用户名和密码进行验证

写错验证码提示验证码输入错误,说明服务端对验证码进行了验证

验证码正确

验证码正确

我们尝试不更换验证码,更换用户

我们尝试不更换验证码,更换用户

提示用户名和密码不存在说明验证码是正确的,这说明了验证码是长期有效的,验证码不变直接进行暴力破解。方法相同

提示用户名和密码不存在说明验证码是正确的,这说明了验证码是长期有效的,验证码不变直接进行暴力破解。方法相同

长度唯一,密码123456成功登陆

长度唯一,密码123456成功登陆

验证码绕过(on client)

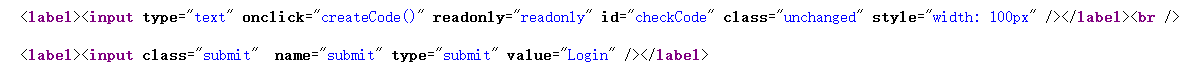

查看源码中,验证码的验证逻辑是前端来实现的

验证码的逻辑每次从0-9 A-Z随机五位来作为验证码。然后调用validate()函数去验证。

验证码的逻辑每次从0-9 A-Z随机五位来作为验证码。然后调用validate()函数去验证。

可以看到js事件,每次点击都会调用createcode()

bp中密码正确时

当更改验证码却没有提示验证码错误,在浏览器中验证码错误会给予提示,但bp中却没有提示,这说明他只是在前端进行了验证码验证,服务端并没有进行验证。

当更改验证码却没有提示验证码错误,在浏览器中验证码错误会给予提示,但bp中却没有提示,这说明他只是在前端进行了验证码验证,服务端并没有进行验证。

所以我们可以无视验证码直接进行暴力破解。

所以我们可以无视验证码直接进行暴力破解。

token防爆破

token验证码流程

session与token的不同是,session会保存在服务端,token保存在客户端。

查看源码看到了隐藏的标签,标签中包含token值

每次请求都会生成新的token,所以我们爆破每次就要加上这个token值

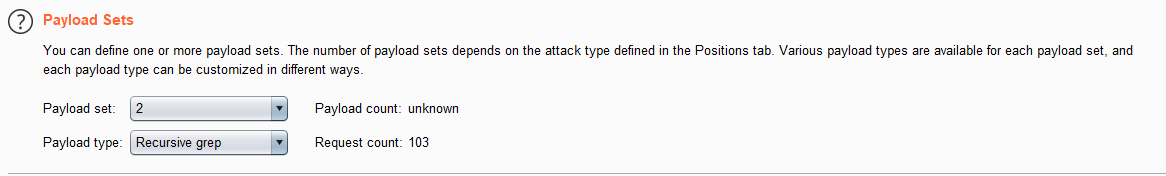

token我们使用递归搜索

token我们使用递归搜索

grep-extract中添加标记token值

重定向设置为总是

重定向设置为总是

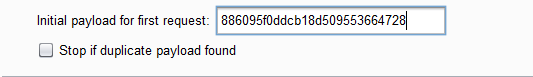

首次的token值复制到这里

长度唯一,登陆成功

人生漫漫其修远兮,网安无止境。

一同前行,加油!