必火靶场 :一、暴力破解

Burte Force(暴力破解)概述

“暴力破解”是一攻击具手段,在web攻击中,一般会使用这种手段对应用系统的认证信息进行获取。

其过程就是使用大量的认证信息在认证接口进行尝试登录,直到得到正确的结果。

为了提高效率,暴力破解一般会使用带有字典的工具来进行自动化操作。

理论上来说,大多数系统都是可以被暴力破解的,只要攻击者有足够强大的计算能力和时间,所以断定一个系统是否存在暴力破解漏洞,其条件也不是绝对的。

我们说一个web应用系统存在暴力破解漏洞,一般是指该web应用系统没有采用或者采用了比较弱的认证安全策略,导致其被暴力破解的“可能性”变的比较高。

这里的认证安全策略, 包括:

- 是否要求用户设置复杂的密码;

- 是否每次认证都使用安全的验证码(想想你买火车票时输的验证码~)或者手机otp;

- 是否对尝试登录的行为进行判断和限制(如:连续5次错误登录,进行账号锁定或IP地址锁定等);

- 是否采用了双因素认证;

…等等。

千万不要小看暴力破解漏洞,往往这种简单粗暴的攻击方式带来的效果是超出预期的!

你可以通过“暴力破解”对应的测试栏目,来进一步的了解该漏洞。

建议使用工具burpsuite

bupresuite下载地址和配置方法

基于表单的暴力破解

提交页面如图所示。

随便输入账号和密码,显示“账号或密码不存在”。

OK,那开始暴力破解吧,用户名为admin,对密码进行破解。

先使用burp抓包。

可以看到,密码参数在底部,将数据包发到intruder模块。

在参数设置这里,先clear所有变量,再为密码处添加变量。

再在playloads设置这里,选择你的密码字典,加载进来。

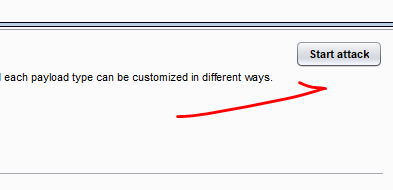

点击右上角攻击,进行暴力破解。

根据返回的数据长度,可以判断出admin的密码是123456。

使用admin和123456登录,成功。

一共爆出三个用户: admin/123456、bihuoedu/000000、test/abc123,大家可以验证一下。

token防爆破

token介绍

Token 是在服务端产生的。

如果前端使用用户名/密码向服务端请求认证,服务端认证成功,那么在服务端会返回 Token 给前端。

前端可以在每次请求的时候带上 Token 证明自己的合法地位。

如果这个 Token 在服务端持久化(比如存入数据库),那它就是一个永久的身份令牌。

Token 完全由应用管理,所以它可以避开同源策略

Token 可以避免 CSRF 攻击(http://dwz.cn/7joLzx)

Token 可以是无状态的,可以在多个服务间共享

暴力破解

使用burp抓包,发现有token参数。

发到intunder模块,选择Pitchfork模式,把密码和token设为参数1和参数2。

在options中的grep-extract处打勾,点击add,添加过滤条件,点击refetch response找到响应包中的token,选中复制token值点击确定。

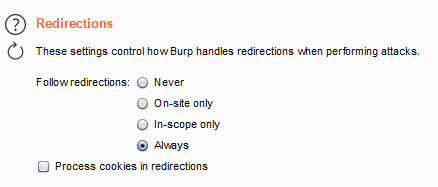

将最下方的redirections选择为always。

为密码参数1设置字典。

为token参数设置返回值位置。

点击右上角攻击,进行暴力破解,根据返回值长度不同得到密码abc123。